La vie est faite d’évènements exceptionnels. Cependant, pour aborder cette dernière du mieux possible, mettons sous le tapis les évènements qui vous feraient passer pour une personne vulnérable. Du moins, c’est une pratique répandue : ne pas montrer que vous êtes faillible ferait de vous une personne victorieuse. Raisonnement bien limité dans la mesure où les échecs construisent l’Homme et font clairement partie de la vie. Je vous laisse lire ce fabuleux article portant sur les Instagrammeurs et leur quotidien pas toujours rose.

D’ailleurs, je vais vous avouer quelque chose : c’est seulement à l’âge de seize ans que j’ai appris que les aliments pour chien ne devaient pas être choisis en fonction de la photo du chien sur la boîte. C’est en cherchant désespérément une boite de croquette portant une photo de la race de mon chien qu’un vendeur de Jardiland m’expliqua la vérité.

Non, cette tranche de pain de mie n’est pas dédiée au petit chien dessus.

Crédit image

En matière de cybersécurité, avouer ses faiblesses après coup est un procédé commun afin que chacun puisse apprendre de ses erreurs. L’entreprise A communique, et toutes les entreprises garderont en mémoire A. Avec un objectif de ne pas faire la même erreur. Malheureusement cette pratique, et ce pour plusieurs raisons dont certaines tout à fait compréhensibles, n’est pas systématique.

Pourtant, il semblerait que les attaques finissent toujours par être connues, d’une façon ou d’une autre.

Prenons le récent exemple d’une grande entreprise de la cinématographie. C’est en effet via une classique arnaque au président, appelé whaling outre-Atlantique[1], que la société a été victime d’une fraude s’élevant à 19 millions d’euros.

Cette affaire n’a pas été annoncée comme d’habitude par la bourse et la publication des comptes. Non, il s’agit là d’une décision de justice dans la mesure où la personne ayant fait le virement a été licenciée. Et elle n’a pas accepté cette éviction : c’est dans ce jugement néerlandais que les détails ont pu être communiqués au monde entier…

Malheureusement, nous ne saurons avec quelles adresses Email les fraudeurs ont réussi à convaincre le service comptable de Pathé. Mais on sait tout de même que l’adresse finissait en pathe.com, c’est la seule information donnée. De là, nous pouvons tenter de lister les différents cas de figure :

- Un nom de domaine illicite avait été déposé de type com. Solution : une surveillance de dépôts de nouveaux nom de domaine ;

- Le compte de messagerie d’un cadre de chez Pathé avait été récupéré frauduleusement. Solution : Demander la mise en place de la double authentification pour les messageries, à minima, des cadres dirigeants ;

- Le nom affichait une adresse type ceo@pathe.com. Solution : lire l’adresse Email associée en passant son curseur sur l’adresse. Cette dernière est probablement différente, l’adresse ceo@pathe.com n’étant que le nom affiché de l’émetteur et non son adresse de type « ceo@pathe.com <pathescam@gmail.com ».

De manière globale trois conseils : formez-vous, formez-vous, formez-vous. Les exemples d’usurpation, de phishing ou autre via l’IT sont légion et il est nécessaire que les collaborateurs soient formés.

La communication, la vulgarisation et la sensibilisation sont indispensables : prendre quelques minutes à lire ce blog par exemple, ou les news des sites dédiés est une bonne habitude afin d’être sensibilisés en permanence.

Analyser les récentes fraudes afin d’en sortir des best practices est notre métier et nous sommes là pour vous accompagner.

[1] Donald Trump n’a pas été gentil avec la France dans ses tweets d’hier. Du coup, je limiterai les anglicismes usuels.

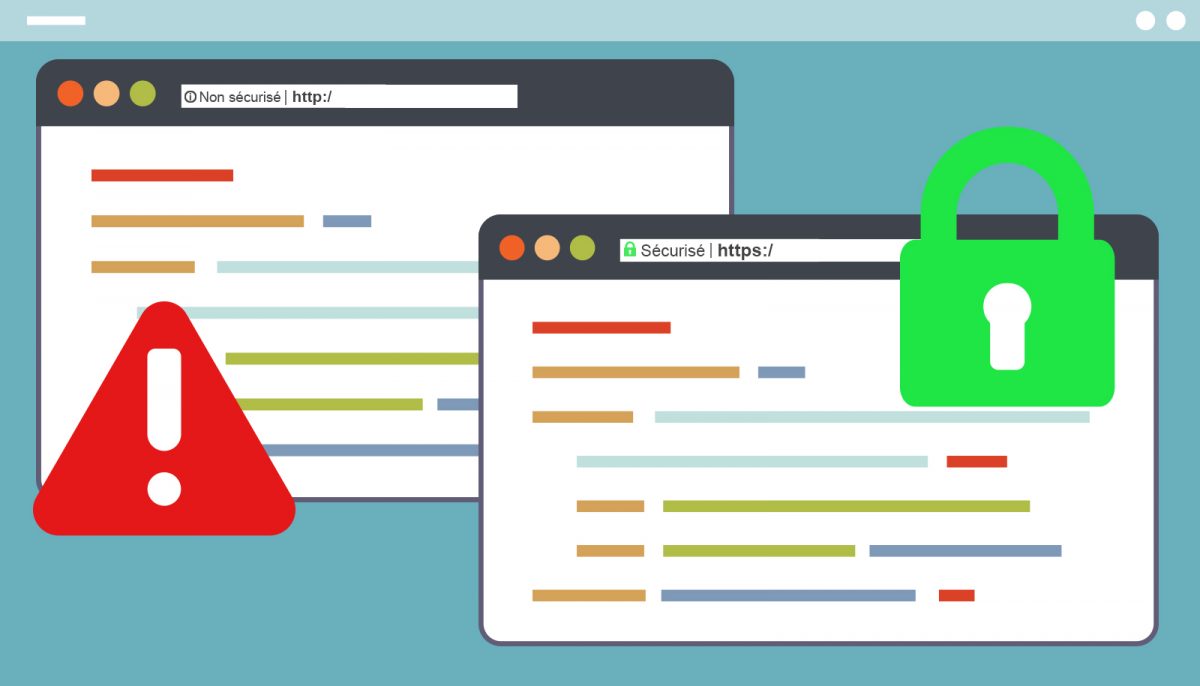

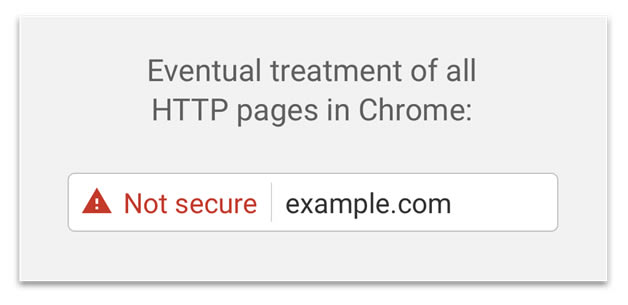

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité

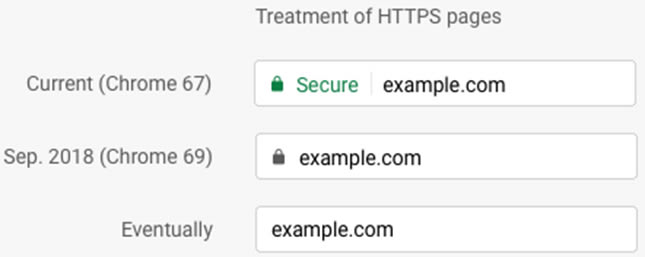

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google.

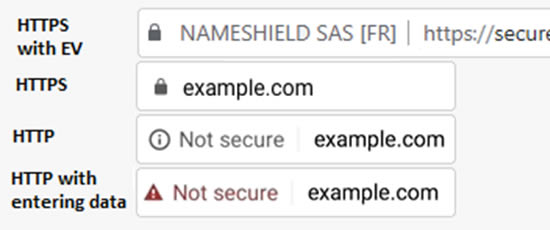

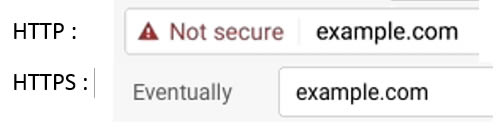

Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google. Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…