Entre mars 2016 et mars 2017, Let’s Encrypt a émis 15 270 certificats SSL contenant le terme « PayPal » ; 14 766 d’entre eux ont été émis pour des domaines menant vers des sites de phishing. C’est le résultat de la récente analyse menée par Vincent Lynch, expert SSL.

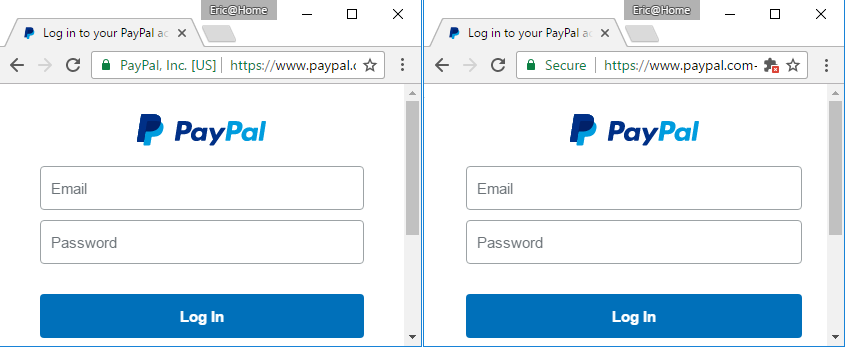

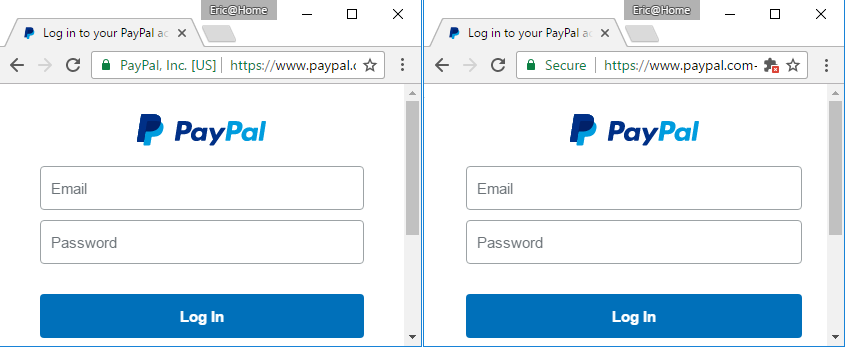

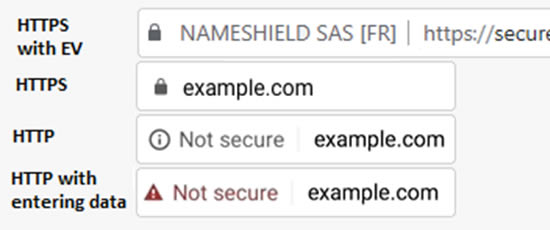

Lynch s’est intéressé de près à ce cas à la suite d’un article très intéressant publié par Eric Lawrence (Google Chrome Security Team) en janvier 2017, le visuel ci-dessus est tiré de cet article, dénommé « Certified Malice » qui dénonçait les certificats SSL frauduleux et dénombrait alors « seulement » 709 cas pour PayPal, et bien d’autres sur toutes les plus grandes marques américaines : BankOfAmerica, Apple, Amazon, American Express, Chase Bank, Microsoft, Google…

Quel impact pour l’internaute ?

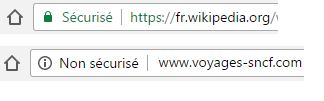

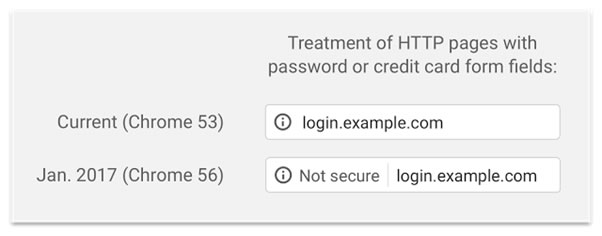

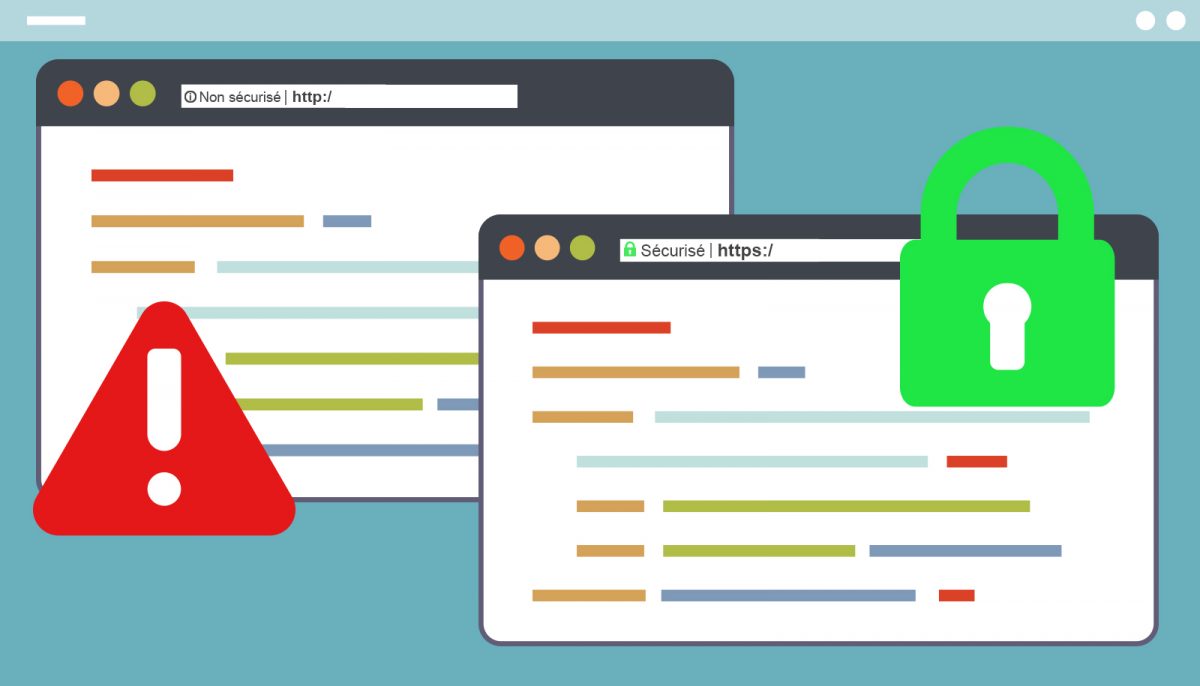

En Janvier 2017, Google et Mozilla ont mis à jour leur navigateur avec Chrome 56 et Firefox 51, et un changement majeur est intervenu pour les internautes : l’apparition des termes « Sécurisé » ou « Non sécurisé » dans la barre d’adresse.

En 2015, l’initiative Let’s Encrypt, supportée par les grands noms de l’internet (EFF, Mozilla, Cisco, Akamaï…) voyait le jour avec pour objectif de diffuser en masse et gratuitement des certificats SSL au monde entier. Un an et demi plus tard, Let’s Encrypt a délivré des millions de certificats, et d’autres initiatives de ce type ont suivi.

Qui dit gratuit, dit peu ou pas de vérification pour délivrer les certificats, et toute une armée de cybercriminels qui se sont rués vers ces certificats pour sécuriser leurs contenus illicites : phishing, malware… et afficher ainsi le terme « Sécurisé » dans leur barre d’adresse. Comment l’internaute lambda peut-il facilement différencier le vrai du faux ?

Pour mémoire, il existe trois niveaux de vérification lors de l’émission des certificats permettant d’afficher HTTPS : Domain Validation (DV) considéré comme de l’authentification faible, Organization Validation (OV) à authentification forte et Extended Validation (EV) à authentification renforcée. Les certificats gratuits sont des DV, et représentent près de 90% des certificats, la plupart du temps sur des « petits » sites web. Les certificats OV (9%) et EV (1%) sont peu nombreux mais protègent la quasi-totalité des sites web à très fort trafic. Les GAFA (Google, Apple, Facebook, Amazon) sont tous en OV ou EV par exemple.

Le problème pour l’internaute est l’absence de différenciation dans les navigateurs entre les certificats DV et OV. Ces deux types sont affichés de la même manière, étant comme « Sécurisés », alors que les certificats EV affichent le nom du titulaire dans la barre d’adresse.

En reprenant le visuel du début de cet article, on comprend aisément l’intérêt du EV pour PayPal : permettre de distinguer facilement le vrai du faux. Et c’est la raison pour laquelle Nameshield conseillera systématiquement l’emploi du EV pour les sites vitrines, en particulier pour ses clients exposés au cybersquatting, phishing ou encore contrefaçon.

Deux forces qui s’opposent pour l’avenir du HTTPS

Malheureusement les choses ne sont pas aussi simples et là où la logique voudrait qu’on différencie clairement les trois types de certificat, ou en tout cas au moins deux types (DV/OV), Google ne l’entend pas de cette oreille et souhaite à l’inverse supprimer cette notion d’affichage EV. Chris Palmer (Senior Software Engineer pour Chrome) le confirme à demi-mot dans son article paru ici.

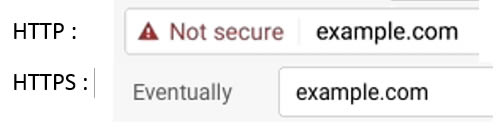

Nous sommes donc aujourd’hui dans une situation où les Autorités de Certification historiques, Microsoft et dans une moindre mesure Apple, font face à Google, Mozilla et Let’s Encrypt dans une vision que l’on peut résumer comme suit :

| Vision de Google/Mozilla/Let’s Encrypt :

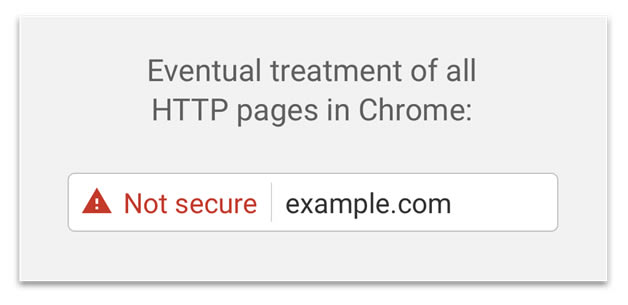

HTTP = Non Sécurisé

HTTPS = Sécurisé |

Vision des AC historiques/Microsoft/Apple :

HTTP = Non Sécurisé

HTTPS DV = pas d’indicateur dans la barre d’adresse

HTTPS OV = Sécurisé

HTTPS EV = Nom de la société dans la barre d’adresse |

La discussion est ouverte en ce moment même, au sein de l’instance supérieure du SSL qu’est le CAB/forum. On peut facilement comprendre que les Autorités de Certification voient d’un très mauvais œil la fin de la différenciation visuelle entre DV/OV/EV dans les navigateurs, c’est leur raison d’être de délivrer des certificats à authentification forte, mais est-ce seulement un tort ? Il s’agit quand même de rassurer l’internaute en lui garantissant l’identité du site qu’il visite.

A l’inverse, Google et Let’s Encrypt n’hésitent pas à dire que les notions de phishing et de garantie de contenu des sites web, ne sont pas du ressort des Autorités de Certification, et que d’autres systèmes existent (par exemple, Google Safe Browsing), et qu’en conséquence il faut avoir une vision binaire : les échanges sont chiffrés et inviolables (= HTTPS = Sécurisé) ou ils ne le sont pas (= HTTP = Non sécurisé). On peut simplement se demander si au travers de cette vision qui se défend également, ce n’est pas plutôt un problème de sémantique du terme employé : Sécurisé.

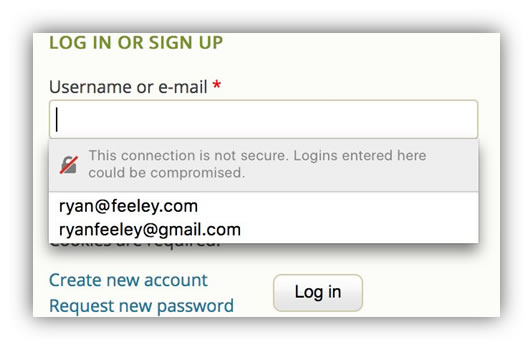

Que veut dire « Sécurisé » pour l’internaute ? Est-ce qu’en voyant « Sécurisé » dans sa barre d’adresse, il sera enclin à entrer ses login/password ou son numéro de carte bancaire ? On peut penser que oui et dans ce cas, le risque actuel est bien présent. Kirk Hall (Director Policy and Compliance – SSL, Entrust) a fait une intervention remarquée à la dernière conférence RSA sur ce sujet (si vous avez un peu de temps, l’enregistrement est ici).

Enfin, il ne faut pas négliger le poids de l’industrie financière ni des grandes marques qui voient d’un très mauvais œil l’augmentation du risque de fraude en ligne et que ne peut décemment pas totalement ignorer Google.

Comment rassurer l’internaute ?

Pour le moment nous ne pouvons que vous encourager à opter pour les certificats Extended Validation pour vos sites vitrines et/ou de e-commerce afin de faciliter la tâche des internautes et à rester à l’écoute de ce qui se passe sur le web. Rassurer et éduquer également les internautes en n’hésitant pas à mentionner sur vos sites les choix que vous faites en termes de sécurité et d’authentification.

Au même titre que vous surveillez certainement les dépôts de nom de domaine sur vos marques, vous pouvez aujourd’hui également surveiller les enregistrements de certificats, et ce pour réagir rapidement.

Et en tant qu’internaute, lorsque le terme « sécurisé » est mentionné dans la barre d’adresse, systématiquement contrôlez les détails du certificat pour voir qui en est le titulaire.

![[INFOGRAPHIE] Les cyberattaques ont explosé en 2020](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2021/02/INFOGRAPHIE-2020-explosion-des-cyberattaques-apercu-RS.jpg)

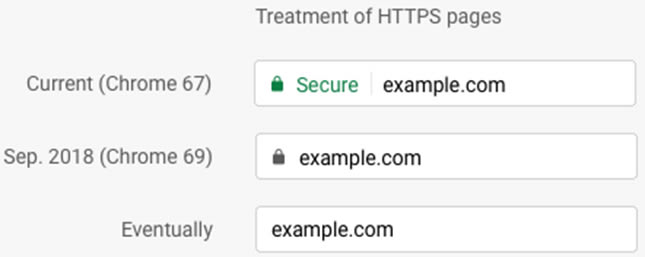

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google.

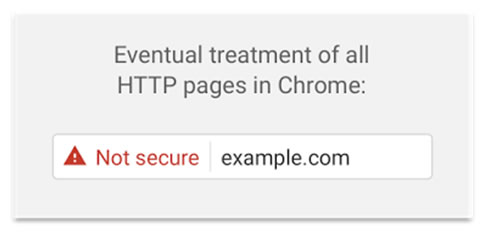

Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google. Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…