Selon un rapport conjoint d’iYouPort, de l’Université du Maryland et du Great Firewall Report, les connexions TLS utilisant l’extension préliminaire SNI chiffrée (ESNI) sont bloquées en Chine. Un nouveau pas vers la censure et une volonté de pouvoir tracker les internautes.

Qu’est-ce que le SNI (Server Name Indication) ?

Lorsqu’un internaute consulte un site web en HTTPS://, cela signifie que le site est sécurisé par un certificat SSL/TLS. La consultation du site web commence par l’établissement de la connexion sécurisée, le « handshake ». Cette poignée de main se déroule en plusieurs étapes et vise à vérifier le certificat et établir le niveau de chiffrement de la connexion. Le premier message d’un handshake TLS est appelé « client hello ». Avec ce message, le client demande à voir le certificat TLS du serveur web. Le serveur doit joindre le certificat à sa réponse.

Présenter le bon certificat ne pose aucun problème dans le cas d’hébergements dédiés : une adresse IP, un seul certificat, contenant éventuellement plusieurs SAN (Subject Alternative Name) appartenant à la même organisation. Le problème intervient lors d’hébergements mutualisés où l’hébergeur dispose de la même adresse IP mais souhaite installer plusieurs certificats différents sous peine de devoir être le propriétaire du certificat en ajoutant des SAN pour tous ses clients. Pratique peu recommandée.

Le SNI répond à cette demande spécifique des hébergeurs et leurs hébergements mutualisés. Avec le protocole SNI, le client indique le nom de l’hôte (hostname) avec lequel il tente de démarrer une négociation TLS. Cela permet au serveur de présenter plusieurs certificats pour la même adresse IP (mais des noms d’hôte différents). Le SNI pourrait être comparé au numéro d’appartement d’une adresse postale : un immeuble comprend plusieurs appartements, et chaque appartement doit donc être identifié par un numéro différent. De même, si le serveur est indiqué par l’adresse IP, les appareils clients doivent intégrer le SNI dans leur premier message adressé au serveur pour indiquer quel site web (quel appartement) ils essaient d’atteindre.

Qu’est-ce que l’ESNI (Encrypted Server Name Indication) ?

L’établissement d’une connexion TLS chiffrée commence à la fin du handshake. Problème, le SNI n’est donc pas chiffré, car le message « client hello » est envoyé au début du handshake TLS. Un pirate peut reconstituer le parcours d’un internaute en lisant la partie SNI du handshake, même s’il n’est pas en mesure de déchiffrer les communications ultérieures. Le principal intérêt pour le pirate étant de pouvoir flouer l’internaute en créant un site de phishing. Par ailleurs, les géants du web aiment la confidentialité, et souhaitent préserver la confidentialité des données de navigation des utilisateurs. L’ESNI est donc né.

L’ESNI (Encrypted server name indication) chiffre la partie Server Name Indication (SNI) dans le handshake TLS. L’extension ESNI est accessible via la dernière version du protocole TLS, 1.3, de plus en plus largement adopté aujourd’hui. Le principe est de récupérer une clé de chiffrement via le DNS (qui lui-même peut être sécurisé via DNS via HTTPS). Encore à l’état de draft, certains gros hébergeurs l’implémentent déjà.

Et la Chine dans tout ça ?

Dans leur rapport, l’iYouPort, l’Université du Maryland et le Great Firewall Report, détaillent comment la Chine voit d’un très mauvais œil le chiffrement du handshake. Cela empêche effectivement l’outil de surveillance Great Firewall du gouvernement chinois de voir ce que font les internautes en ligne. La Chine a donc décidé de purement et simplement bloquer les connexions HTTPS établies via la dernière version du protocole TLS (la 1.3) associées à ESNI. De plus, les adresses IP impliquées dans la connexion sont bloquées temporairement pendant deux à trois minutes.

Des méthodes de contournement existent… mais jusqu’à quand ?

Les trois organisations semblent avoir trouvé des méthodes de contournement à appliquer côté client (dans les applications et les logiciels) ou côté serveur pour contourner le blocage actuel mis en place par le Great Firewall. « Malheureusement, ces stratégies spécifiques ne constituent peut-être pas une solution à long terme : à mesure que le jeu du chat et de la souris progresse, le Great Firewall continuera probablement à améliorer ses capacités de censure », écrivent les trois organisations dans leur rapport.

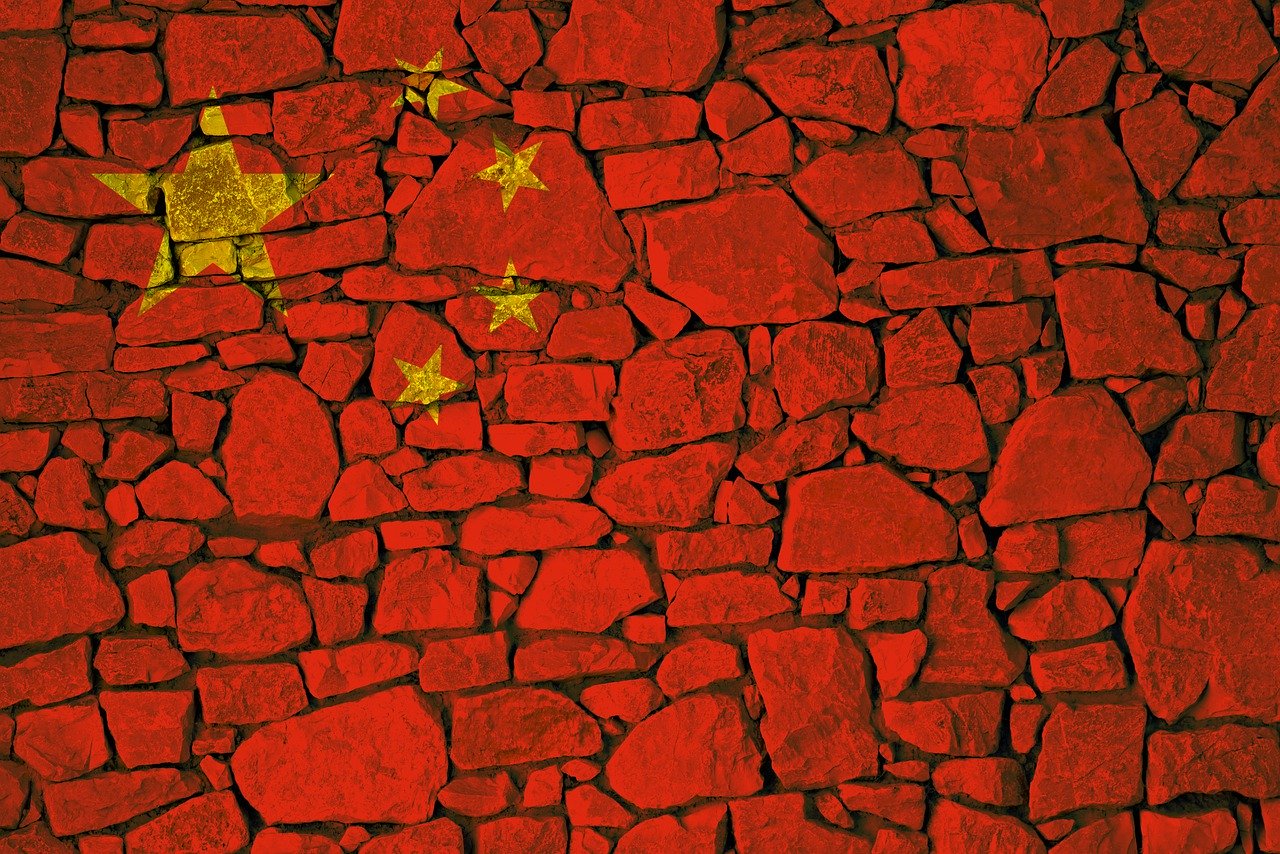

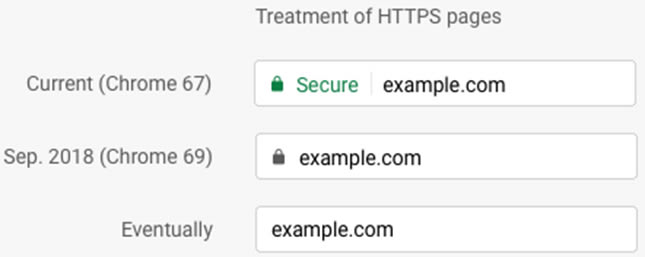

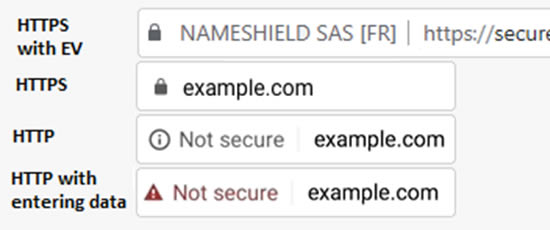

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google.

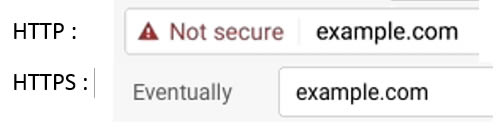

Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google. Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

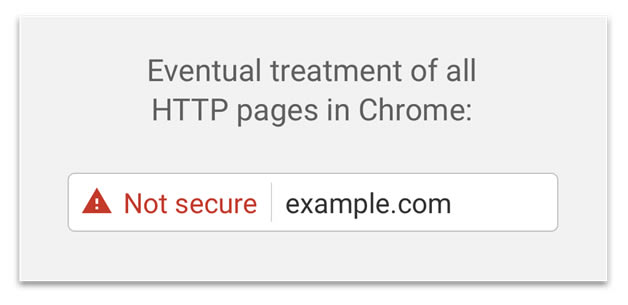

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…