Dans le cadre de la lutte contre l’insécurité sur le web, DNS Belgium, registre du .BE, a décidé d’intensifier son action en collaborant avec le SPF Economie [Le SPF Économie, PME, Classes moyennes et Énergie est le service public fédéral belge qui a pour mission de créer les conditions d’un fonctionnement compétitif, durable et équilibré du marché des biens et services en Belgique] pour fermer les sites frauduleux en moins de 24h.

Philip Du Bois, manager général de DNS Belgium indique ainsi : « Le présent protocole nous permettra d’agir ensemble avec le SPF Economie de manière encore plus ciblée contre les abus possibles impliquant des noms de domaine .be. Le protocole souligne notre ambition d’une zone .be sûre et de qualité qui crée un climat favorable pour le développement ultérieur de l’internet. »

Le but : garantir aux consommateurs une navigation en toute sécurité sur les sites Internet en .BE.

Cette procédure assurera une bien plus grande réactivité. En effet, jusqu’à présent SPF Economie ne pouvait demander au registre un blocage relatif au contenu, aussi les sites frauduleux mais dont les données d’identification étaient correctes (à tout le moins dont le caractère faux ne pouvait être prouvé) demeuraient intouchables. Le blocage nécessitait une requête auprès du Parquet, soit une procédure d’au moins deux semaines, laissant largement le temps au site frauduleux de créer des dommages importants auprès des consommateurs. Plusieurs centaines de sites par an sont concernés !

Dès le 1er décembre 2018, le protocole permettra donc au registre DNS Belgium, à la demande du SPF Economie, de bloquer les noms en .BE qui :

- Sont utilisés pour des sites web frauduleux

- Abritent des sites phishing

Bien sûr, cette procédure sera appliquée pour les délits reconnus comme sérieux. Le propriétaire du nom bloqué disposera d’une période de deux semaines pour réagir au blocage. Sans action de sa part sous 6 mois, le nom bloqué expirera.

Cette initiative, encore trop rare, est à saluer dans un contexte de lutte acharnée contre la cybercriminalité !

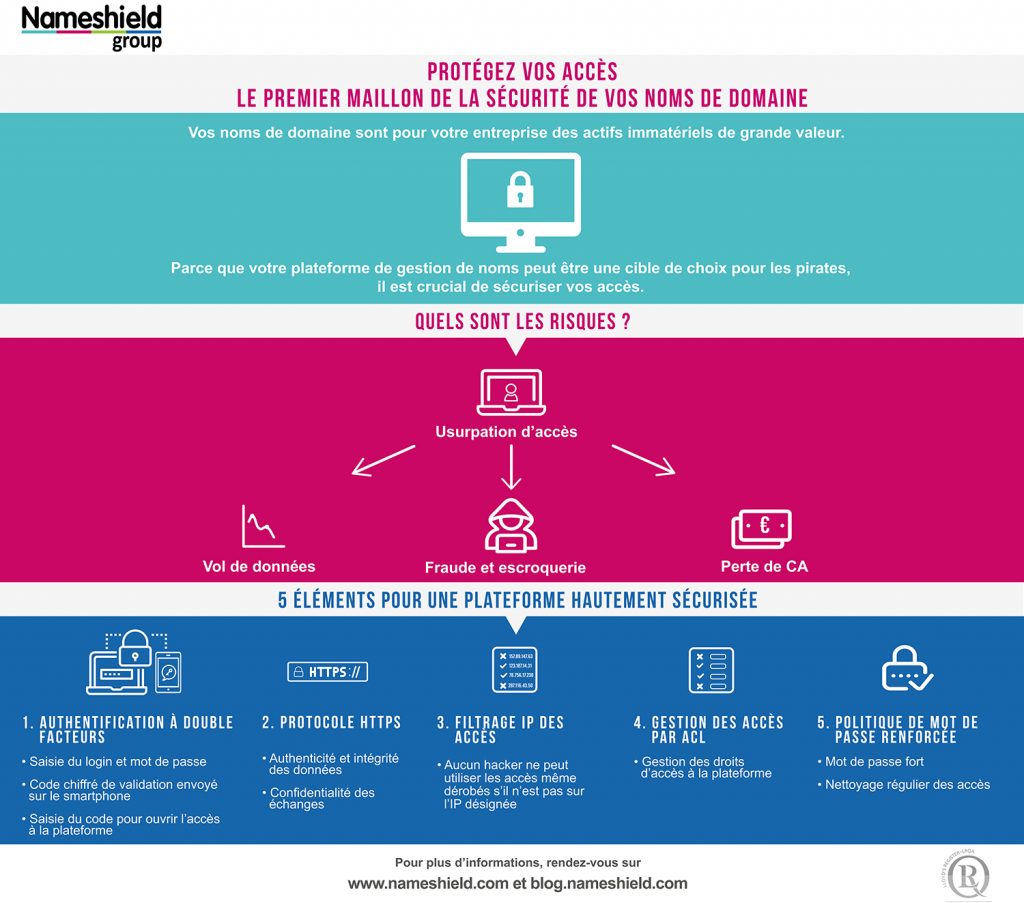

![[INFOGRAPHIE] Protégez vos accès ! Le premier maillon de la sécurité de vos noms de domaine](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2018/10/infographie-plateforme-sécurisée-OK-1200x1058.jpg)

![[INFOGRAPHIE] Phishing, slamming, e-mails frauduleux : Soyez vigilants pendant les périodes de vacances !](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2018/07/infographie-phishing-slamming-reseaux-sociaux-1200x994.jpg)