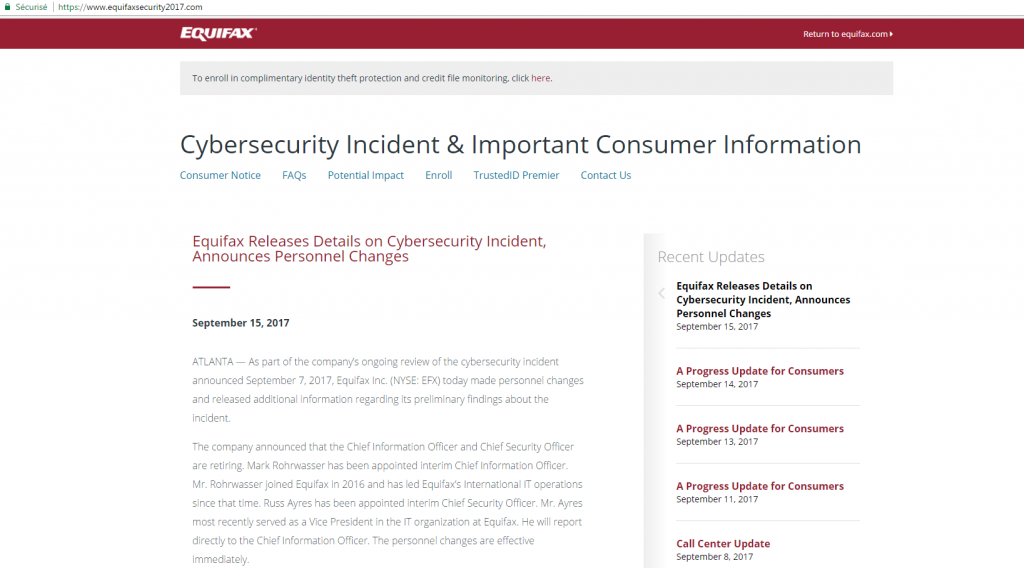

Pendant plusieurs mois, les tribunaux français ont reçu des milliers d’e-mails provenant de cybercriminels, se faisant passer pour des avocats, afin de récupérer des décisions de justice.

Comment les greffiers et le personnel administratif ont pu tomber dans le piège?

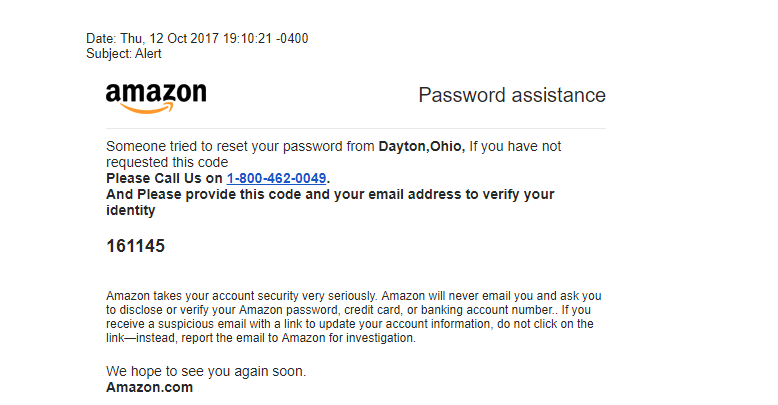

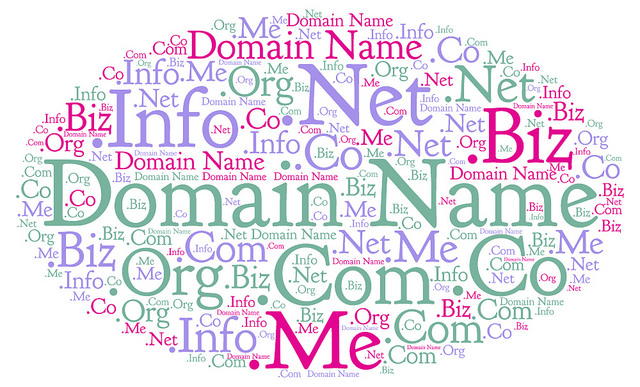

Grâce à la fameuse pratique du typosquatting. Cette arnaque se base sur les éventuelles fautes de frappe ou erreur orthographique, qu’un internaute pourrait faire lors de la saisie du nom de domaine. Par exemple : inverser les lettres, doubler certaines lettres, mettre un zéro (0) à la place de la lettre O… Le pirate va chercher à acheter un nom de domaine proche du nom de domaine officiel, qu’il souhaite cybersquatter, pour tromper l’internaute, dans le but de récupérer des données telles que des numéros de carte bancaire, des adresses e-mails, des mots de passe …

Dans notre cas du jour, les e-mails frauduleux provenaient du site avocatlime.fr et non du nom de domaine officiel, avocatline.fr (messagerie la plus importante en France pour les professions juridiques). L’internaute peu vigilant lors de la lecture de l’adresse e-mail de l’expéditeur ne se rendra pas compte de cette supercherie.

Cette pratique encore trop courante peut être facilement détectée grâce à des surveillances de nouveaux dépôts de noms de domaine, qui permettront d’agir rapidement et donc de faire des déclarations de phishing afin de protéger les internautes.

Un des rôles des sociétés, qui font l’objet d’attaques sur le web, est de protéger leurs salariés, leurs clients ou les internautes, dans notre ère digitale. Le chemin est encore long avant d’avoir un internet sécurisé. Nous devons tous redoubler de vigilance.