Les pannes en chaîne subies en fin d’année par les GAFAM ont rappelé avec brutalité à quel point la dépendance quasi exclusive de nombreuses organisations aux géants du cloud constitue un risque systémique.

En juin 2025, Google ouvrait le bal, essuyant une panne de plus de 7 heures. Depuis, ses concurrents AWS et Cloudflare ont également subi des incidents. En octobre 2025, c’est Amazon Web Services (AWS), la plateforme cloud d’Amazon, qui faisait face à un problème « lié à la résolution DNS du point de terminaison de l’API DynamoDB dans US-East-1 », causant une panne de résolution DNS qui a provoqué des indisponibilités de service pour de nombreuses entreprises notamment Airbnb, Reddit, Snapchat, Slack… Un mois plus tard, ça a été le tour de Cloudflare de pâtir d’une défaillance liée à « une modification indésirable des permissions au sein d’un des systèmes de bases de données du fournisseur ». Conséquence : Google, X, ChatGPT, Facebook, Décathlon, Doctolib se sont retrouvés, à leur tour, en panne…

Quand une région cloud ou un service critique de ces acteurs vacille, ce sont des milliers de sites web, applications, services de messagerie, API métiers et outils collaboratifs qui deviennent injoignables, avec un impact immédiat sur le chiffre d’affaires, l’image, la réputation de marque et parfois même la continuité d’activité. Au-delà du simple incident technique, ces interruptions soulignent le manque de résilience d’architectures trop centralisées autour de prestataires extra-européens, sur lesquels les entreprises ne disposent ni de contrôle juridique, ni de maîtrise opérationnelle suffisante.

Des pannes massives, globales et paralysantes pour de nombreuses entreprises

Ces pannes massives des hyperscalers ont mis en lumière un autre phénomène souvent sous-estimé : l’effet de cascade provoqué par la concentration de services critiques (hébergement, messagerie, authentification, data, DNS managé) chez un nombre très restreint d’acteurs.

Lorsqu’un fournisseur cloud rencontre une indisponibilité sur une brique fondamentale, par exemple, sa propre infrastructure DNS, son réseau ou ses services d’API, ce ne sont pas uniquement les sites web qui tombent, mais l’ensemble de la chaîne de valeur numérique : portails clients, tunnels VPN, applications métiers interconnectées, objets connectés, plateformes d’authentification et de fédération d’identités. Dans 80 à 90 % des cas d’incidents majeurs, l’analyse a posteriori montre que le point de défaillance initial se situe au niveau de la résolution de noms ou de la connectivité entre résolveurs DNS et services exposés, confirmant que le DNS reste à la fois une « plaque tournante » et un point de vulnérabilité privilégié.

Or ce composant est encore trop souvent géré comme une commodité incluse par défaut dans l’offre des géants du cloud, sans véritable stratégie de résilience DNS.

Le DNS : talon d’Achille invisible des entreprises

Pour de nombreuses organisations, le caractère invisible du DNS masque encore sa nature profonde : il alimente en réalité l’ensemble des chaînes de confiance numériques, de la simple page web jusqu’aux applications critiques, en passant par les tunnels VPN, les services de messagerie, ou encore les politiques DMARC.

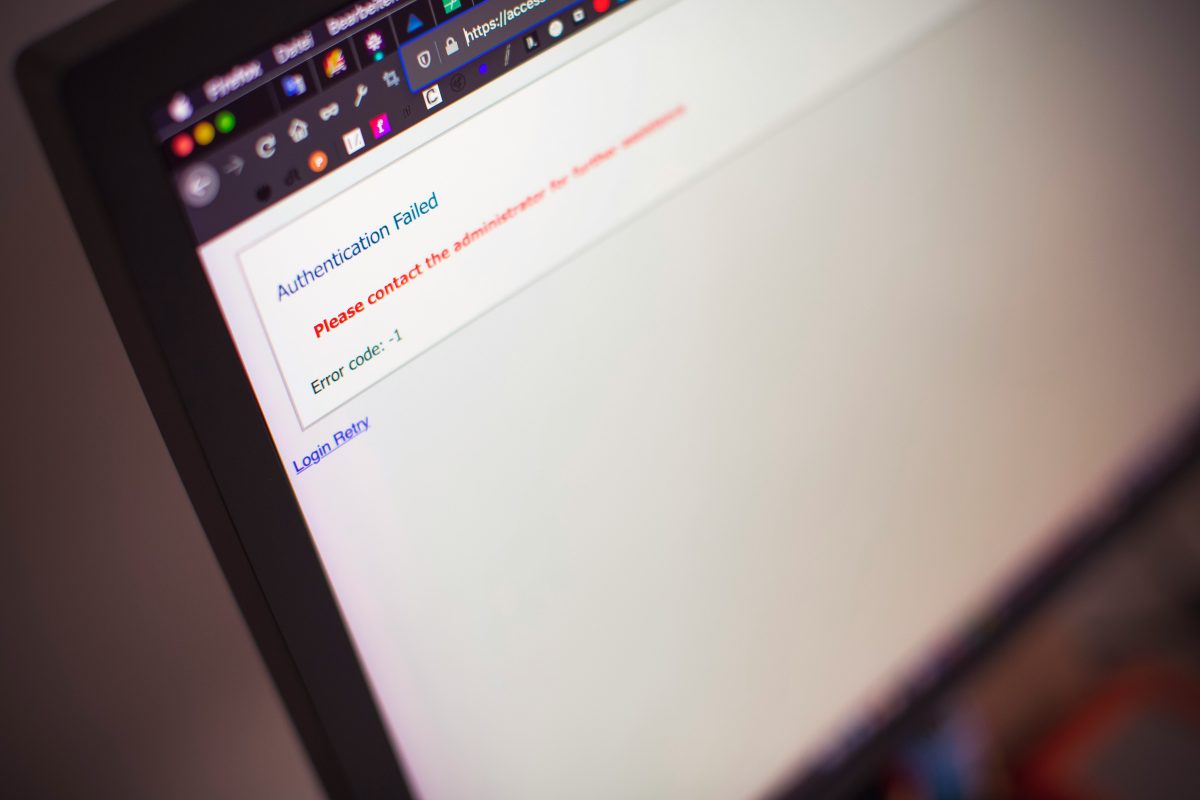

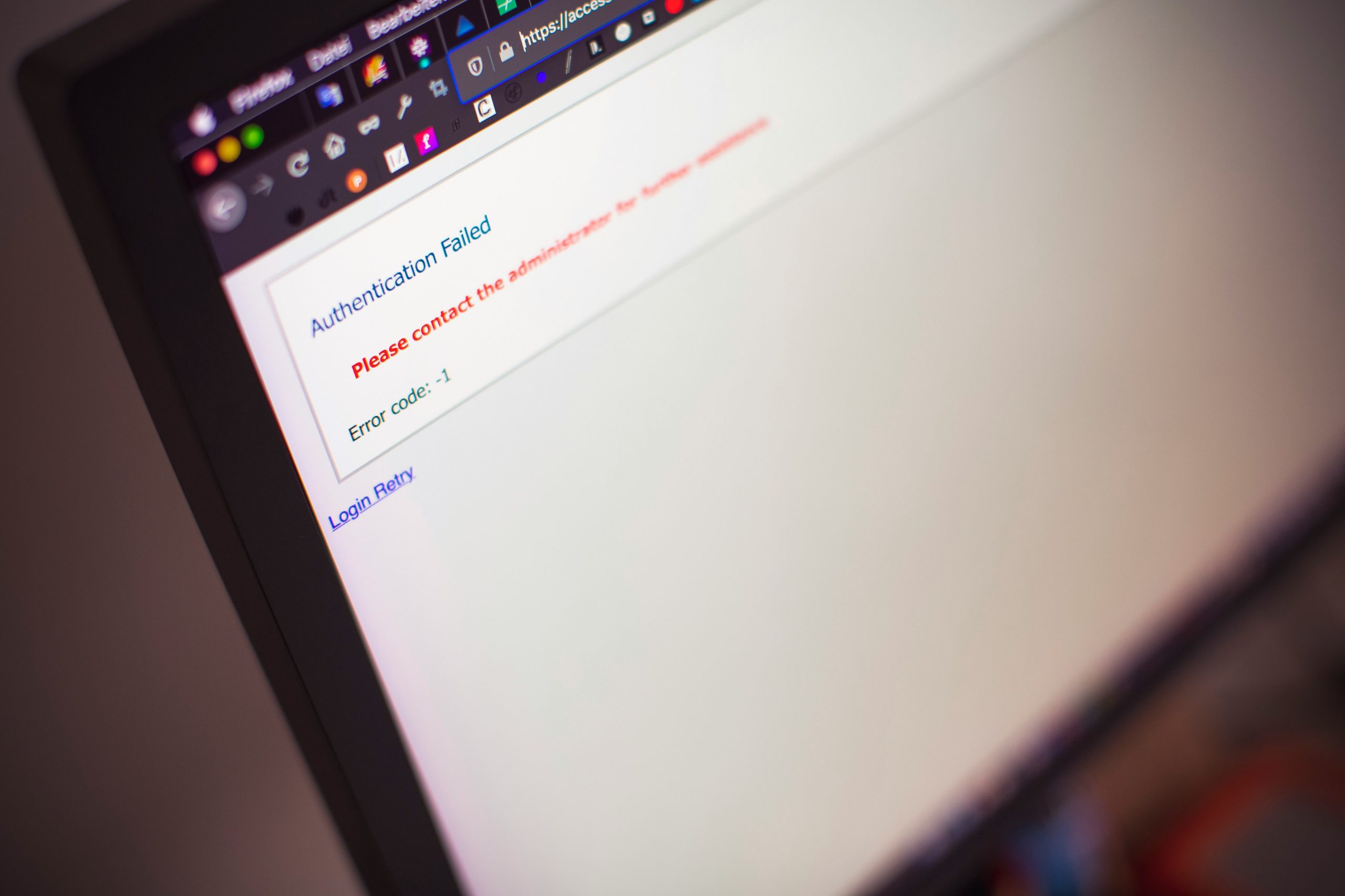

Une indisponibilité de la résolution de noms ne se limite donc pas à un « site en panne », mais coupe potentiellement l’accès à tout un écosystème applicatif, y compris les services exposés uniquement via API ou utilisés en interne. Les campagnes de cyberattaques observées ces dernières années l’ont largement démontré : attaques DDoS massives, DNS spoofing, cache poisoning ou Man in the Middle ciblent précisément cette infrastructure, souvent moins protégée que les briques applicatives ou réseau visibles, alors même qu’elle constitue un point de passage obligé pour chaque requête utilisateur.

Le DNS est ainsi, très souvent, le premier point de panne, mais aussi l’un des moins maîtrisés, alors même qu’il constitue la pierre angulaire de la disponibilité des ressources numériques.

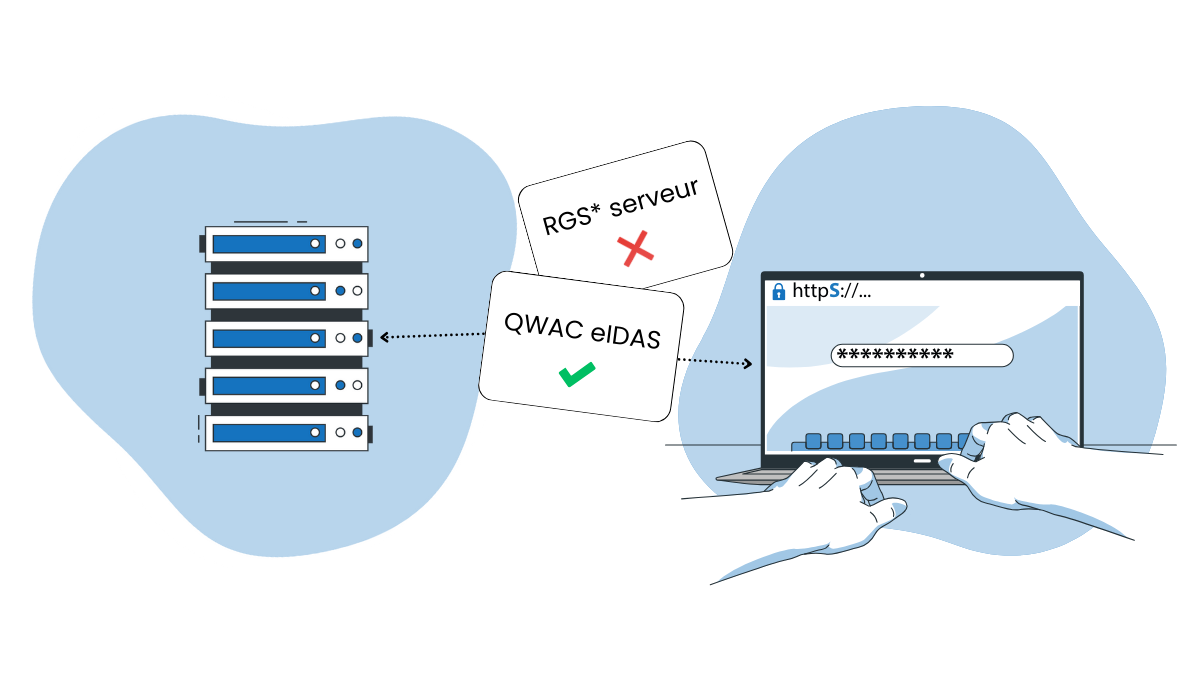

Dans ce contexte, continuer à confier sans discernement cette fonction à un unique hyperscaler extra‑européen revient à accepter qu’une panne, une erreur de configuration ou une décision unilatérale prise hors de tout cadre de souveraineté puisse paralyser, en quelques minutes, l’accès aux services essentiels de l’entreprise. Face à la montée en puissance des cybermenaces et au durcissement réglementaire, notamment l’arrivée de la NIS2, les autorités comme l’ANSSI rappellent aussi la nécessité de sécuriser le DNS, de le traiter comme un composant critique et non comme un simple service d’infrastructure implicite.

C’est pourquoi une approche fondée sur la diversification maîtrisée des prestataires et sur la spécialisation, en dissociant hébergement et DNS, en s’appuyant sur un registrar souverain permet de transformer ce talon d’Achille en véritable socle de résilience. Le DNS devient alors non plus un simple composant technique, mais un levier de gouvernance et de continuité d’activité, au cœur d’une stratégie de souveraineté numérique où la dépendance aux géants du cloud est réduite, contrôlée et, surtout, réversible.

Dans cette même optique, l’approche multi-cloud, souvent présentée comme une réponse évidente aux pannes des hyperscalers pourra devenir un levier de réduction du risque business lorsqu’elle sera couplée à une stratégie de diversification maîtrisée des prestataires et à une consolidation de la fonction DNS autour d’un acteur de confiance, capable de garantir une disponibilité maximale des services Internet et de transformer le DNS en socle de résilience et d’indépendance vis‑à‑vis des géants du cloud.

![[REPLAY WEBINAR] Du .COM au .MARQUE : entrez dans l’ère du .brand en 2026](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2025/11/Webinar_20_visuel_webikeo-1200x575.png)