L’ICANN83 qui vient de se dérouler dans la capitale tchèque a permis de mesurer le chemin parcouru sur la mise en place de la prochaine série de nouvelles extensions génériques confirmée pour avril 2026. Il a aussi été l’occasion de poursuivre les consultations engagées lors de l’ICANN82 sur les évolutions à considérer pour optimiser l’organisation de ces sommets et de porter l’attention sur des sujets de politiques connexes à la directive de cyber-sécurité NIS2.

Après s’être inscrits en ligne ou sur site, les participants aux sommets de l’ICANN, l’instance de régulation d’Internet peuvent prendre connaissance de l’agenda des sessions prévues lors du sommet. Prague accueillait le 83ième sommet de l’ICANN. Pour les sommets de milieu d’année, privés notamment de forum public et de cérémonie d’ouverture, il est toujours intéressant de regarder aux deux extrémités de l’agenda pour identifier les sujets importants du moment.

L’incontournable prochaine série de nouvelles extensions

Il n’est pas étonnant que les participants aient pu arriver en étant immergés dans le processus Subpro qui concerne l’arrivée de la nouvelle série de nouvelles extensions génériques promise pour avril 2026.

L’ICANN83 se tenait en effet à peine 10 mois en amont de la prochaine fenêtre de candidatures pour toutes les entités qui veulent créer leur extension Internet. Et ce sujet est vital pour l’organisation en termes financiers d’abord, car l’ICANN a notamment engagé d’importants investissements pour renforcer ses infrastructures, les faire évoluer mais aussi renforcer ses effectifs pour gérer le surcroit d’activités à mesure que la fenêtre approche. Les enjeux sont aussi techniques et juridiques et en termes d’image car ce processus est très engageant et impactant pour les entités qui vont franchir le pas de créer leur propre extension Internet en 2026.

Sur l’implémentation de la prochaine série, la bonne nouvelle est que le calendrier des travaux d’implémentation est tenu. Une première mouture du guide de candidature est ouverte aux commentaires publics jusqu’au 23 juillet prochain. La fenêtre de soumission des candidatures a quant à elle été confirmée sur 12 à 15 semaines à partir d’avril 2026.

Si on regarde du côté des changements apportés lors de la prochaine série, on note notamment la possibilité de se positionner sur un second choix de chaîne de caractères. Après la révélation au public des chaînes qui auront été demandées, ce que l’ICANN désigne par le futur « Reveal Day », les candidats disposeront de 14 jours calendaires pour se positionner ou non sur leur second choix. Cela peut notamment permettre d’échapper à une enchère face à des entités qui se sont positionnées sur la même chaîne. Les résolutions privées lors de contentieux entre candidats à une même chaîne de caractères, autorisées en 2012, ne le seront pas en 2026. Cette approche a été privilégiée afin de détourner l’intérêt d’entités qui s’intéresseraient à la prochaine série pour des aspects essentiellement spéculatifs.

Le programme de soutien pour aider les entités qui ont des problématiques de financement ou d’autres problématiques de ressources, est également plus abouti qu’il ne l’a été en 2012, même si comme cela a été présenté à Prague, il n’y a à ce stade, que 22 candidatures à l’état de projet.

L’ICANN a aussi rappelé que l’évaluation des opérateurs techniques a été en partie automatisée et qu’en termes d’inclusivité, davantage de scripts vont être pris en compte en 2026 : 33 en tout. Il est en effet possible de candidater pour des extensions Internet internationalisées, c’est-à-dire écrites avec des caractères diacritiques, comme l’exigent de nombreuses langues européennes, ou des caractères provenant d’écritures non latines.

A l’autre bout de l’agenda se jouait l’avenir des meetings ICANN

Face à des sujets engageants, la communauté des utilisateurs d’Internet a besoin d’échanger et en cela les meetings ICANN sont essentiels. Si depuis la pandémie de covid en 2020, l’ICANN a opté pour des formats dits « hybrides », c’est-à-dire permettant aux participants de suivre les sessions en présentiel ou en distanciel, l’ICANN a aussi dû faire face à l’augmentation significative des coûts d’organisation de ces événements annuels. On en compte quatre en tout si l’on ajoute aux trois sommets consacrés aux sujets de politiques liées aux noms de domaine, un sommet plus opérationnel.

A Seattle, l’ICANN avait ouvert une réflexion sur le futur de ces événements dans un processus communautaire baptisé « How we meet ». Dans l’équation d’organiser ces échanges indispensables avec la communauté, l’ICANN indiquait aussi devoir prendre en compte des exigences élevées de sécurité, d’accessibilité et d’inclusivité.

Lors de l’ICANN83, Sally Costerton qui pilote ce sujet, a présenté les résultats d’une enquête menée auprès des participants et des instances représentants les parties prenantes sur la base de propositions d’aménagements des futurs meetings. Les propositions qui recueillent une forte adhésion concernent une priorisation des localisations des meetings vers des lieux offrant des offres économiques de voyage et celle visant à établir une politique permettant de transférer automatiquement une réunion de l’ICANN vers un format en ligne en cas de circonstances imprévues nécessitant le déplacement d’une réunion d’un lieu prévu.

Encore plébiscitées à 72%, la réduction d’une journée des deux Community Forum, qui correspondent au premier et troisième meeting annuels ICANN et celle d’une réorganisation de l’agenda des sessions en déplaçant le forum public ainsi que le forum sur les aspects géopolitiques du dernier au premier jour des Community Forum. L’idée sous-jacente est ici de réduire la durée de location d’une salle plénière à une seule journée au lieu de la prendre pour l’ensemble du meeting. Il n’y a pas de petites économies.

A l’inverse le passage d’un meeting annuel à du distanciel complet est une proposition largement rejetée. Le groupe de travail qui s’est emparé de ce sujet, a consigné ces éléments dans un rapport et poursuit à ce stade les échanges pour avancer vers une prise de décision.

La directive NIS2 sur la cybersécurité n’est pas loin

A date de l’ICANN83, 14 Etats de l’Union Européenne avaient transposé la directive de cybersécurité NIS2 dans leur loi nationale. Des transpositions qui intéressent l’ICANN dont plusieurs sujets sont en lien avec la composante noms de domaine présente dans l’article 28 de la directive.

On peut en effet citer parmi les sujets connexes, l’exactitude des données d’enregistrement ainsi que l’accès aux données d’enregistrement des noms de domaine lors de besoins légitimes et au travers d’un Système Standardisé d’Accès aux Données d’enregistrement (SSAD), esquissé en 2020 avec le processus de développement de politique ePDP Phase 2. Si la révision des mesures sur l’exactitude des données d’enregistrement a été temporisée, la mise en place du SSAD est encore incertaine. Depuis bientôt deux ans c’est un prototype dénommé Registration Data Request Service (RDRS) qui est testé et l’ICANN en est au stade du retour d’expérience sur ce dispositif.

Le Governmental Advisory Committee qui représente les gouvernements a pour sa part une nouvelle fois rappelé lors de ce sommet, que les demandes d’accès aux données d’enregistrement si elles sont urgentes et liées à des aspects légaux doivent être traitées en 24h maximum. La nouvelle politique dénommée Registration Data Policy qui va entrer pleinement en fonction fin aout 2025, a en effet laissé un certain flou sur cette notion de délai. Derrière cette notion de requêtes urgentes il a été rappelé qu’il s’agit de requêtes qui induisent un risque imminent de menace de mort, de blessure grave, d’atteinte sur des infrastructures critiques ou d’exploitation d’enfants, dans les cas où la divulgation des données est nécessaire pour lutter contre cette menace ou y remédier. La notion d’infrastructure critique vise des systèmes physiques et cyber considérés comme essentiels par les gouvernements pour le fonctionnement de la société et de l’économie et méritant une protection spéciale pour la sécurité nationale.

L’un des sujets centraux lors de cette édition ICANN83, a ainsi été de voir comment gérer l’authentification d’entités qui bénéficieraient de priorisations.

En lien avec NIS2, on aura aussi pu noter la présentation d’une étude de la DNS Research Federation sur l’impact territorial de la directive NIS2. L’étude conduite sur plus de 8 millions de noms, montre que les registres européens ont près de 70% de titulaires de noms hors EU, une part qui tombe à 29% pour les bureaux d’enregistrement. Elle montre aussi que pour toutes les entités basées dans l’UE, il existe une large base de clients extraterritoriaux. Elle est particulièrement importante pour les registres, mais aussi pour les bureaux d’enregistrement et les revendeurs. Cette différence est notamment la conséquence d’une concentration accrue du marché.

Rappelons que Nameshield est historiquement un registrar corporate européen souverain, certifié ISO27001 depuis 2017 et qui dispose de son propre CERT. Notre expertise vous garantit la conformité NIS2 de vos actifs immatériels.

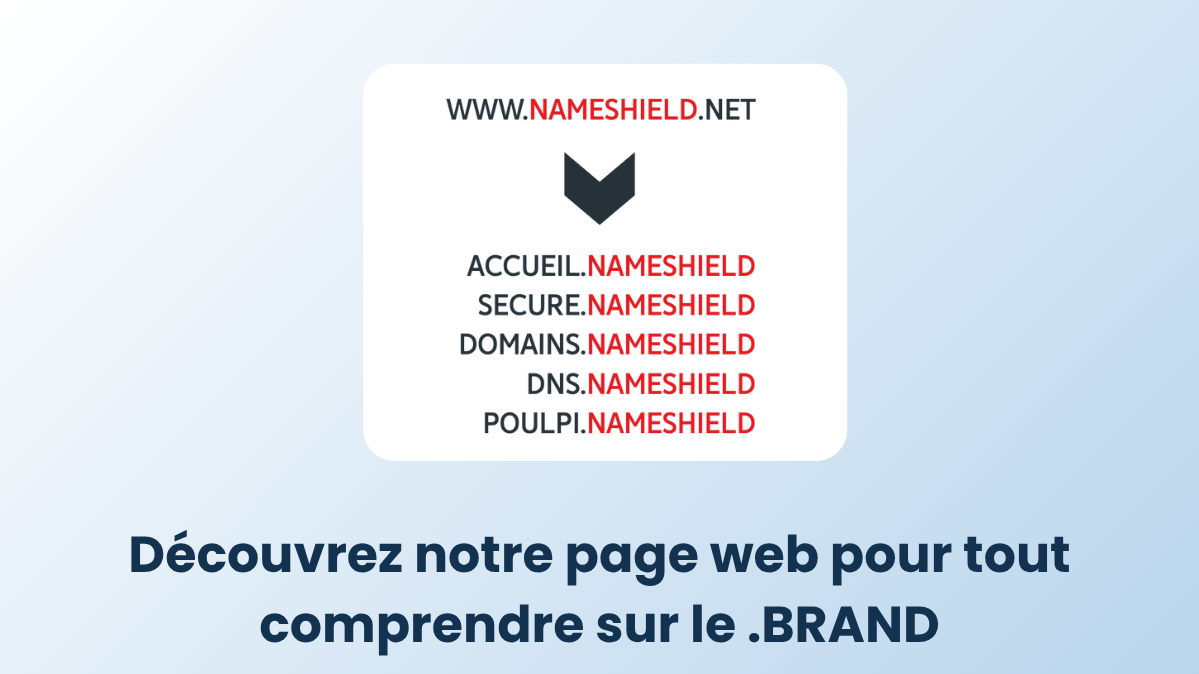

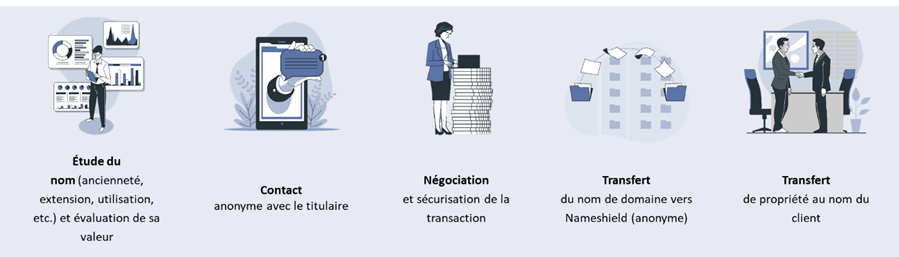

Sur la prochaine série de nouvelles extensions génériques qui arrive l’année prochaine, Nameshield rappelle également que c’est maintenant qu’il faut vous poser la question si vous devez vous positionner sur un projet de création d’extension de type .marque. En effet, comme l’ICANN83 a pu le montrer sur le dispositif de soutien financier pour les candidats qui veulent solliciter un soutien financier de l’ICANN, beaucoup d’entités ne savent tout simplement pas s’ils doivent se positionner et si oui, comment ils doivent s’y prendre. Si certains vont aussi temporiser pour ne pas dévoiler leurs intentions trop tôt, le risque pour ces entités est de laisser filer les échéances. En effet, le programme de soutien tout comme la fenêtre de candidatures ont des dates de début et de fin. Le programme de soutien ferme en novembre 2025, la fenêtre de candidature devrait quant à elle fermer entre juillet et aout 2026.

Rencontrons-nous pour aborder ces questions ensemble car les opportunités de créer votre extension Internet exclusive à partir de votre marque, sont rares.

Source de l’image : Leonhard Niederwimmer de Pixabay