Les médias ont très largement relayé le weekend dernier les méfaits d’une attaque à priori sans précédent et visant les noms de domaine.

C’est en effet dans la nuit du 22 au 23 février que, l’ICANN a déclaré des attaques d’une grande envergure visant les noms de domaine : il s’agit de DNS hijacking. Ces attaques consistent « à remplacer les adresses des serveurs » autorisés « par des adresses de machines contrôlées par les attaquants », a expliqué l’organisme, permettant aux pirates d’interroger les données pour découvrir mots de passe, adresses mail etc., voire de capter complètement le trafic vers leurs serveurs.

Une vague d’attaques qui a débuté en novembre 2018

En réalité, il ne s’agit pas d’une attaque, mais d’une vague d’attaques que le système des noms de domaine subit depuis maintenant plusieurs semaines.

Dès la fin du mois de novembre 2018, une attaque visait le Liban et les Émirats Arabes Unis et avait affecté les noms de domaine en .GOV. Dans cette première attaque, les cybercriminels avaient procédé à du DNS hijacking.

Début janvier 2019, la société FireEye faisait état dans un article d’une vague de DNS hijacking affectant les noms de domaine appartenant au gouvernement et aux secteurs des télécommunications et d’Internet au Moyen-Orient, en Afrique du Nord, Europe et Amérique du Nord.

Si les pirates n’avaient pas été alors identifiés, les premières recherches laissaient à penser que ces derniers pourraient opérer depuis l’Iran.

Fait important quant à l’attaque du 22 février : elle frappait cette fois-ci, parfois avec succès, des acteurs importants de l’Internet.

En quoi ces attaques consistent-elles ?

La méthode employée est celle du DNS hijacking, déployé à grande échelle. Il s’agit d’une attaque malicieuse, également appelée redirection DNS. Son but : écraser les paramètres TCP/IP d’un ordinateur afin de le diriger vers un serveur DNS pirate en lieu et place du serveur DNS officiel paramétré. Pour ce faire, le pirate prend le contrôle via différentes techniques de la machine cible pour altérer les configurations DNS.

Le gouvernement américain, entre autres, a récemment tiré la sonnette d’alarme face à ces séries d’attaques très sophistiquées dont le but serait de siphonner un important volume de mots de passe. Ces attaques cibleraient plus spécifiquement les gouvernements et les sociétés privées.

Entre DNS hijacking et cyberespionnage

Selon l’article de Talos de novembre 2018, les pirates derrière ces attaques auraient ainsi récupéré des emails et des informations de connexions (identifiants – mots de passe) en hijackant le DNS, faisant en sorte que le trafic des emails des institutions ciblées et le VPN (Virtual Private Networking) soient redirigés vers un serveur contrôlé par les cybercriminels.

Une fois les connecteurs récupérés, d’autres attaques peuvent être lancées, telles que le Man-In-The-Middle, à des fins d’espionnage.

Alors comment se protéger efficacement ?

Il faut être conscient que si ces attaques visent prioritairement le système d’avitaillement des noms de domaine, nous ne le dirons jamais assez, la première porte d’entrée d’un pirate à votre portefeuille de noms de domaine est vos accès plateforme de gestion.

La première et absolue recommandation est de protéger ses accès

Nameshield a mis en place, depuis de nombreuses années, des dispositifs de sécurisation de l’accès au portail de gestion des noms de domaine (filtrage IP, ACL, HTTPS) et propose en sus l’authentification 2 facteurs et le SSO.

Si ces solutions complémentaires ne sont pas encore en place, Nameshield recommande vivement de mettre en place ces solutions, tout particulièrement la double factor authentification, pour lutter contre les vols de mots de passe.

Mettre en place le protocole DNSSEC

La mise en place du protocole DNSSEC, s’il était bien plus largement déployé, aurait pu empêcher ou à tout le moins amoindrir l’impact de ces attaques, en limitant leurs conséquences.

Il devient plus qu’urgent que DNSSEC soit désormais massivement adopté, tant au niveau des résolveurs que des serveurs faisant autorité.

Protéger ses noms de domaine stratégiques

La mise en place d’un registry lock sur vos noms stratégiques empêchera les modifications frauduleuses de ces derniers.

Si aucune solution parfaite n’existe aujourd’hui pour protéger à 100% les infrastructures des cyberattaques, c’est l’application de plusieurs mesures préventives combinées qui permettra de diminuer les vulnérabilités exploitées (si) facilement par les pirates.

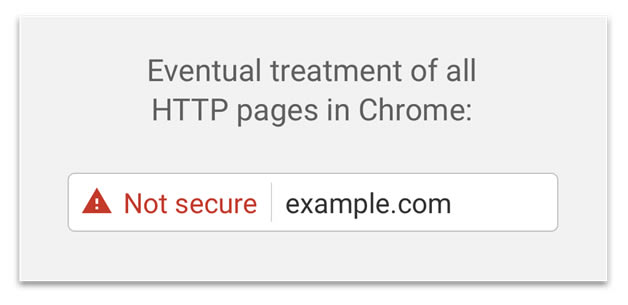

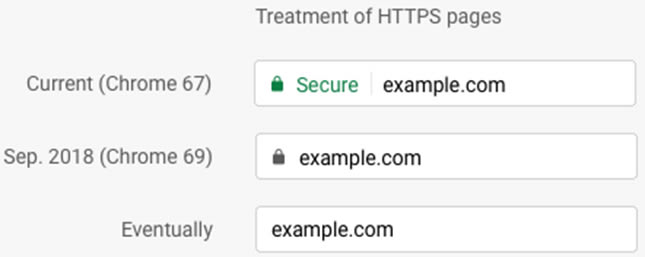

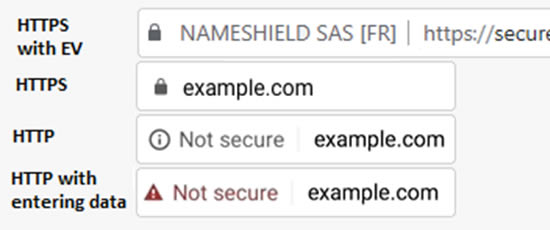

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google.

Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google. Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

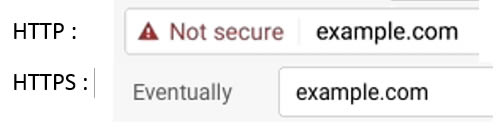

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…![[INFOGRAPHIE] Sécurisez votre infrastructure DNS](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2018/10/infographie-DNS-OK-1200x1161.jpg)

![Infographie DNS [Infographie] Sécurisez votre infrastructure DNS](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2018/10/infographie-DNS-OK-1024x991.jpg)