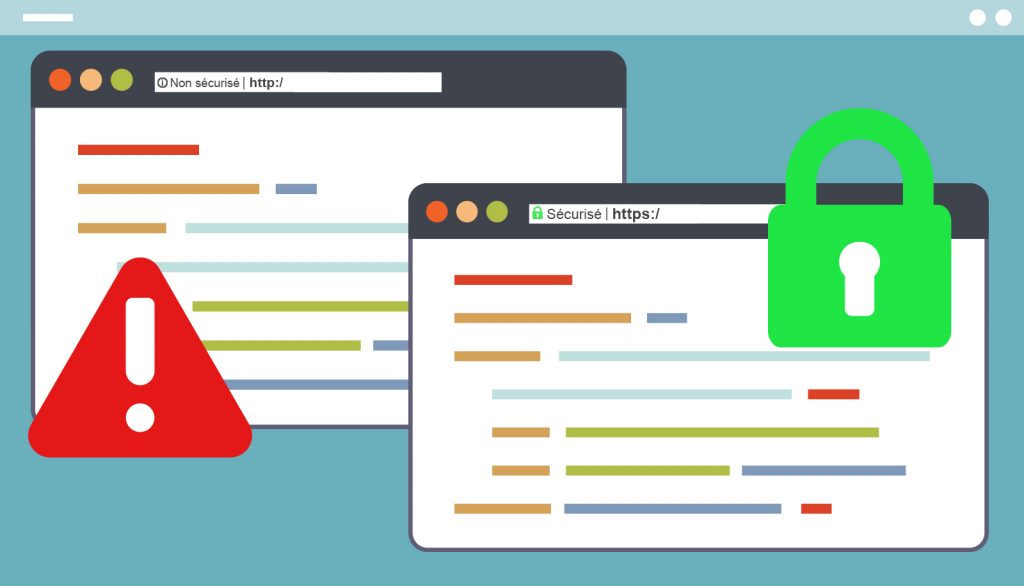

Que dit le RGPD en termes de SSL ?

« Dès lors qu’un site peut traiter des données personnelles, simplement avec la création d’un compte utilisateur, la conformité au RGPD requiert a minima que le site soit protégé par un protocole HTTPS. Ce protocole est une protection a minima que tout gestionnaire de site internet ne peut plus se permettre de ne pas avoir. »

Le règlement européen de protection des données (RGPD) exige donc que les données personnelles soient traitées « de façon à garantir une sécurité appropriée ».

Entré en vigueur le 25 mai dernier, son impact sur la gestion de votre portefeuille de certificats SSL n’est pas neutre.

RGPD et procédures d’authentification

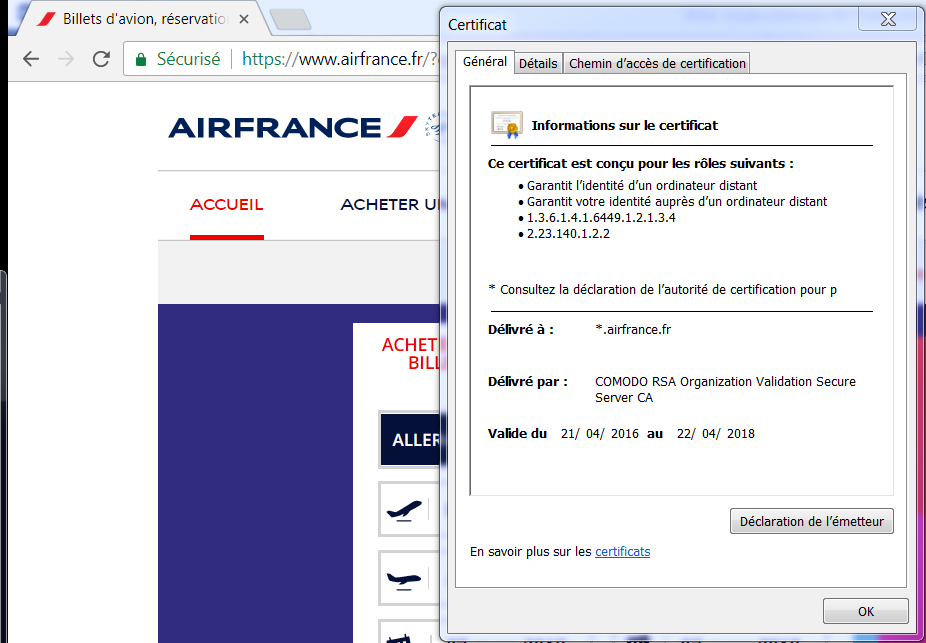

Les Autorités de Certification, quelles qu’elles soient, se sont toujours appuyées sur le WHOIS du nom de domaine à certifier pour valider que le demandeur d’un certificat dispose de l’accord de l’exploitant technique du nom de domaine qu’il veut sécuriser.

Pour cela, une des étapes d’authentification prévoyait qu’un mail soit envoyé sur l’une des adresses mails (admin ou technique) présente sur le WHOIS afin de valider la commande.

Mais le RGPD est passé par là et les bureaux d’enregistrement n’ont plus le droit de fournir les données personnelles des propriétaires de nom de domaine sans leur consentement explicite, ce qui rend la base de données WHOIS inexploitable par les Autorités de Certification pour envoyer leur mail de validation.

Face à cette situation, les Autorités de Certification proposent d’envoyer par défaut ce mail de validation à l’une des adresses génériques suivantes :

admin@domaine.com

administrator@domaine.com

postmaster@domaine.com

webmaster@domaine.com

hostmaster@domaine.com

Mais que faire si aucune de ces adresses n’existe ou s’il est trop compliqué de la faire créer ?

Les Autorités de Certification offrent la possibilité de valider que vous avez bien l’accord de l’exploitant technique du nom de domaine, par le biais d’une vérification d’un record TXT dans la zone de DNS du nom de domaine à certifier.

En constatant la présence de ce record TXT, l’Autorité de Certification pourra :

- délivrer le certificat si celui-ci est un simple certificat DV (Validation du Domaine)

- poursuivre vers les autres étapes d’authentification s’il s’agit de certificat OV (Validation de l’Organisation) ou EV (Validation Etendue).

Quoiqu’il en soit, le RGPD change la donne et impacte significativement l’industrie du SSL puisque la solution idéale pour obtenir un certificat rapidement passera soit par la création d’une des 5 adresses mail précitées, soit, si cette option était trop compliquée, par la mise en place de record TXT (qui impliquerait une augmentation des délais d’obtention).

Quel avantage à passer par Nameshield pour la gestion de son parc SSL ?

En qualité de Registrar, Nameshield propose un avantage unique sur le marché pour ses clients SSL.

Une pré-authentification de chaque commande permet en effet d’agir en amont de l’Autorité de Certification afin d’anticiper tout blocage et, le cas échéant, d’agir dans les meilleurs délais :

- Modification d’un WHOIS,

- Edition de la zone pour mettre en place un enregistrement TXT (si les DNS sont ceux de Nameshield)

- Création d’alias admin@, administrator@, webmaster@, postmaster@, hostmaster@ (si les MX sont ceux de Nameshield)

N’hésitez pas à faire appel à notre service SSL dédié si vous avez la moindre question sur le sujet.

![[INFOGRAPHIE] Passer son site web en HTTPS : Pourquoi ? Et quel certificat SSL choisir ?](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2018/06/Infographie-SSL-Reseaux-Sociaux-partie-1-redimensionné-Copie-1200x774.jpg)