Les attaques Internet font désormais partie intégrante de l’actualité. De plus en plus fréquentes et puissantes, les menaces cybercriminelles inquiètent les entreprises qui doivent intégrer la notion de protection de leurs actifs immatériels dans leur stratégie de sécurité.

L’ANSSI (Agence nationale de la sécurité des systèmes d’Information) met d’ailleurs à disposition des entreprises ses recommandations en matière de sécurité informatique. Un guide accessible en ligne recommande très fortement la mise en place sur les noms de domaine les plus stratégiques (porteurs de services notamment) du Registry lock, ou verrou de registre.

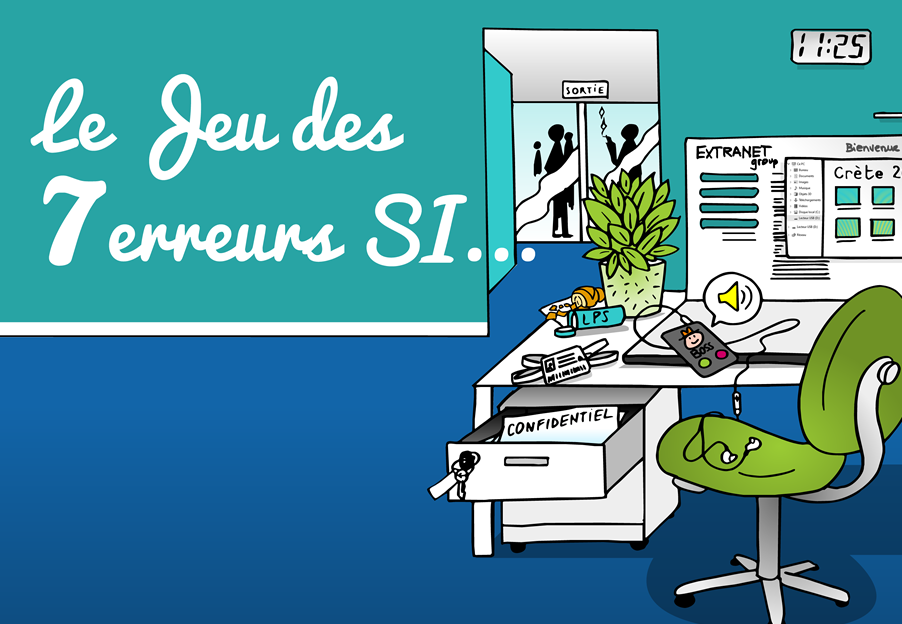

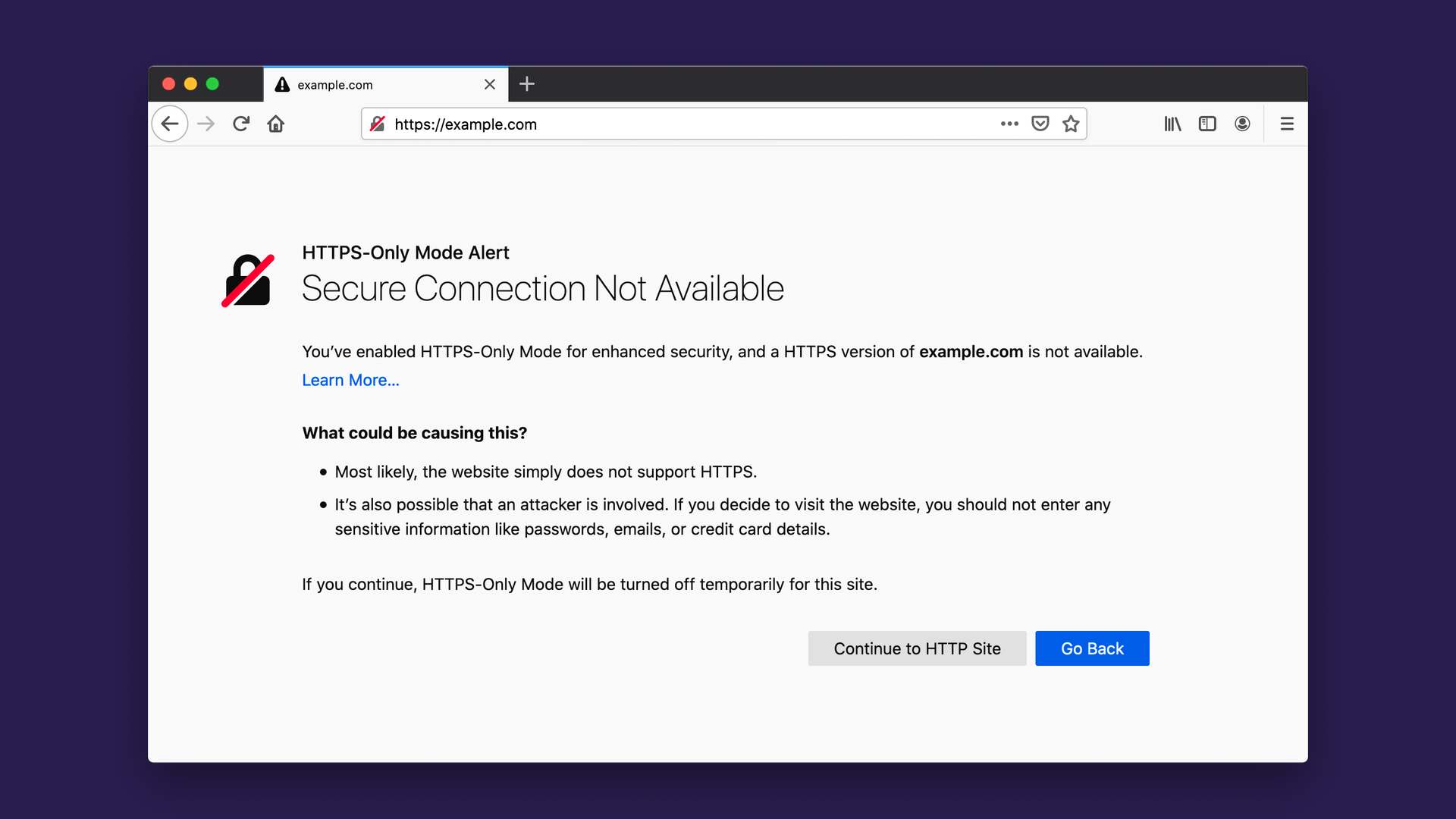

Il est en effet devenu indispensable de se protéger à tous les niveaux sur Internet. Outre les célèbres attaques DDoS, les attaques par détournement de noms de domaine permettent au cybercriminel de prendre le contrôle du nom, en accédant aux données d’enregistrement, de détourner le trafic des sites web et de le rediriger par exemple vers un site Internet frauduleux.

L’impact d’une telle attaque entraîne :

- une forte dégradation de l’image de l’entreprise

- une perte de confiance des utilisateurs

- une perte de chiffre d’affaires

- une perte de données confidentielles ou stratégiques

Qu’est-ce que le Registry lock ?

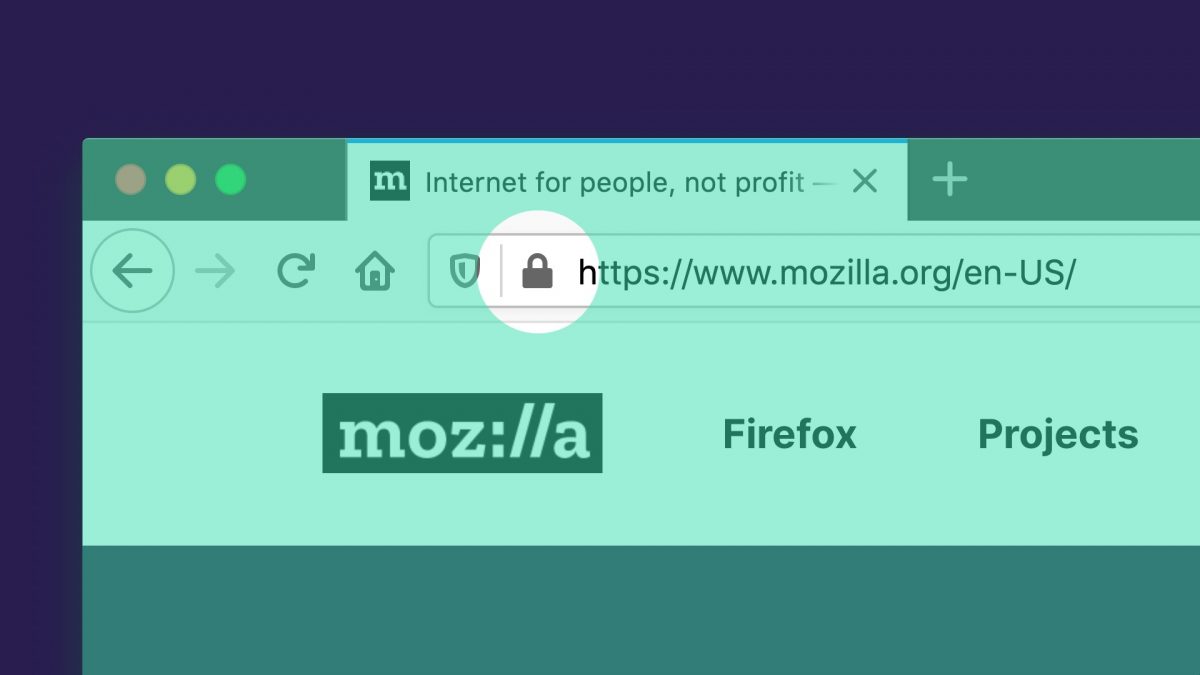

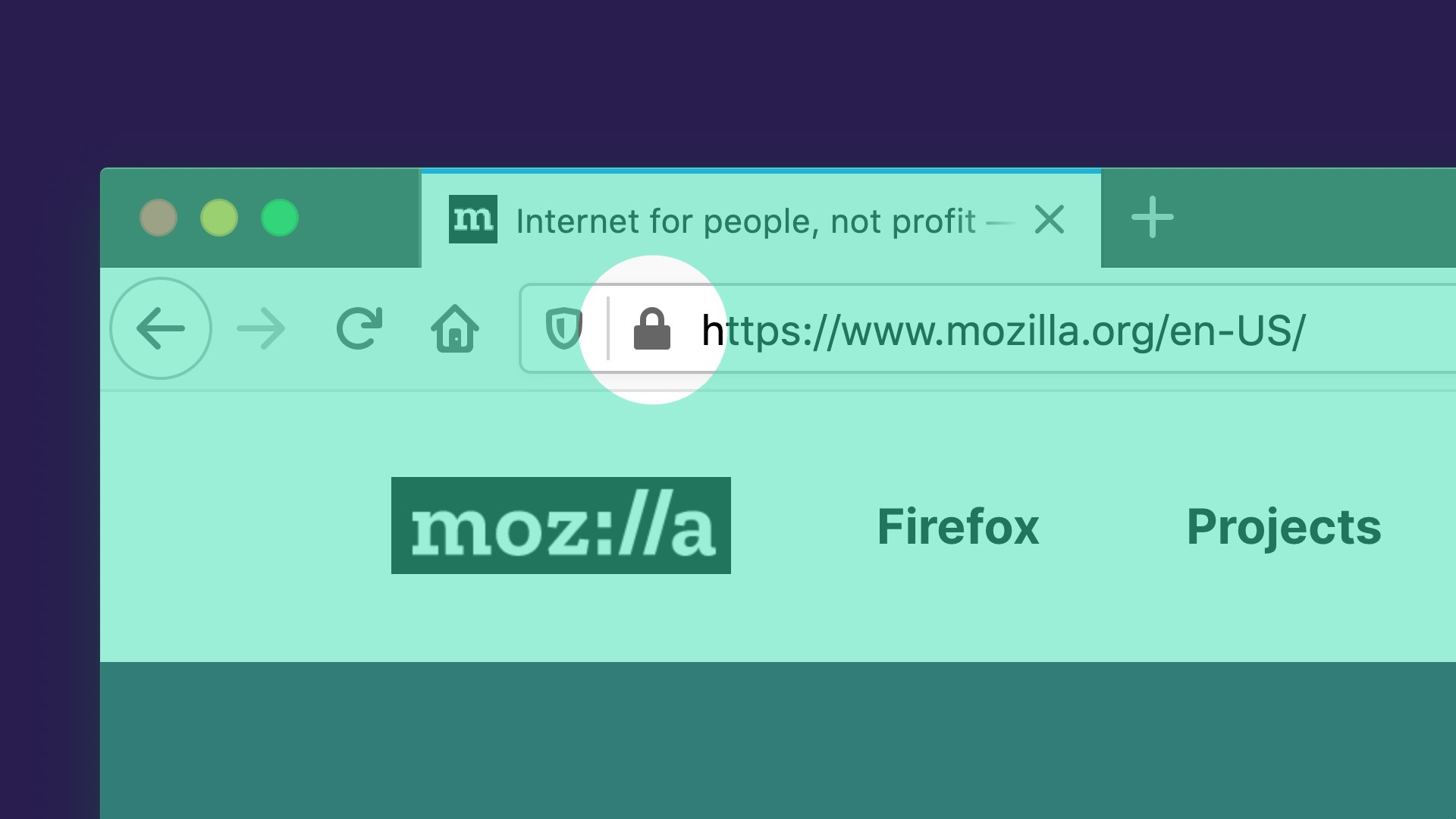

Il s’agit d’une mesure de sécurité ayant pour objectif de lutter contre ces attaques en verrouillant les opérations possibles sur les noms de domaine.

Ce service permet ainsi à un titulaire de nom de domaine d’indiquer au registre qu’il désire le verrouillage des informations relatives à son nom de domaine. Pour modifier les données d’un nom sécurisé par un registry lock, le registrar doit alors faire une demande de déverrouillage auprès du registre, qui sera validée après un processus d’authentification.

Ce mécanisme de sécurité s’exécute par le biais de procédures manuelles fortement sécurisées, et offre une protection supplémentaire aux noms de domaine stratégiques.

Le Registry lock permet donc de protéger un nom de domaine en verrouillant différentes opérations telles que la modification de serveur DNS, le changement de titulaire ou la modification de contact, le transfert ou même la suppression d’un nom de domaine.

Protégez vos noms de domaine stratégiques en plaçant un Registry lock ! Pour plus d’informations, notre équipe se tient à votre disposition.

![[INFOGRAPHIE] Les cyberattaques ont explosé en 2020](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2021/02/INFOGRAPHIE-2020-explosion-des-cyberattaques-apercu-RS.jpg)

![[REPLAY WEBINAR] Nom de domaine : les clés d’une stratégie de surveillance et de protection](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2020/11/fil_rs_replay.png)