Le Forum Economique Mondial (WEF – World Economic Forum) a présenté en amont des rencontres annuelles de Davos qui ont eu lieu du 22 au 25 janvier derniers en Suisse, son Global Risks Report, un rapport qui met en avant les principaux risques et enjeux mondiaux, basé sur une enquête auprès de 1000 décideurs mondiaux (dirigeants d’entreprises, personnalités politiques, représentants de la société civile et universitaires). Quels sont alors les principaux risques auxquels le monde est confronté ?

Les risques cyber dans le top 5

Pour la troisième année consécutive, les risques liés à l’environnement sont en tête des préoccupations des leaders mondiaux. Ils occupent les trois premières places des plus fortes probabilités envisagées pour 2019, suivis par les risques liés à la technologie, avec en 4ème place le vol et l’utilisation frauduleuse des données et en 5ème les cyberattaques.

Ainsi pour 2019, 82% des experts interrogés s’attendent à des vols de données et d’argent et 80% à des interruptions de services et d’infrastructure résultant de cyberattaques.

Les 5 risques les plus susceptibles de se produire selon les experts interrogés

- Conditions climatiques extrêmes

- L’échec de l’atténuation des changements climatiques et de l’adaptation à ces changements

- Catastrophes naturelles

- Utilisation frauduleuse et vol de données

- Cyberattaques

Les 10 risques qui auront le plus d’impact

Outre les risques qui sont les plus susceptibles de se produire, le rapport demande aux experts d’identifier les risques qui auront le plus d’impact.

Top 10 des risques ayant le plus d’impact

- Armes de destruction massive

- L’échec de l’atténuation des changements climatiques et de l’adaptation à ces changements

- Conditions climatiques extrêmes

- Crises de l’eau

- Catastrophes naturelles

- Perte de la biodiversité et effondrement de l’écosystème

- Cyberattaques

- Défaillance de l’infrastructure de l’information critique

- Catastrophe écologique d’origine humaine

- Propagation de maladies infectieuses

Les cyberattaques occupent ainsi la 7ème place du classement et la défaillance des systèmes d’information critique la 8ème, s’insérant ainsi dans le top 10.

Concernant la technologie, Børge Brende, Président du World Economic Forum souligne qu’elle « continue de jouer un rôle important dans la configuration du paysage des risques mondiaux. Les préoccupations concernant l’utilisation frauduleuse des données et les cyberattaques étaient à nouveau au centre des préoccupations dans le Global Risks Report, ce qui a également mis en évidence un certain nombre de vulnérabilités technologiques : environ deux tiers des personnes interrogées s’attendent à ce que les risques associés aux fake news et au vol d’identité augmentent en 2019″. Ces préoccupations résultent d’une année 2018 traumatisée par l’augmentation des cyberattaques massives, des brèches dans les systèmes de sécurité informatique des Etats, des vols massifs de données et l’utilisation croissante de l’intelligence artificielle pour mener des cyberattaques toujours plus puissantes.

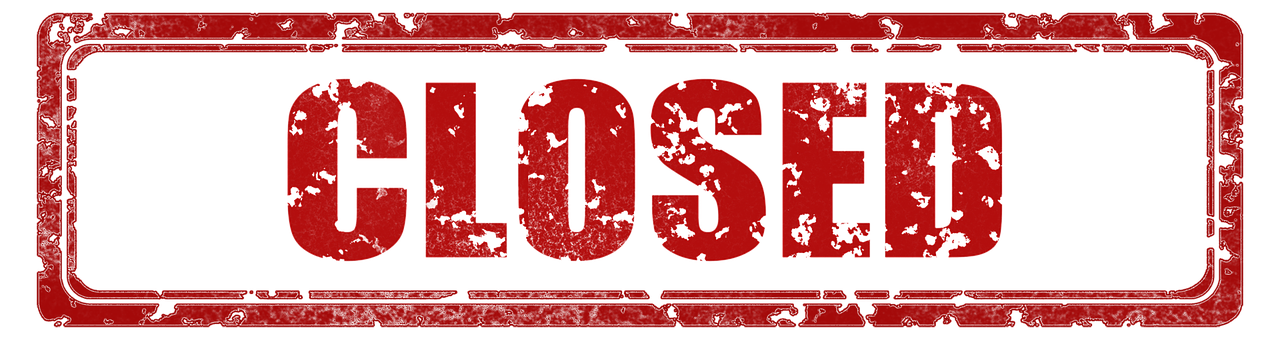

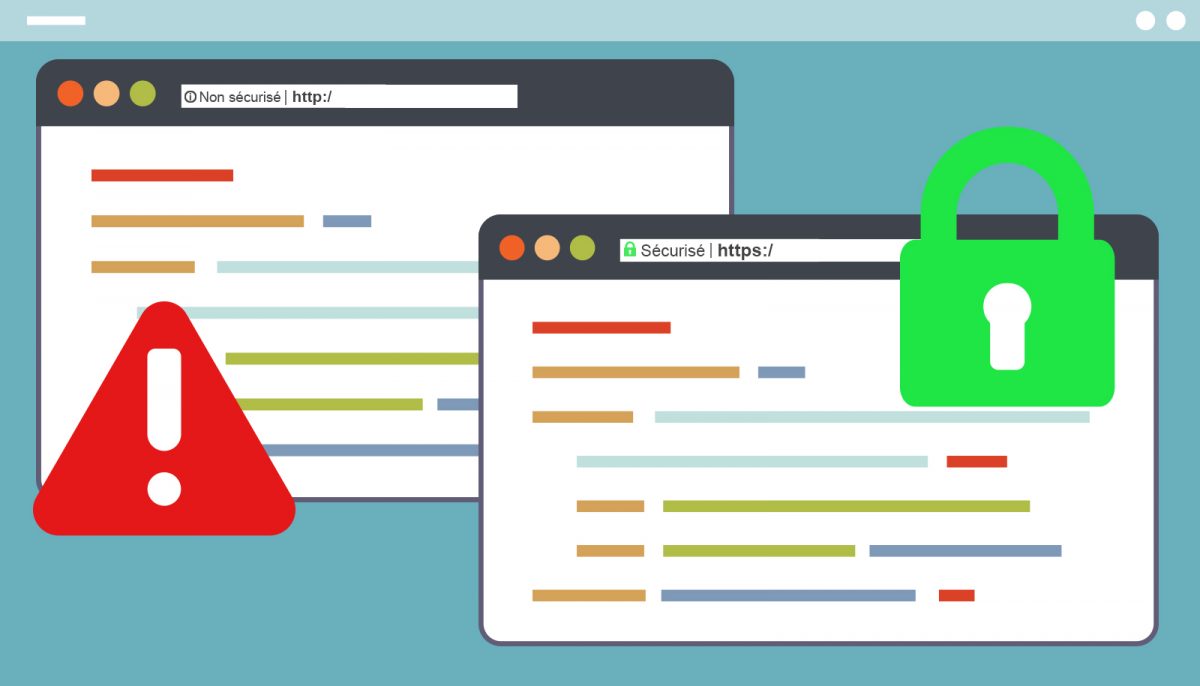

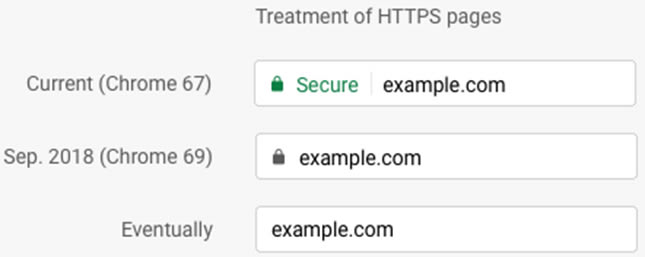

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité

Septembre 2016 – Chrome 53 : le HTTP est la norme, et en dehors de certaines erreurs de sécurité liées à un défaut de la page (notamment lié aux certificats SSL), aucun indicateur particulier concernant le manque de sécurité Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google.

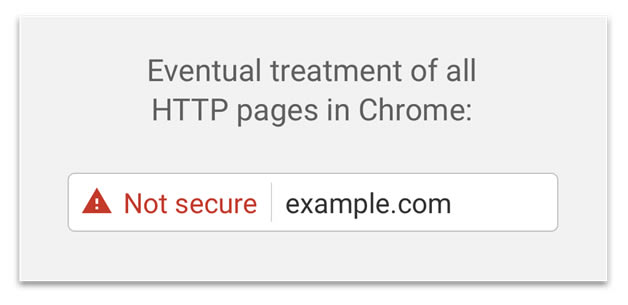

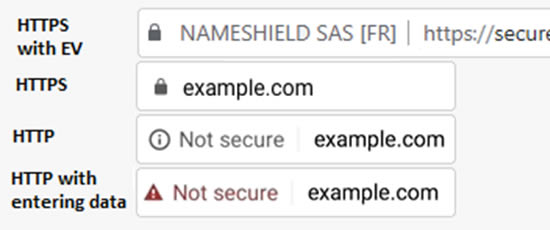

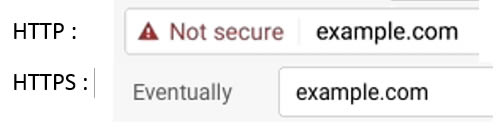

Pour beaucoup c’est un sérieux pas en arrière, il faudra suivre de près cette évolution et penser à mettre en place des certificats SSL Extended Validation EV, qui pour l’instant ne sont pas remis en cause par Google. Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Désormais, l’affichage des pages HTTP contenant des informations sensibles pour l’internaute, telles que la saisie de mot de passe ou de numéro de carte de crédit, est barré d’un indicateur non sécurisé et pour la première fois de couleur rouge. Les autres pages HTTP sont indiquées non sécurisées en gris. Les pages HTTPS classiques avec un cadenas noir et celles avec un certificat EV affichent en plus le nom de la société… vous suivez ?

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…

Date non définie – Chrome YY : toujours dans une optique d’augmentation de la sécurité et de protection des identités, Google a dans ses cartons une réflexion en cours sur la fin du système d’url tel que nous le connaissons aujourd’hui… Pour le remplacer par un système nouveau et plus simple, affaire à suivre…