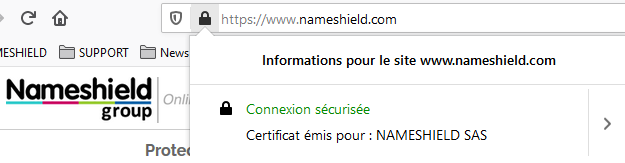

Les Autorités de Certifications (AC) ou Certification Authority (CA) sont des entités en charge d’émettre des certificats numériques pour authentifier l’identité des sites web, serveurs ou utilisateurs, et garantir l’intégrité des données échangées lors des communications en ligne.

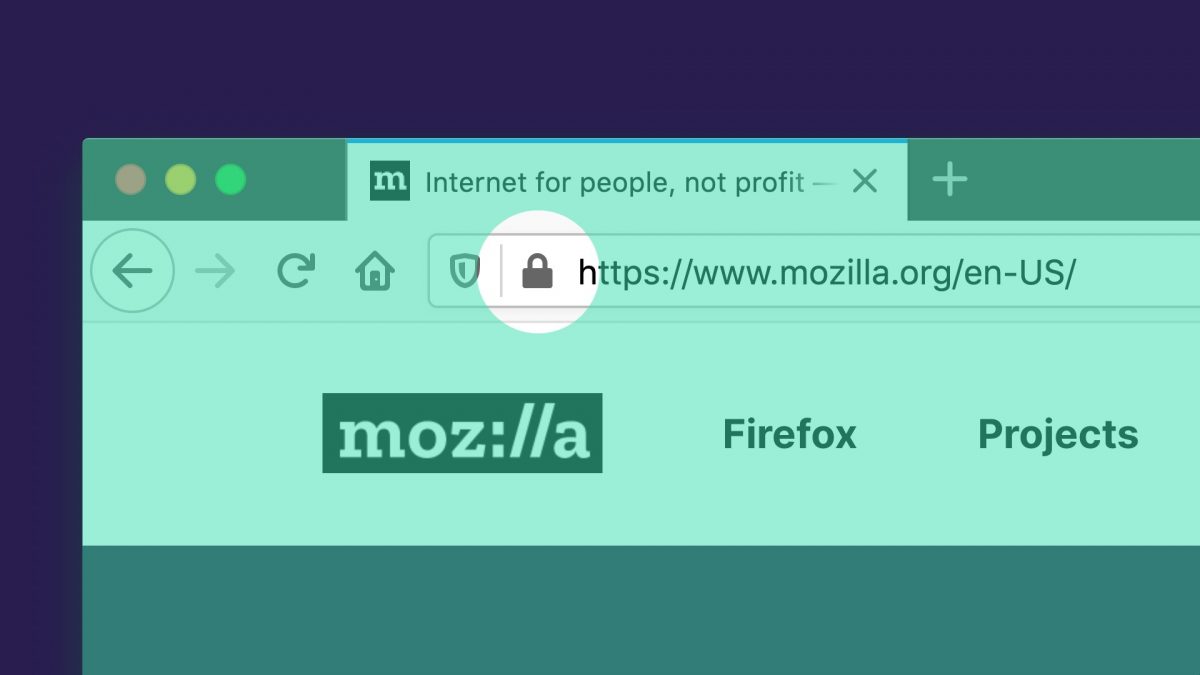

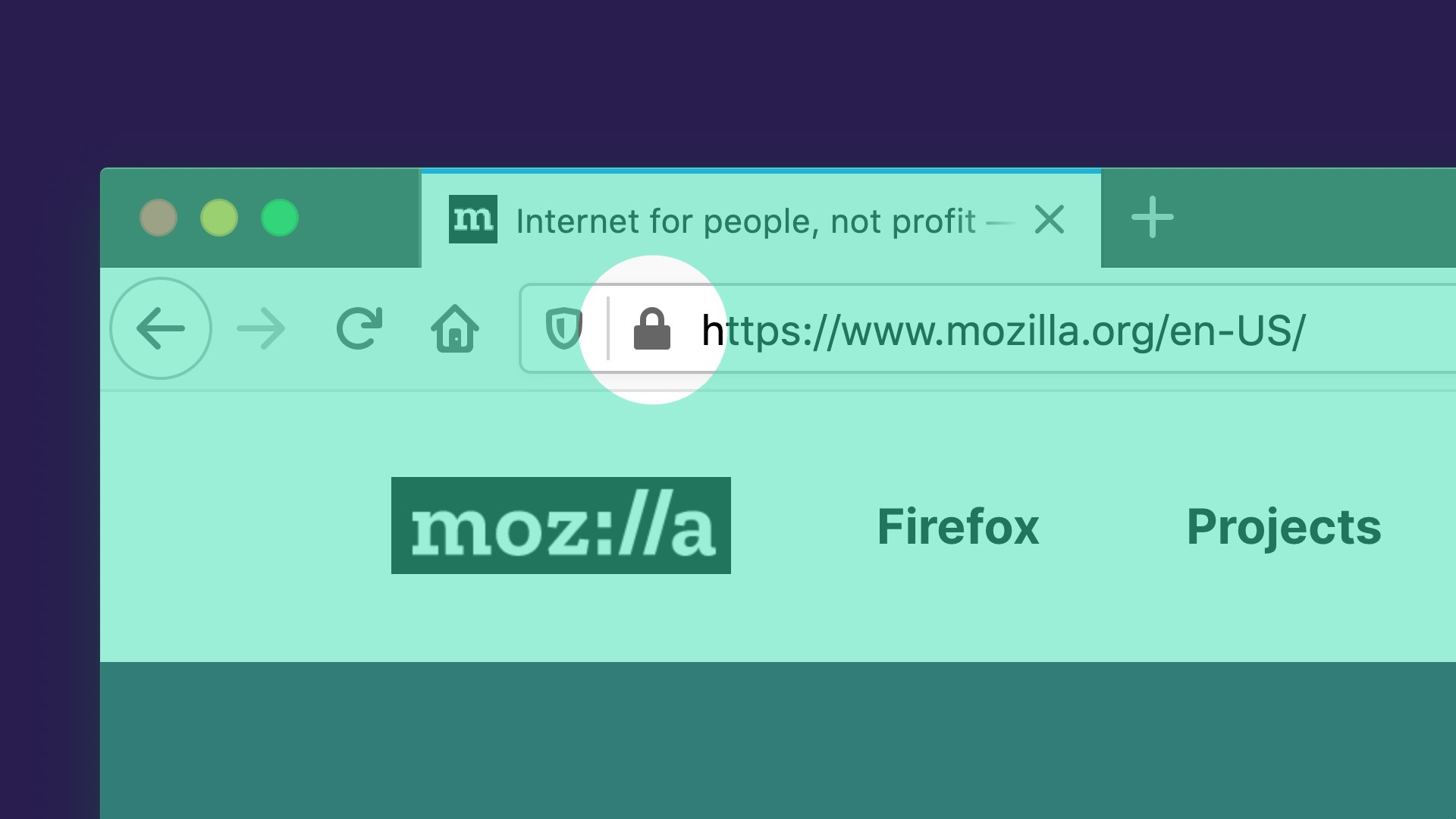

Lorsqu’un site web ne dispose pas de certificat, il ne peut pas établir de connexion sécurisée via HTTPS, ce qui expose ses données à des risques d’interceptions, de modifications et d’usurpations. C’est pourquoi les navigateurs Internet des GAFAM (Google, Apple, Facebook, Amazon, Microsoft) imposent à ces AC des critères de conformité et de sécurité stricts et rigoureux, afin d’assurer une navigation sécurisée à leurs utilisateurs. Les GAFAM incarnent aussi de véritables empires, capables de façonner et de définir de manière quasi-arbitraire ou du moins unilatéralement, leurs propres règles dans le monde numérique.

Les Autorités de Certification, sont donc, d’une certaine façon, dépendantes des normes imposées par les GAFAM, ce qui devrait pousser les entreprises à ne pas s’inscrire dans un schéma de dépendance auprès d’une Autorité de Certification unique. D’autant plus que les AC peuvent faire face à des failles de sécurité, attaques, ou incidents, comme ce fut le cas pour l’Autorité de Certification hollandaise DigiNotar, forcée de mettre la clef sous la porte suite à un piratage massif en 2011.

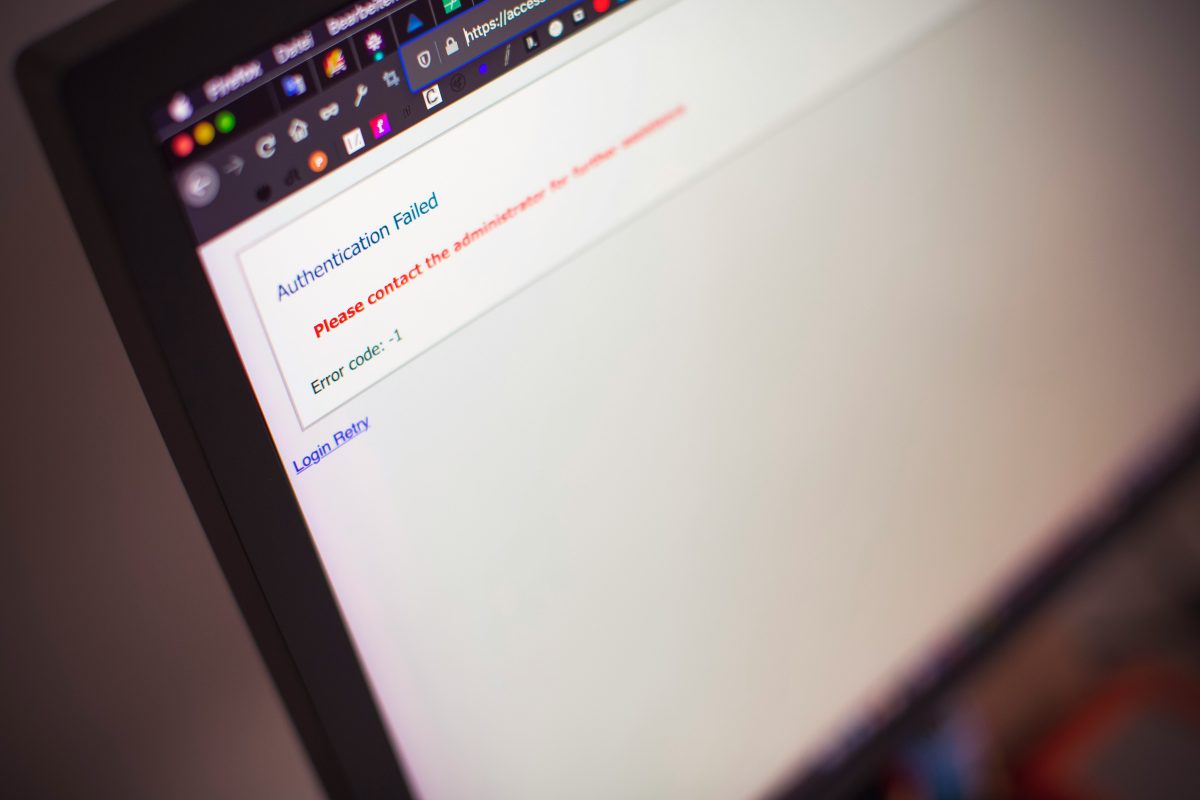

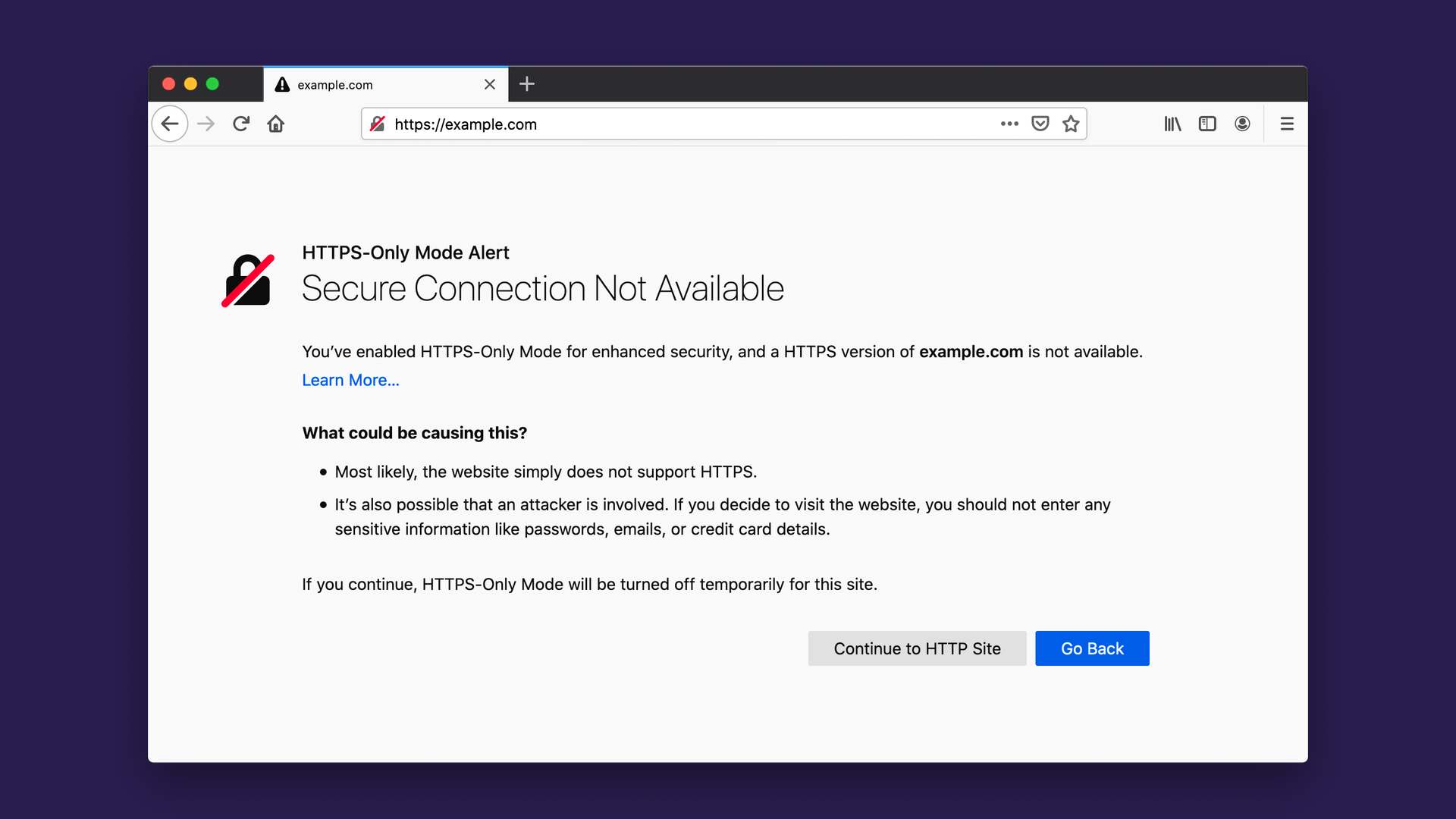

La dernière AC en date à avoir fait face à des problèmes de sécurité est Entrust. Google Chrome a en effet annoncé mettre fin à la confiance accordée à ses certificats TLS (SSL) à partir du 31 octobre 2024, expliquant que cette décision fait suite à une évaluation approfondie des pratiques de sécurité de l’Autorité de Certification. Cela met donc en exergue certaines préoccupations concernant leur conformité à des normes strictes exigées : délais de révocations trop longs, failles répétées et risques pour les utilisateurs… Les versions 127 et ultérieures de Chrome désactiveront, à priori, en octobre, l’approbation automatique des certificats TLS/SSL délivrés par Entrust. Les sites web des entreprises utilisant leurs certificats risquent donc d’afficher des avertissements de sécurité dans Google Chrome, indiquant que le site n’est pas sécurisé, le rendant inaccessible ou dissuadant les visiteurs de poursuivre leur navigation.

Entrust, n’est évidemment pas un cas isolé. Symantec s’était retrouvée dans la tourmente en 2015 face à Google, suite notamment à l’émission de certificats TLS invalides. L’AC représentait à l’époque 30% des certificats sur le Web et affichait un revenu de 400 millions de dollars, comme le rapporte le média silicon.fr, mais Google avait progressivement banni ses certificats de Chrome et Android. L’entité a finalement été revendue à Digicert en 2021.

Les Autorités de Certification collaborent de manière étroite avec le CAB Forum et les GAFAM afin de renforcer les normes de cybersécurité, et d’améliorer leurs pratiques et protocoles de sécurité. Il est indéniable que d’immenses progrès ont été faits dans le domaine pour accroitre les standards de sécurité. L’incident récent impliquant Entrust, met néanmoins en évidence les risques qui persistent face à la souveraineté et l’influence inégalée des GAFAM : nul n’est à l’abri d’une décision arbitraire de la part de ces géants technologiques.

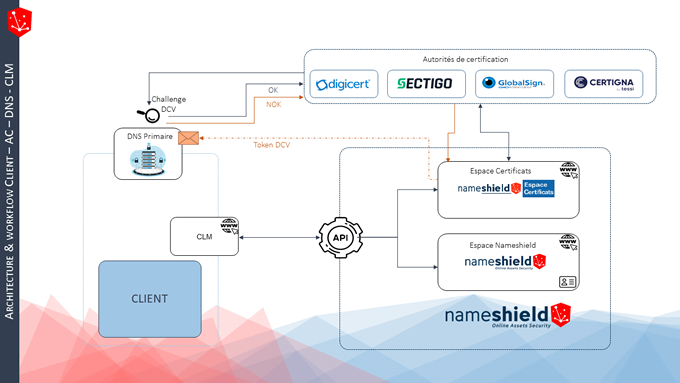

Face à ces failles, les entreprises ont la possibilité d’adopter une bonne pratique en optant pour une approche de multi-autorité de certification auprès d’un groupe spécialisé. En diversifiant les Autorités de Certification, les entreprises peuvent réduire le risque lié à la dépendance face à une panne, une révocation massive de certificats assurant ainsi leur continuité. Centraliser la gestion de certificats auprès d’un groupe de confiance permet aussi de standardiser les procédures, de simplifier la gestion de renouvellements ou de basculement de certificat d’une Autorité de Certification vers une autre, offrant ainsi davantage de flexibilité auprès d’un réseau compétent. Adopter une approche de gestion de ses certificats par une entité spécialisée représente ainsi un moyen d’assurer la continuité de ses services en ligne, une réduction des risques, et une optimisation de ses dépenses en cybersécurité face à une menace en constante évolution.

En somme, la dépendance aux Autorités de Certification est un risque qui pourrait se montrer coûteux, tant en termes financiers que de réputation. Voilà pourquoi, afin d’assurer la sécurité et la résilience de ses infrastructures numériques, une stratégie multi-AC peut s’imposer comme le rempart essentiel face aux imprévus des menaces cyber.

Source de l’image : Unsplash

![[REPLAY WEBINAR] Réduction de la durée des certificats SSL/TLS à 45 jours : Comment se préparer face au challenge de l’automatisation ?](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2025/02/webikeo_webinar18-1200x570.png)

![[REPLAY WEBINAR] Réduction de la durée des certificats SSL/TLS à 45 jours : Comment se préparer face au challenge de l’automatisation ?](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2025/02/webikeo_webinar18.png)

![[WEBINAR] Réduction de la durée des certificats SSL/TLS à 45 jours : Comment se préparer face au challenge de l’automatisation ? – Le 30/01 à 11h](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2025/01/Visuel_LKD_W18-1200x651.png)

![[WEBINAR] Réduction de la durée des certificats SSL/TLS à 45 jours : Comment se préparer face au challenge de l'automatisation ? – Le 21/01 à 11h](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2025/01/Visuel_LKD_W18-1024x556.png)