Un rapport de Interisle Consulting baptisé Cybercrime Supply Chain 2024: Measurements and Assessments of Cyber Attack Resources and Where Criminals Acquire Them, publié en novembre 2024, révèle que les cybercriminels ont fortement augmenté leur consommation de noms de domaine pour mener des cyberattaques et particulièrement avec les nouvelles extensions génériques.

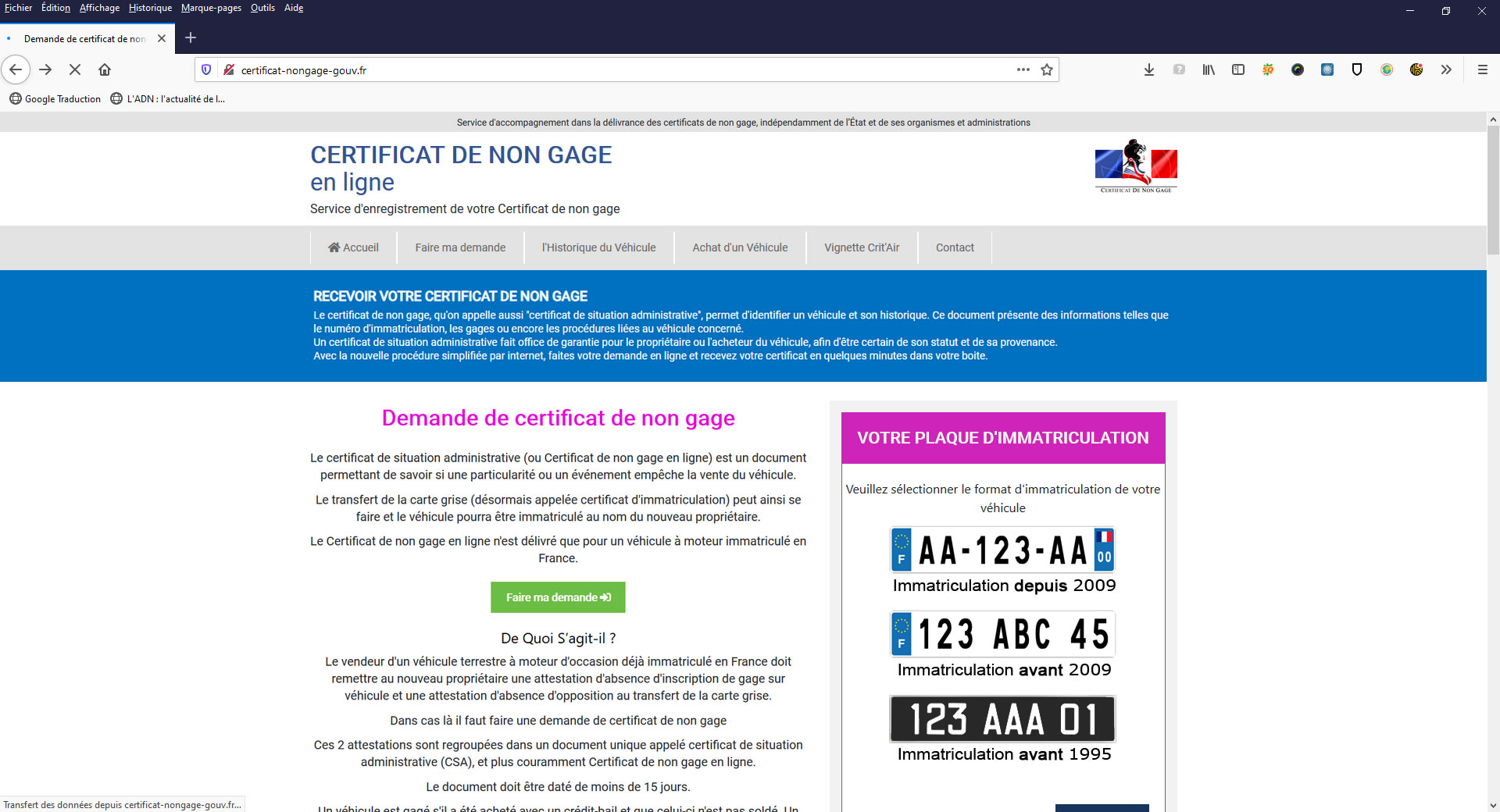

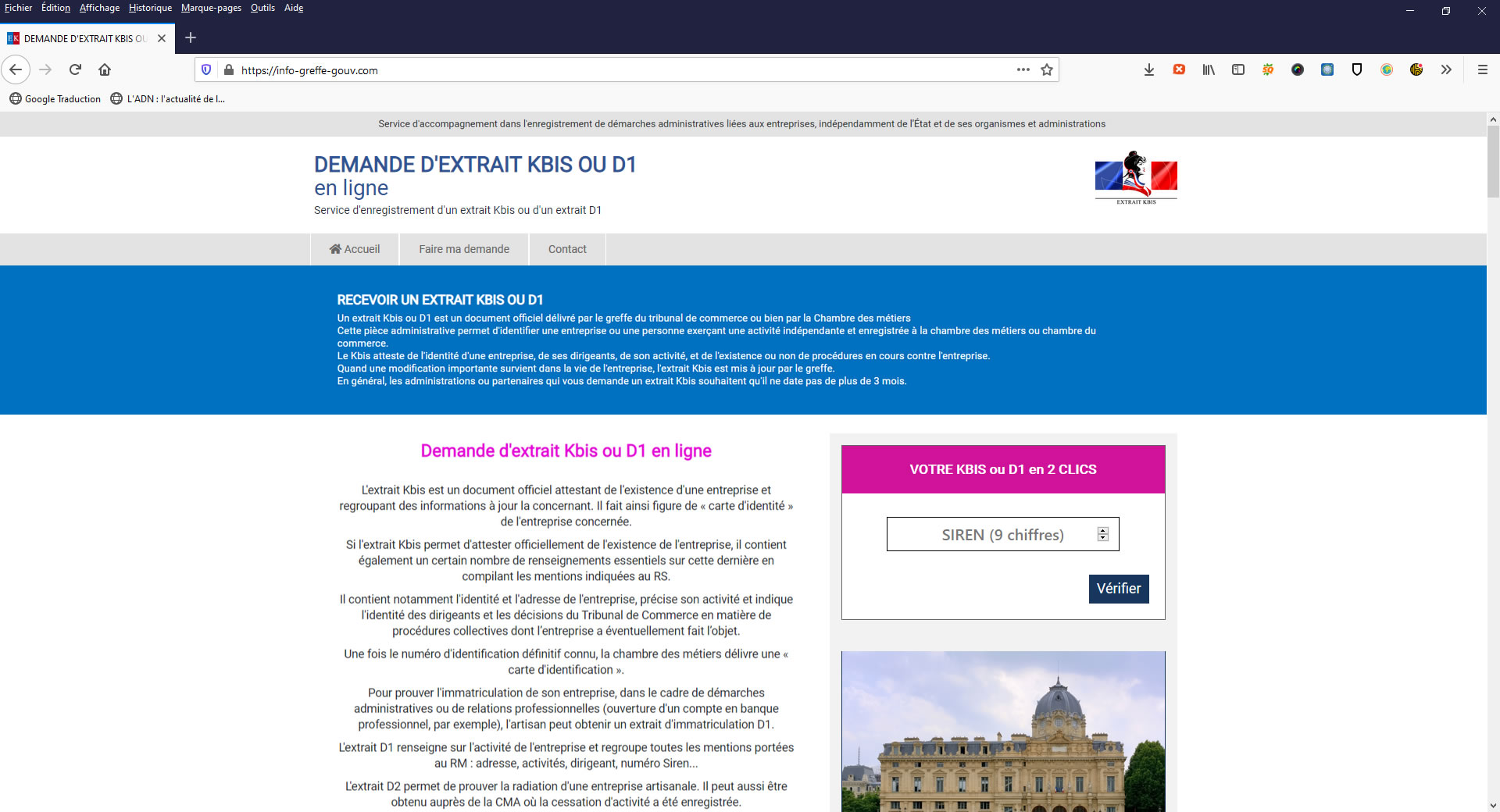

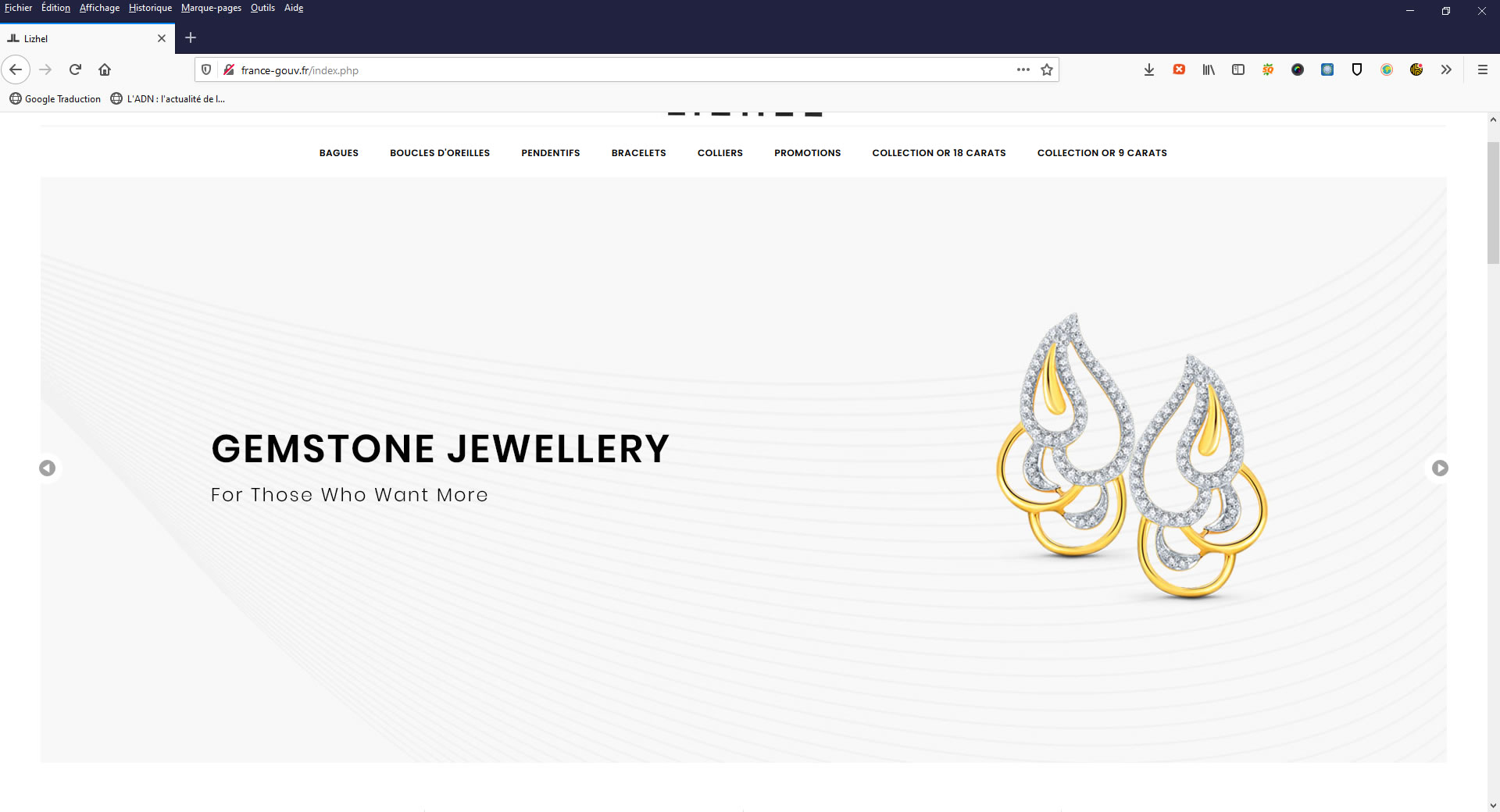

Selon l’étude, en 2024, plus de 8,6 millions de domaines uniques ont été utilisés dans des cyberattaques contre 4,8 millions en 2023, soit une augmentation de 81 %. Elle rapporte également que les cybercriminels enregistrent souvent des noms de domaine d’apparence légitime (cybersquatting) pour faciliter la perpétration de leur fraude, pratique très aisée au regard du fait que nombre de bureaux d’enregistrement n’appliquent pas de vérification de l’identité du déposant ou de l’existence de noms de marque établis au moment du dépôt.

Le rapport avance également que, à cette fin, les fraudeurs démontrent un penchant grandissant pour les nouvelles extensions génériques, une conclusion corroborée par les données du service Nameshield de lutte contre le cybersquatting et des centres d’arbitrage habilités pour régler, via des procédures extrajudiciaires, des litiges relatifs aux noms de domaine.

Les nouvelles extensions génériques, qu’est-ce que c’est ?

Compte tenu de l’importance croissante d’Internet dans le monde économique, social et culturel, l’ICANN a lancé en 2012, un appel à candidatures afin d’introduire de nouveaux gTLDs de premier niveau.

L’ouverture aux new gTLDs a mis sur le marché plus de 1500 nouvelles extensions, de trois types : sectorielles (ex. : .poker, .music, .hotel, .sport, etc.), géographiques (.paris, .bzh, .africa, .vegas, etc.) et corporate, offrant aux entreprises la possibilité d’utiliser une marque ou une dénomination sociale comme extension (ex : .loreal, .alstom, .apple, .microsoft, etc.).

Elles se sont alors ajoutées aux extensions génériques historiques, les plus répandues (ex : .com, .net, .org, .info, .biz, etc.) et aux extensions géographiques pouvant identifier un pays ou un territoire (ex : .fr, .be, .de, .cn, etc.).

Les nouvelles extensions génériques ont la part belle auprès des cybercriminels

Dans le cadre de l’étude de Interisle Consulting, l’usage cybercriminel des noms de domaine est examiné sous l’angle de trois vecteurs d’attaque les plus courants et les plus coûteux pour les entités ciblées : les logiciels malveillants, l’hameçonnage et le spam. Les données de l’étude ont été établies à partir de rapports sur ces trois types de fraude recueillis auprès de onze services de renseignements sur les menaces et services de réputation, publics ou commerciaux.

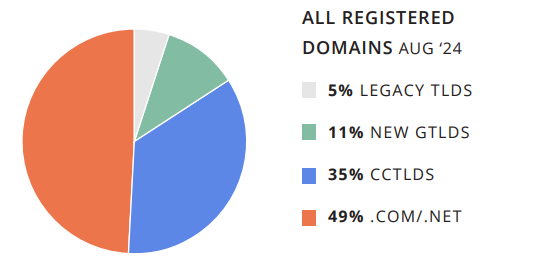

Pour les besoins de l’analyse, les extensions ont été divisées en quatre catégories : les .com et .net ; les autres extensions génériques et introduites avant 2013 comme les .org, .biz et .info ; les extensions géographiques dites ccTLDs (e.g. .fr, .de, .cn, .co…) ; les nouvelles extensions génériques introduites à partir de 2014 (e.g. .top, .shop, .vip, .xyz…).

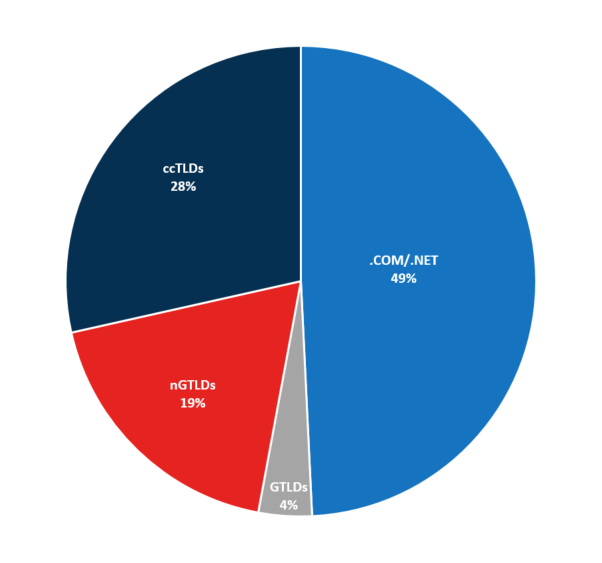

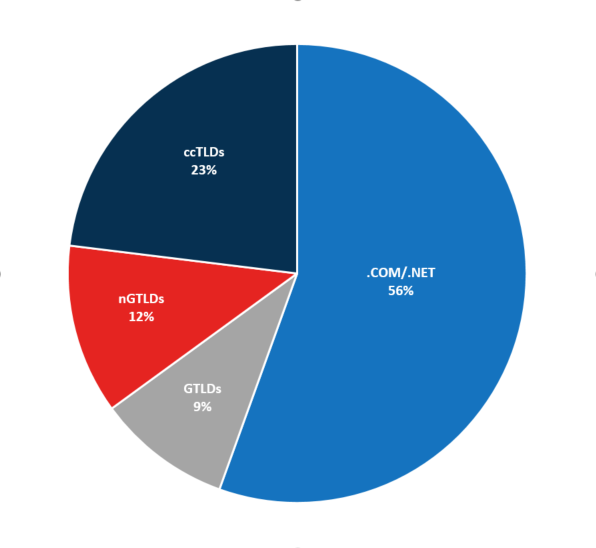

Or, l’analyse des rapports collectés révèle que si les noms de domaine en .com et .net représentent près de la moitié de l’ensemble des noms de domaine enregistrés entre septembre 2023 et août 2024, ils ne représentent qu’un peu plus de 40 % des domaines identifiés comme étant exploités à des fins cybercriminelles. Et, bien que les nouvelles extensions génériques introduites ces dernières années ne représentent que 11 % du marché des noms de domaine, elles sont à l’origine d’environ 37 % des domaines cybercriminels signalés entre septembre 2023 et août 2024.

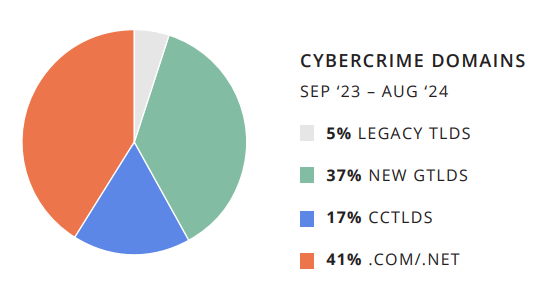

L’étude va un cran plus loin en classant les noms de domaine signalés pour des activités cybercriminelles en deux catégories : les noms de domaine enregistrés à dessein pour commettre un acte malveillant ou criminel (domaines enregistrés à des fins malveillantes) et les noms de domaine enregistrés à des fins légitimes mais « compromis » par des criminels à la suite d’une cyberattaque. Cette distinction permet d’observer que les nouvelles extensions génériques sont employées dans environ 49 % des cas de noms de domaine enregistrés à des fins malveillantes, durant la période étudiée.

Les nouvelles extensions, connues pour leurs exigences minimales en matière d’enregistrement et leurs faibles coûts, sont de plus en plus privilégiées par les fraudeurs. Par exemple, parmi les extensions ayant les scores les plus élevés en matière de cybercriminalité dans l’étude, neuf proposaient des frais d’enregistrement inférieurs à 1,00 $, et vingt-deux proposaient des frais inférieurs à 2,00 $. À titre de comparaison, le prix le plus bas identifié pour un nom de domaine .com était de 5,91 $ sur la période de l’étude.

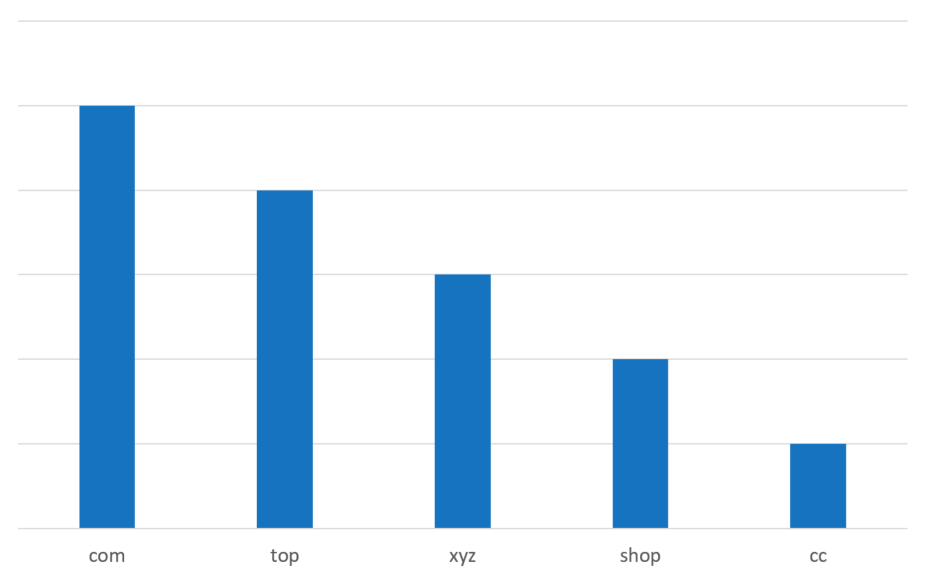

Le rapport établit ainsi un TOP 5 des principaux TLD pour lesquels le plus grand nombre d’enregistrements malveillants ont été signalés en 2024 : on y retrouve trois nouvelles extensions génériques, les .top, .xyz et .shop.

Gros plan sur le cybersquatting, une tendance similaire

Interisle Consulting a déterminé un ensemble de critères afin de pouvoir catégoriser les noms de domaine enregistrés à dessein de commettre un acte malveillant, et les distinguer des noms de domaine compromis à des fins d’activités cybercriminelles. L’usage de cybersquatting fait partie de ces critères de détermination, il n’en constitue toutefois pas le seul.

Le cybersquatting est une technique qui consiste à enregistrer de manière abusive un nom de domaine identique ou approchant à une marque, un nom commercial, un patronyme ou toute autre dénomination sur laquelle le déposant n’a aucun droit, souvent à des fins malveillantes. Les répercussions pour les entités légitimes sont nombreuses, et souvent coûteuses : pertes financières, atteinte à la réputation de la marque, atteintes sécuritaires.

Accompagnant plus de 300 entités dans la lutte contre le cybersquatting, nous vous proposons ici de faire une étude détaillée sur les extensions les plus utilisées par les fraudeurs usant de cette technique. Les données étudiées ci-dessous se rapportent, sur l’année 2024, aux noms de domaine analysés par notre équipe d’analystes, et catégorisés par ces derniers, lors de leur détection par nos outils, comme relevant de manière certaine de cybersquatting à l’encontre des marques surveillées pour nos clients. De par le nombre et la typologie de ces clients, cette analyse ne peut s’avérer être objective et probante, mais a l’avantage d’apporter une tendance.

D’après les résultats de notre service de lutte contre le cybersquatting, en reprenant le découpage utilisé par Interisle Consulting pour classer les extensions, les TLDs génériques .com et .info tiennent la tête du podium des extensions les plus communément utilisées pour déposer des noms de domaine trompeurs. L’extension .com se distingue par le fait qu’un peu moins de la moitié des noms de domaine, relevant d’un risque certain, alertés à nos clients ont été déposés avec celle-ci.

En seconde position, se retrouvent les extensions géographiques, dites ccTLDs : elles représentent un peu plus d’un quart des extensions les plus observées comme étant employées pour le dépôt de noms de domaine trompeurs. Les extensions .fr, .de, .pl, .ru et .cn ont été les cinq premières ccTLDs les plus observées par notre service de surveillance en 2024.

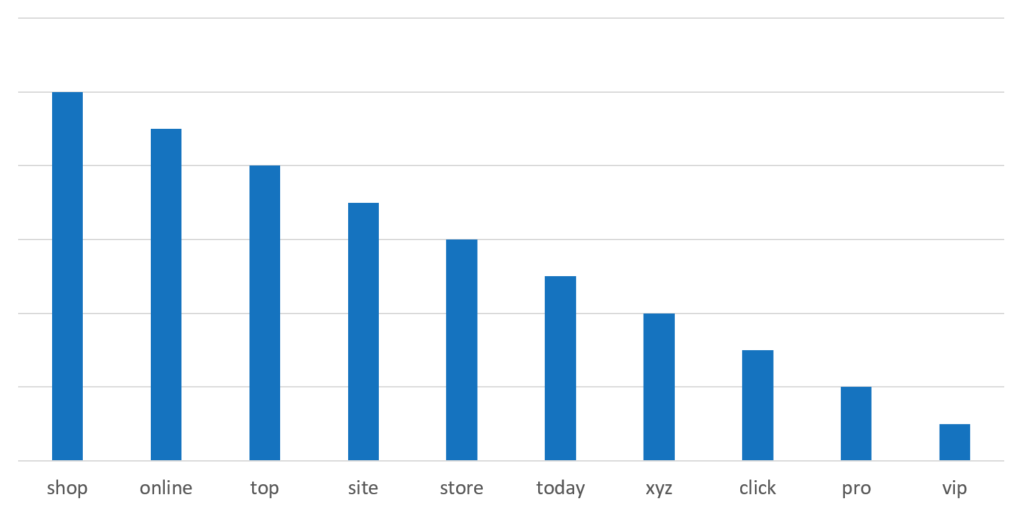

En troisième position, les nouvelles extensions génériques représentent près d’un cinquième des extensions observées dans les cas de cybersquatting remontés par Nameshield pour ses clients, l’extension .shop devançant de loin les autres. Elle est suivie par les .online, .top, .site et .store.

Si ces observations ne rejoignent pas tout à fait celles de l’étude d’Interisle Consulting, notre service constate également une hausse de l’emploi des nouvelles extensions génériques en 2024 par rapport à 2023. En 2023, 12% des noms de domaine déposés et catégorisés comme relevant de cybersquatting par notre équipe lors de leur détection étaient déposés avec une nouvelle extension générique, contre 19% en 2024.

Parmi le Top 20 des extensions les plus observées par notre service comme ayant été utilisées pour déposer des noms de domaine relevant du cybersquatting en 2024, on observe globalement une hausse de l’emploi des nouvelles extensions génériques par rapport à 2023, à l’exception du .site :

| 2024 | 2023 | |

| .com | 53,19% | 57,46% |

| .info | 7,07% | 8,12% |

| .fr | 6,98% | 11,80% |

| .shop | 6,25% | 1,41% |

| .de | 3,40% | 0,58% |

| .pl | 2,76% | 0,34% |

| .net | 2,58% | 6,36% |

| .online | 2,22% | 1,55% |

| .ru | 1,99% | 1,10% |

| .org | 1,77% | 2,72% |

| .cn | 1,40% | 0,69% |

| .top | 1,36% | 0,55% |

| .site | 1,31% | 1,41% |

| .store | 1,27% | 0,69% |

| .br | 1,27% | 0,52% |

| .today | 1,13% | 0,00% |

| .xyz | 1,09% | 0,69% |

| .es | 1,04% | 0,17% |

| .uk | 1,00% | 1,10% |

| .co | 0,91% | 0,65% |

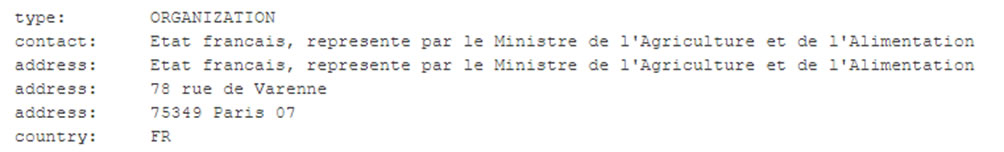

Une tendance que l’on peut recouper par les décisions de plaintes extra-judiciaires

Établie sur proposition de l’ICANN, la procédure extrajudiciaire UDRP (« Uniform Domain-Name Dispute Resolution Policy ») permet de sanctionner des atteintes manifestes et incontestables à un droit de marques résultant de la réservation par des tiers de noms de domaine identiques ou similaires (cybersquatting).

L’UDRP s’applique aux extensions génériques (gTLDs) et nouvelles extensions (new gTLDs), mais aussi à certaines extensions géographiques (ccTLDs) dont l’organe d’enregistrement a accepté les principes UDRP. Le champ d’application de cette procédure est international, elle offre un mécanisme simple de règlement des litiges, via un centre d’arbitrage accrédité par l’ICANN.

Les noms de domaine pour lesquels un arbitrage a été requis auprès d’un centre accrédité ne permettent pas d’illustrer avec exactitude la réalité du cybersquatting, parce que les données statistiques qui en sont tirées ne reflètent que les marques pour lesquelles les titulaires ont adopté une stratégie de surveillance et de remédiation face aux cas d’atteinte et ne représentent par ailleurs qu’une seule typologie d’action de remédiation pouvant être réalisée. Les autres, à l’instar des suspensions de sites web (takedowns), ne font pas l’objet de données statistiques regroupées et ne peuvent donc pas être analysées.

L’analyse[1] des extensions les plus communément observées dans les dossiers de type UDRP en 2024 révèle un Top 10 composé de 6 nouvelles extensions génériques, et avec à sa tête le .com ayant une forte longueur d’avance. Cette extension représente 80.44% des cas traités parmi ce Top 10, ce qui constitue toutefois une baisse par rapport au taux de 86.94% recensé en 2023. Et si les extensions qui constituent le Top 10 2024 sont identiques à celles 2023, la part que représentent les dossiers UDRP portant sur les nouvelles extensions génériques a augmenté pour chacune d’elles.

| 2024 | 2023 | ||

| 1 | .com | 80,44% | 86,94% |

| 2 | .shop | 5,52% | 1,94% |

| 3 | .net | 4,49% | 3,78% |

| 4 | .org | 2,79% | 2,41% |

| 5 | .online | 1,90% | 1,27% |

| 6 | .store | 1,17% | 1,00% |

| 7 | .top | 1,16% | 0,64% |

| 8 | .xyz | 1,13% | 0,63% |

| 9 | .site | 0,99% | 0,53% |

| 10 | .info | 0,40% | 0,86% |

Les procédures UDRP ne pouvant pas s’appliquer à tous les dossiers relatifs à des extensions géographiques, sauf à celles pour lesquelles l’organe d’enregistrement a accepté les principes UDRP, ce Top 10 recoupe très fortement les extensions les plus observées par notre service comme ayant été utilisées pour déposer des noms de domaine à des fins de cybersquatting en 2024.

Face à ce constat, quelles solutions ?

Pour se prémunir de l’enregistrement de noms de domaine proches de votre marque, la première mesure à prendre est de construire un portefeuille de noms de domaine optimisé, qui comprend une stratégie de dépôt défensif. Il s’agit de déposer et de renouveler des noms de domaine avec votre marque à l’exact sur un large éventail d’extensions, et en particulier les extensions les plus fraudogènes, les extensions sectorielles correspondant au secteur d’activité de la marque et celles considérées comme étant à risque parce qu’elles ne bénéficient pas d’une procédure de résolution de litiges. Il est possible de compléter cette approche par le dépôt de noms de domaine avec votre marque sous ses variantes les plus plausibles, afin de se prémunir des formes de typosquatting qui seraient les plus à même de tromper les utilisateurs.

Toutefois, il est impossible aujourd’hui pour une entité d’avoir une approche défensive exhaustive, c’est-à-dire déposer autant de noms de domaine que nécessaire pour se prémunir de fraudes autour de cet actif stratégique, tant les acteurs malveillants ont de possibilités créatives.

Aujourd’hui, l’un des moyens les plus efficaces de lutter contre la fraude au cybersquatting est de détecter au plus tôt les cas d’atteintes aux marques. En effet, la capacité à les détecter dès l’instant de leur dépôt détermine la possibilité de mettre en place des contre-mesures adaptées. Les solutions de détection utilisées doivent être puissantes : chaque jour des centaines de milliers de nouveaux noms de domaine sont enregistrés à travers le monde, et parmi eux se cache un nombre indéterminé de vecteurs de fraude. Les solutions de surveillance doivent donc être en mesure de détecter l’ensemble des noms de domaine nouvellement observés et usurpant une marque donnée, qui doit être recherchée à l’identique ou à partir d’un très large panel de variations, ainsi qu’en association avec des mots-clés et concepts propres à son champ lexical.

En tant que registrar corporate souverain et expert dans la protection des noms de domaine stratégiques de ses clients contre les cybermenaces, Nameshield peut vous accompagner et vous proposer des solutions pour protéger votre marque en ligne.

Pour aller plus loin, retrouvez notre dernier webinar « Phishing, faux sites de e-commerce : comment protéger sa marque en ligne » et découvrez comment remédier aux atteintes à votre marque.

[1] Ces données ont été collectées à partir des données rendues disponibles par l’Organisation Mondiale de la Propriété Intellectuelle (OMPI, WIPO en anglais), du National Arbitration Forum (NAF), de la Czech Arbitration Court (CAC), du Canadian International Internet Dispute Resolution Centre (CIIDRC) et de l’Asian Domain Name Dispute Resolution Centre (ADNDRC).