La sécurité du DNS est souvent négligée en matière de stratégie de cybersécurité, la plupart des entreprises n’étant pas suffisamment préparées pour se défendre contre les attaques DNS.

Dimensional Research * a interrogé plus de 1 000 professionnels de la sécurité et de l’informatique dans le monde et a constaté que 86% des solutions DNS n’alertaient pas les équipes de sécurité lors d’une attaque DNS et près du tiers des professionnels doutaient que leur entreprise puisse se défendre.

Ces résultats font suite à la célèbre attaque DDoS subie par DNS Dyn en octobre 2016, attaque qui a rendu inaccessibles des dizaines de sites majeurs, dont Netflix, Airbnb, Amazon, CNN, New York Times, Twitter et plus. L’impact généralisé de cette attaque a mis en lumière une réalité surprenante : de nombreuses entreprises ne disposent pas de moyens de défense suffisants en matière de sécurité DNS. Malgré ce qui aurait dû être une sensibilisation du fait de la visibilité de l’attaque, seules 11% des entreprises ont des équipes de sécurité dédiées à la gestion du DNS, le DNS n’étant toujours pas traité au niveau de priorité adéquat.

« Nos recherches révèlent un écart sur le marché, alors que nous avons constaté que la sécurité DNS est l’une des trois principales préoccupations des professionnels de l’informatique et de la sécurité, la grande majorité des entreprises ne sont pas suffisamment équipées contre les attaques DNS« , dixit David Gehringer responsable chez Dimensional Research. « Cela vient du fait que les entreprises sont uniquement réactives en matière de sécurité du DNS, n’accordant la priorité à la défense du DNS qu’après avoir subi une attaque. À moins que les organisations d’aujourd’hui ne commencent à adopter une approche proactive, les attaques DDoS telles que celle sur le fournisseur DNS Dyn deviendront de plus en plus répandues. »

Attaques DNS

Les attaques DNS sont extrêmement efficaces

Trois entreprises sur dix ont déjà été victimes d’attaques DNS. Parmi celles-ci, 93% ont connu une indisponibilité de leurs services suite à leur dernière attaque DNS. 40% sont tombées une heure ou plus, ce qui a eu un impact considérable sur leurs activités.

Les entreprises tardent à remarquer les attaques DNS

Bien que 71% des entreprises déclarent avoir une surveillance en temps réel des attaques DNS, 86% des solutions ne sont pas les premières à notifier les attaques de DNS. De plus, 20% des entreprises ont d’abord été alertées par des plaintes de clients à propos d’attaques DNS, ce qui a eu un impact sur leurs activités, leur réputation et la satisfaction de leurs clients.

La plupart des entreprises sont vulnérables aux attaques DNS

Seules 37% des entreprises sont en mesure de se défendre contre tous les types d’attaques DNS (détournements, exploits, empoisonnements de cache, anomalies de protocole, réflexion, amplification), ce qui signifie que la majorité (63%) parie essentiellement sur le fait que la prochaine attaque DNS est une attaque qu’ils peuvent repousser.

Réactif plutôt que proactif

Avant une attaque, 74% des entreprises se concentrent sur la surveillance antivirus en tant que priorité de leur sécurité. Cependant, après une attaque, la sécurité du DNS passe à la première place avec 70% des personnes interrogées affirmant que c’est le point de sécurité le plus important. Cela démontre une approche réactive et que le DNS n’est pas une priorité tant qu’une entreprise n’a pas été attaquée et n’a subi aucune perte tangible.

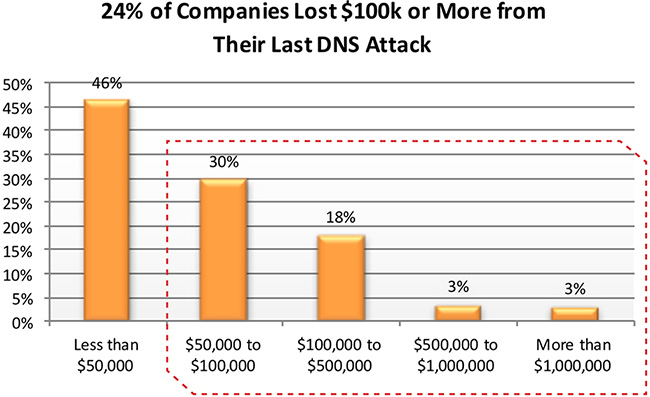

Le DNS a un impact direct sur le résultat net

24% des entreprises ont perdu 100 000 $ ou plus lors de leur dernière attaque DNS, ce qui a eu un impact considérable sur leurs résultats. 54% ont perdu 50 000 $ ou plus. Comme le montrent les chiffres, une fois que les sites Web sont devenus inaccessibles, toutes les activités et tous les revenus numériques s’arrêtent, tandis que les ressources internes sont redirigées vers la résolution de l’attaque plutôt que vers l’activité. Sans parler des pertes de données clés (email), de l’impact sur l’image de marque de la société et du nombre d’internautes qui se détournent au profit d’autres sites disponibles.

« La plupart des entreprises considèrent le DNS comme une simple infrastructure plutôt que comme une infrastructure critique nécessitant une défense active », a déclaré Cricket Liu, architecte en chef du DNS chez Infoblox. « Malheureusement, cette enquête confirme que, près de deux ans après l’énorme attaque DDoS contre Dyn, une leçon dramatique sur les effets des attaques sur l’infrastructure DNS, la plupart des entreprises négligent encore la sécurité du DNS. »

Notre approche de la cybersécurité nécessite un changement fondamental : si nous ne commençons pas à accorder à la sécurité DNS l’attention qu’elle mérite, le DNS restera l’un des systèmes Internet les plus vulnérables et nous continuerons à voir des événements similaires. Rappelons-nous qu’un DNS qui tombe impacte potentiellement tous les services clés de l’entreprise : sites web, messageries (email et instantanée), applications mobiles, VOIP, intranet, extranet…

Nameshield vous accompagne sur la sécurisation des DNS, n’hésitez pas à contacter nos experts pour entamer une discussion sur ce sujet clé.

* Dimensional research est une société de consulting américaine qui fournit des études de marché, notamment sur la cybersécurité.

![[INFOGRAPHIE] Phishing, slamming, e-mails frauduleux : Soyez vigilants pendant les périodes de vacances !](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2018/07/infographie-phishing-slamming-reseaux-sociaux-1200x994.jpg)

![[INFOGRAPHIE] Passer son site web en HTTPS : Pourquoi ? Et quel certificat SSL choisir ?](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2018/06/Infographie-SSL-Reseaux-Sociaux-partie-1-redimensionné-Copie-1200x774.jpg)