Le 9 octobre 2024, Apple annonçait au CA/B Forum (Certification Authority Browser Forum), sa volonté de réduire la durée maximale des certificats SSL/TLS publics à 45 jours d’ici 2027 mais aussi de réduire la période de réutilisation des challenges DCV à 10 jours d’ici 2027.

Cette demande avait ensuite été discutée, puis amendée, 6 mois plus tard, toujours par Apple, qui proposait une modification de l’agenda initial avec une durée de certificats réduite à 47 jours pour les certificats SSL/TLS et une durée de validation des challenges DCV de 10 jours à partir du 15 mars 2028.

Cette mesure entre officiellement en vigueur, suite au vote du CA/B Forum datant d’avril 2025, qui adopte un nouveau calendrier de mise en œuvre, réduisant officiellement la validité des certificats à 47 jours et favorisant ainsi l’automatisation pour la bonne gestion de ces certificats.

- Jusqu’au 15 mars 2026, la durée de vie maximale d’un certificat TLS est maintenue à 398 jours.

- À compter du 15 mars 2026, la durée de vie maximale d’un certificat TLS sera de 200 jours.

- À compter du 15 mars 2027, elle passera à 100 jours.

- Et à compter du 15 mars 2029, la durée de vie maximale d’un certificat TLS sera réduite à 47 jours.

En parallèle, les périodes de réutilisation de la Validation du Contrôle de Domaine (challenge DCV), qui impliquent d’intervenir dans la zone du nom de domaine listé dans le certificat pour le valider, seront alignées au calendrier des certificats, jusqu’à atteindre 10 jours en 2029.

- Jusqu’au 15 mars 2026, la période maximale pendant laquelle les informations de validation de domaine peuvent être réutilisées est de 398 jours.

- À compter du 15 mars 2026, la période maximale pendant laquelle les informations de validation de domaine peuvent être réutilisées est de 200 jours.

- À compter du 15 mars 2027, la période maximale pendant laquelle les informations de validation de domaine peuvent être réutilisées est de 100 jours.

- À compter du 15 mars 2029, la période maximale pendant laquelle les informations de validation de domaine peuvent être réutilisées est de 10 jours.

Face à ces changements majeurs dès 2026, il est essentiel pour les entreprises de se préparer

L’impulsion du CA/B Forum va transformer progressivement le paysage de la sécurité des certificats numériques. La durée de validité des certificats SSL/TLS va se voir réduite, accompagnée par un durcissement des règles de validation des challenges DCV. La clé d’une bonne gestion à venir des certificats repose donc sur l’automatisation. 47 jours de durée des certificats en 2029 c’est 9 interventions par an par certificat, la gestion manuelle deviendra utopique. Il faut donc s’appuyer sur les différents services/logiciels suivants :

- Fournisseur de certificats / Autorité de Certification (AC) : un partenaire de confiance qui vous accompagnera dans les problématiques d’authentification des organisations et domaine. Le niveau de service est la clé pour une bonne gestion. Un partenaire multi-AC est recommandé pour limiter la dépendance à une seule AC, cas des récents déboires d’Entrust.

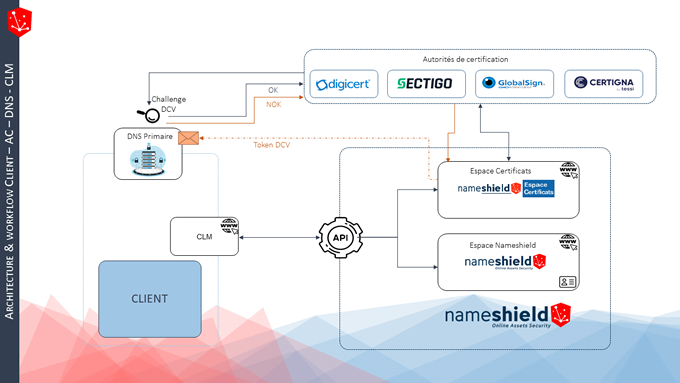

- Registrar / DNS Primaire : maîtriser le DNS primaire des noms de domaine listés dans les certificats va devenir la clé de la livraison. Chaque émission de certificat entrainera l’installation d’un TXT ou d’un CNAME sur la ou les zones concernées. Avoir une interconnexion entre l’AC et le DNS est primordial.

- Editeur CLM : inventorier le parc de certificats, définir des règles de gestion du parc et assurer l’automatisation complète du processus de commande depuis la génération des CSR jusqu’au déploiement des certificats sur les serveurs, c’est le travail du CLM. Et celui-ci pour fonctionner, s’appuie sur des connecteurs avec les AC ou fournisseurs de Certificats.

Se préparer c’est donc identifier les solutions qui vous conviennent sur ces trois points et lancer cette réflexion pour comprendre les impacts en matière de processus, de technologie et de budget, pour être prêts idéalement au premier semestre 2026.

Nameshield, un allié, pour vous aider à faire face à ces changements

Nameshield occupe une place unique sur le marché en étant registrar et fournisseur de certificats multi-AC. Depuis plus de 10 ans, nous gérons au quotidien toutes les problématiques liées à l’authentification des organisations et des domaines liés aux certificats en ayant d’un côté, une relation privilégiée avec les plus grandes AC du marché (Digicert, Sectigo, GlobalSign), et en maitrisant de l’autre la brique DNS pour la validation des challenges DCV. De ce fait, nous émettons des certificats publics de manière quasi instantanée. Enfin, en ce qui concerne la brique CLM, Nameshield dispose de connecteurs avec les plus grands acteurs du marché pour vous permettre d’assurer une connexion complète entre les différentes briques liées à la gestion des certificats. Nous vous accompagnons ainsi dans l’anticipation de l’ensemble des problématiques mentionnées ci-dessus.

Vous souhaitez aller plus loin afin de tout comprendre sur le contexte de ces changements et leurs impacts sur la gestion de vos certificats ? Notre webinar « Réduction de la durée des certificats SSL/TLS à 45 jours : Comment se préparer face au challenge de l’automatisation ? » est disponible en replay.

Pour toute autre question, vous pouvez contacter Nameshield directement ici.