La bonne nouvelle vient d’arriver, Webstresser.org l’un des sites le plus responsable de millions d’attaques DDoS vient d’être démantelé. Cette fermeture a été rendue possible grâce à l’intervention active d’Europol.

Pour rappel, un DDoS est une attaque informatique. Son mode de fonctionnement consiste à saturer les serveurs de requêtes afin que les sites web hébergés sur ces mêmes serveurs ne puissent plus servir les internautes.

Plusieurs pays se sont donnés la main pour démanteler le réseau

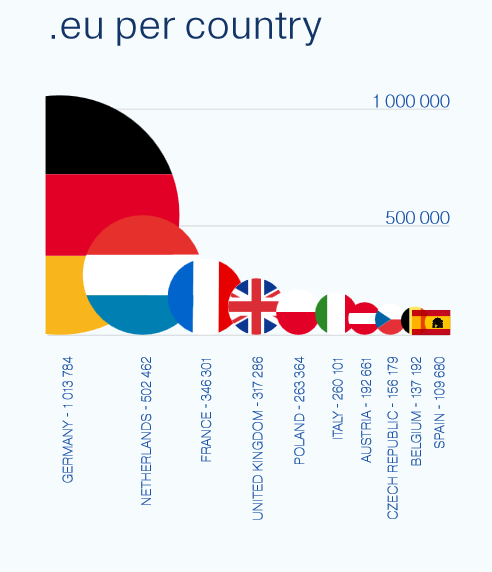

Selon les études de la National Crime Agency, Webstresser.org a été utilisé par les pirates informatiques pour le lancement de près de 4 millions d’attaques de par le monde. Parmi ses victimes figurent plusieurs banques anglaises notamment. Pour mener à bien cette opération d’envergure, cinq pays, à savoir la Croatie, l’Ecosse, le Canada, les Pays-Bas et la Serbie ont affrété leurs meilleurs policiers pour prêter main forte à Europol.

Bien qu’il s’agisse d’une opération à intérêt international, les autorités allemandes, néerlandaises et américaines se sont chargées de fermer définitivement le site. A présent, ses opérateurs ne peuvent plus y accéder et un message laissé par le Ministère de la Défense américaine fait office de page d’accueil.

De lourdes sanctions pour les pirates

La fermeture de Webstresser.org a aussi entrainé une vague d’arrestations, dans plusieurs pays comme l’Ecosse, la Croatie et la Serbie. Selon la loi française, une cyberattaque est un acte criminel et les sanctions sont lourdes. Ainsi, si l’attaque vise les particuliers, le ou les pirates informatiques peuvent écoper de 5 ans de prison et d’une amende de 150 000 euros. Si l’attaque touche l’Etat ou ses institutions, la sanction peut aller jusqu’à 7 ans de prison, accompagnée d’une amende de 300 000 euros.

A la suite de ce gros coup de filet, la porte-parole d’Europol et coordinatrice des opérations, Claire Georges, a annoncé que des mesures seront prises à l’encontre de tous utilisateurs du site à travers le monde et que des arrestations seront prévues.