Der Aufstieg von Let’s Encrypt seit 2015 und die Ausstellung kostenloser Zertifikate haben dazu geführt, dass die Verwendung von TLS-Zertifikaten demokratisiert und fast schon „alltäglich” geworden ist. Diese kostenlosen, automatisierten und einfach zu implementierenden Zertifikate waren lange Zeit eine hervorragende Lösung für Start-ups, Blogs und kleine Webprojekte.

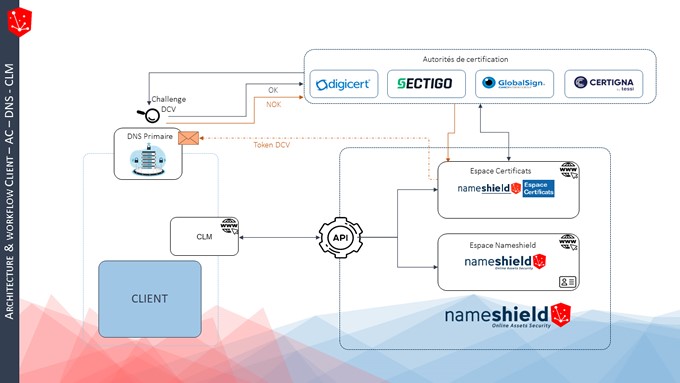

Heute muss sich Let’s Encrypt jedoch mit umfassenderen Anforderungen in Bezug auf die Verwaltung digitaler Identitäten, das Risikomanagement und die betriebliche Ausfallsicherheit auseinandersetzen. In diesem Zusammenhang beschränkt sich sein Wert nicht mehr nur auf das Zertifikat selbst, sondern umfasst auch das gesamte Ökosystem: kontrollierte Automatisierung, übergreifende Überwachung, Integration in komplexe Sicherheitsprozesse, die Möglichkeit, jederzeit nachzuweisen, wer was für welchen Zweck und in welchem Konformitätsrahmen ausgestellt hat.

Vor diesem Hintergrund wirft die Einführung von Let’s Encrypt durch mittlere und große Unternehmen eine wesentliche Frage auf, nämlich nicht „Funktioniert es technisch?“, sondern vielmehr: „Ist die Nutzung dieses kostenlosen Dienstes weiterhin vereinbar mit den Anforderungen an Governance, Robustheit, Verantwortung und Compliance, denen große Strukturen unterliegen?“ Die Antwort ist alles andere als einfach: Um Klarheit zu gewinnen, müssen die zahlreichen „Risiken und blinden Flecken“ detailliert betrachtet werden, mit denen große Unternehmen konfrontiert sein werden.

Ein kostenloser Dienst, aber ohne vertragliche Sicherheit oder formelle Verpflichtung

Wenn sich ein Unternehmen ausschließlich auf Let’s Encrypt verlässt, profitiert es weder von einer formellen Dienstverpflichtung noch von einer durchsetzbaren SLA oder einer Support-Garantie im Falle eines Ausfalls oder eines größeren Vorfalls.

Mit anderen Worten: Die Geschäftskontinuität, die Verfügbarkeit kritischer Websites oder die Fähigkeit zur Einhaltung gesetzlicher Verpflichtungen (NIS2, DORA, branchenspezifische Anforderungen) basieren auf einem Dienst, der von seiner Konzeption her keinen vertraglichen Rahmen bietet, der den Anforderungen eines Unternehmensinformationssystems gerecht wird.

Dieses Fehlen eines rechtlichen und operativen Sicherheitsnetzes wird besonders problematisch bei einem Dienstausfall, einem Automatisierungsfehler oder einem Vorfall mit massenhaften Widerrufen: Ohne Vertragsklauseln zu Wiederherstellungsfristen, Eskalationsmodalitäten oder Strafen ist es schwierig, eine Haftung geltend zu machen: Die geschäftlichen Auswirkungen werden daher vollständig vom nutzenden Unternehmen getragen.

Für Organisationen, die gegenüber ihren Kunden, Partnern oder Aufsichtsbehörden rechenschaftspflichtig sind, wird es schwierig, die Abhängigkeit von Let’s Encrypt-Zertifikaten und ein solches Maß an Unsicherheit zu rechtfertigen…

Kurze Lebensdauer, häufige Erneuerungen und Risiko des Ablaufs in der Produktion

Die kurze Lebensdauer von Let’s Encrypt-Zertifikaten beträgt nur 90 Tage und erfordert einen sehr (zu) häufigen Erneuerungszyklus, der automatisch das Risiko eines Ablaufs in der Produktion erhöht, wenn die Prozesse nicht perfekt industrialisiert sind.

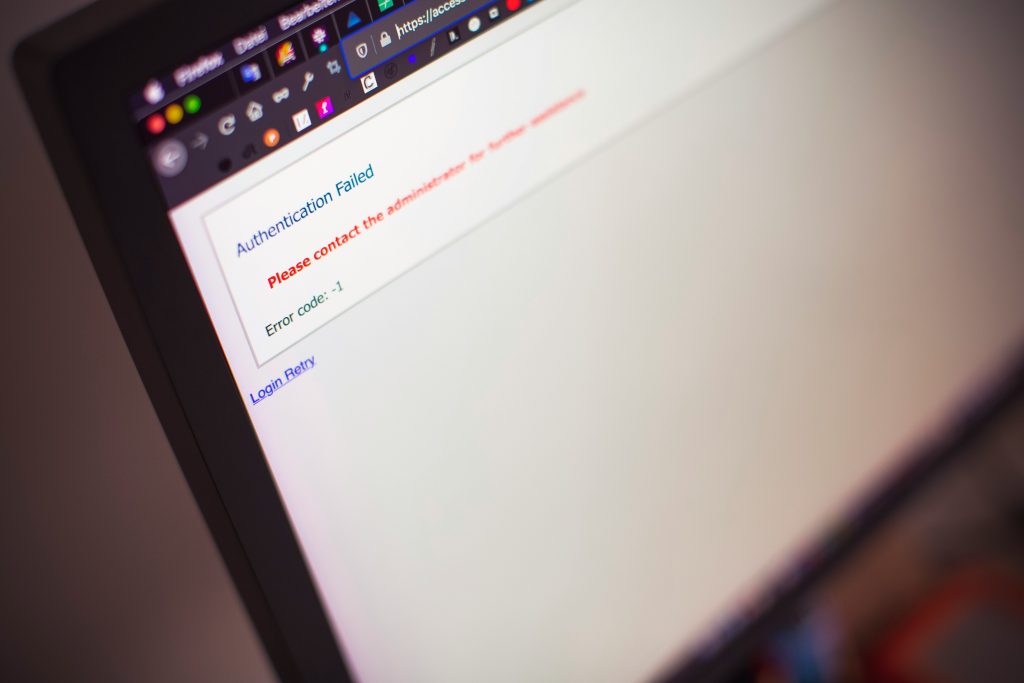

Jeder TLS-Endpunkt wird zu einer potenziellen Fehlerquelle, wenn die automatische Erneuerung fehlschlägt oder die Bereitstellung nicht korrekt erfolgt.

In Hybrid- und Multi-Cloud-Architekturen führt die Kombination aus einer sehr kurzen Lebensdauer der Zertifikate und einer massiven automatisierten Erneuerung zu einer Art systemischer Anfälligkeit, insbesondere wenn kritische APIs exponiert sind. Wenn die Erneuerungskette nur in einem Teil des Perimeters beeinträchtigt ist, kann die Fehlerdiagnose zudem komplex sein.

Dieses Modell wird daher besonders problematisch, wenn Geschäftsabläufe, Kundenanwendungen oder Partnerintegrationen auf diesen Zertifikaten basieren: Ein einfaches Versäumnis der Verlängerung führt dann zu sichtbaren TLS-Fehlern, einem Vertrauensverlust bei den Benutzern oder sogar zu einer Unterbrechung vertraglich vereinbarter Dienste, was zu Einnahmeverlusten und einer Schädigung des Rufs des Unternehmens führt.

Für Unternehmen stellt sich nicht die Frage, ob die Automatisierung „im Allgemeinen“ funktioniert. Entscheidend ist vielmehr, ob sie ausreichend robust, überwacht und geprüft ist. Nur so lässt sich sicherstellen, dass kein kritisches Let’s-Encrypt-Zertifikat in der Produktion ohne Vorwarnung, ohne definiertes Wiederherstellungsverfahren und ohne klar geregeltes Notfallszenario abläuft.

Die Grenze der „Domain Validation Only” (DV)

Let’s Encrypt stellt nur Domain-validierte Zertifikate (DV) aus, die dem Bedarf nach einer schnellen Verschlüsselung einer Website entsprechen. Ein DV-Zertifikat garantiert nur die technische Kontrolle eines Domainnamens. Es bietet keinerlei Sicherheit hinsichtlich der Einheit, die dahinter steht, ihrer rechtlichen Legitimität oder ihres Niveaus an interner Kontrolle.

Sich ausschließlich auf DV-Zertifikate zu verlassen, bedeutet, dass alle Dienste in Bezug auf die Identität gleichwertig sind, obwohl viele Anwendungsfälle (Partnerportale, Kundenbereiche, sensible Schnittstellen, Finanz- oder Gesundheits-APIs) mindestens ein OV/EV-Niveau oder interne Zertifikate erfordern, um die Verantwortung der Organisation zu verdeutlichen.

Für Unternehmen darf die allgemeine Verbreitung von Let’s Encrypt in DV daher nicht über eine zentrale Herausforderung hinwegtäuschen: Verschlüsselung ersetzt nicht den Identitätsnachweis, und das Fehlen dieses Nachweises kann zu einem großen Problem für das Risikomanagement und das Vertrauensverhältnis zu Kunden und Partnern werden.

Berücksichtigung des Konformitätsniveaus, Audits und regulatorischer Anforderungen

Mittlere und große Unternehmen haben Anforderungen an Sicherheit, Konformität, Verfügbarkeit und Governance, die oft über den Rahmen eines einfachen kostenlosen TLS-Zertifikats hinausgehen.

In Branchen mit hohen Anforderungen (Banken, Versicherungen, Gesundheitswesen, Betreiber von kritischen Infrastrukturen) kann die Verwendung von Let’s Encrypt nicht nur unter technischen Gesichtspunkten bewertet werden: Sie muss auch den Anforderungen von NIS2, DORA und Branchenvorschriften entsprechen, die einen Nachweis der Beherrschung kritischer Dienste vorschreiben.

Diese Texte verlangen eine genaue Transparenz der Vermögenswerte, die Fähigkeit, das Risikomanagement der Lieferanten nachzuweisen, die Einrichtung wiederkehrender Kontrollen und die Vorlage von Audit-Nachweisen im Falle einer Kontrolle oder eines schwerwiegenden Vorfalls. Ein zu 100 % kostenloser Zertifikatsdienst ohne Vertrag oder SLA ermöglicht jedoch keine Rechtfertigung der Kontinuität verschlüsselter Kanäle, der Authentifizierung der angebotenen Dienste oder des Schutzes sensibler Daten, da keine vertraglichen Hebel vorhanden sind.

Bei Audits stellt das Fehlen eines formellen Rahmens – ohne Richtlinien, ohne Kritikalitätsmatrizen und ohne ergänzende Verträge (kommerzielle Zertifizierungsstelle oder interne PKI (Public Key Infrastructure) für wesentliche Dienste) – eine unkontrollierte Abhängigkeit dar, die als Nichtkonformität gewertet werden kann.

Was ist besser: Budgetersparnisse oder nachhaltige Kontrolle digitaler Risiken?

Let’s Encrypt ist technisch sicher und erfüllt perfekt das Ziel, das Internet ohne Kosten massiv zu verschlüsseln, bietet jedoch weder einen vertraglichen Rahmen noch eine zentralisierte Steuerung oder strategische Begleitung für kritische Umgebungen.

Für ein Unternehmen besteht die eigentliche Herausforderung darin, zu bestimmen, ob die massive Verwendung kostenloser Zertifikate Teil einer konsequenten Strategie zur Kontrolle digitaler Risiken ist.

Let’s Encrypt bringt sofortige Budgetvorteile und erleichtert die allgemeine Verschlüsselung, aber der wahre Wert eines Sicherheitsansatzes liegt in der Fähigkeit, die Kontinuität des Dienstes zu gewährleisten, Vorfälle zu verwalten und Kunden, Partnern und Regulierungsbehörden Rechenschaft abzulegen. Eine rein wirtschaftliche Entscheidung kann daher mittelfristig zu versteckten Kosten führen: Produktionsunterbrechungen aufgrund nicht erkannter Ablaufdaten, komplexe Untersuchungen aufgrund mangelnder Rückverfolgbarkeit, Neuverhandlung von Verträgen nach einem Vorfall oder sogar Strafen bei Nichteinhaltung.

Fazit: Unternehmenssicherheit erfordert mehr als nur eine kostenlose Verschlüsselung

Es ist offensichtlich, dass sich die Sicherheit mittlerer und großer Unternehmen nicht auf eine kostenlose Verschlüsselung beschränken kann, so robust diese in kryptografischer Hinsicht auch sein mag. Let’s Encrypt leistet einen wichtigen Beitrag zur Verbreitung von TLS, erfüllt jedoch allein nicht die Anforderungen an Steuerung, Verantwortlichkeit und Ausfallsicherheit, die für kritische Dienste erforderlich sind: Fehlen durchsetzbarer SLAs, nicht garantierter Support, auf DV-Zertifikate beschränkter Funktionsumfang, Schwierigkeit, gegenüber einem Prüfer oder Regulierer die Kontrolle über den Lebenszyklus der Zertifikate nachzuweisen…

Wenn Anwendungen, APIs oder Kundenportale das Herzstück des Geschäfts sind, muss die Verschlüsselung zu einem Hebel des Vertrauens und nicht zu einer Quelle der Schwäche werden: Der Wert liegt nicht mehr nur im Zertifikat, sondern im Ökosystem von Garantien, Tools und Prozessen, das damit einhergeht und die Geschäftstätigkeit und die Einnahmen des Unternehmens nachhaltig sichert. Angesichts dieser Herausforderungen lautet die eigentliche Frage also nicht: „Warum für Zertifikate bezahlen?“, sondern: „Warum unnötige Risiken eingehen, wenn geschäftskritische Systeme auf dem Spiel stehen?“

Wenn Sie Fragen zu Zertifikaten haben, können Sie sich an unser Vertriebsteam oder unser Zertifikatenteam wenden, die Ihnen gerne weiterhelfen!