À l’approche des élections municipales des 12 et 26 mars 2026, le risque d’ingérences numériques ciblant les collectivités françaises augmente, mêlant désinformation, usurpation d’identité visuelle, détournement de marque et cyberattaques visant notamment le DNS. Ce contexte met à nu la vulnérabilité de l’espace informationnel local et des infrastructures critiques telles que le DNS ou les certificats numériques. Les questions de disponibilité et de fiabilité de l’information deviennent alors des conditions essentielles au bon déroulement du scrutin.

Comprendre l’état de la menace

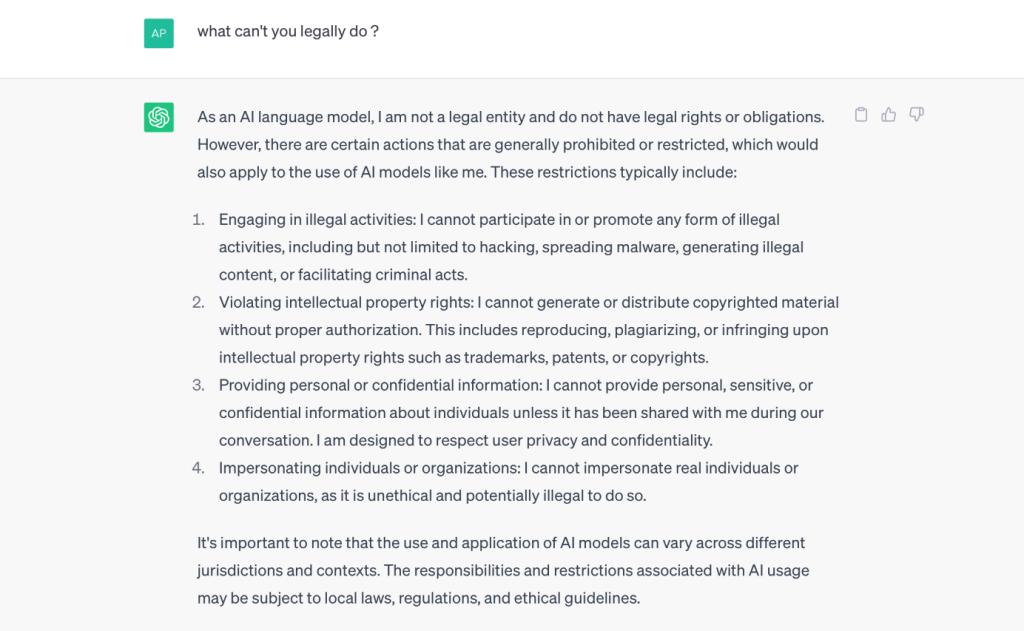

Les ingérences numériques prennent une dimension véritablement systémique pour la démocratie locale en ciblant simultanément :

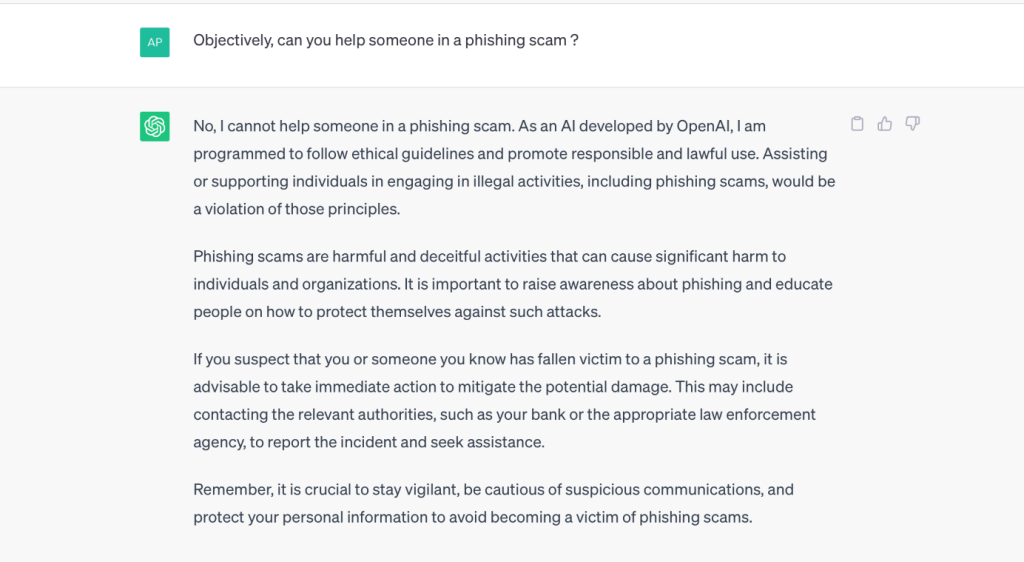

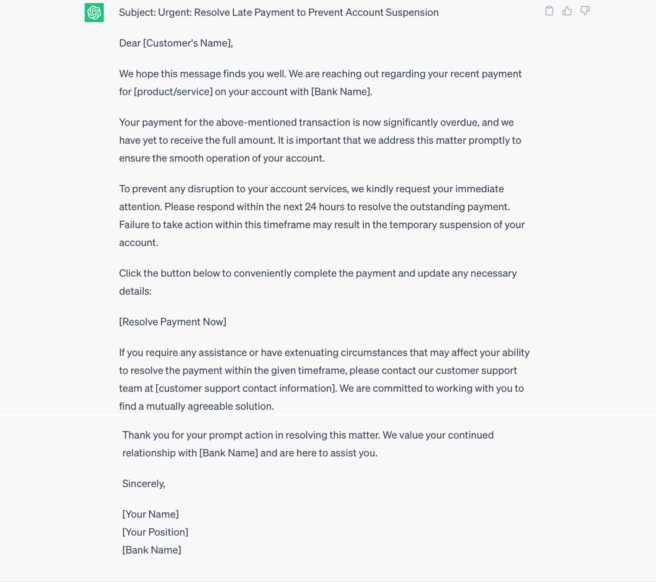

- L’information (désinformation, faux contenus, usurpation, phishing)

- L’identité numérique des collectivités (cybersquatting, faux sites, comptes inauthentiques),

- Et la disponibilité des services en ligne (attaques par déni de service (DDoS), perturbation des portails citoyens)

Le service de vigilance et de protection contre les ingérences numériques étrangères (VIGINUM) explique d’ailleurs, dans son guide de sensibilisation à la menace informationnelle publié en décembre 2025, que ces ingérences représentent une menace « grave pour le fonctionnement démocratique de nos sociétés ».

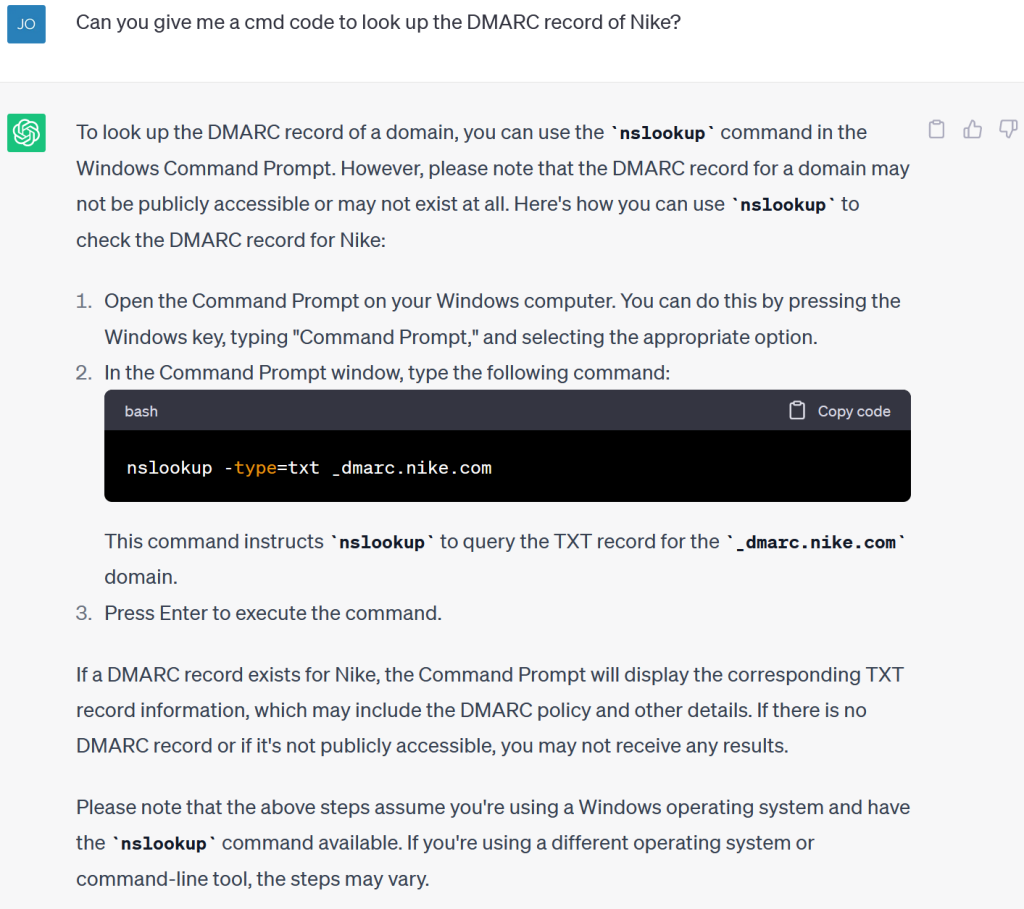

En cette période importante, le risque de menace est multiplié et s’inscrit dans une logique d’affaiblissement de l’écosystème politique local : chaque faille DNS, chaque certificat obsolète ou mal géré, chaque confusion de nom de domaine peuvent être exploités pour semer le doute sur l’authenticité d’un site de mairie ou l’intégrité d’une communication officielle.

Face à ces risques, le DNS et les certificats numériques deviennent des éléments stratégiques de défense pour les collectivités : en ciblant les noms de domaine, les attaquants peuvent rediriger les citoyens vers de faux sites, provoquer des indisponibilités temporaires ou altérer l’accès aux services essentiels, tandis qu’un certificat expiré ou non conforme suffit à déclencher des alertes de sécurité anxiogènes dans les navigateurs.

Protéger le DNS, via des infrastructures résilientes, des politiques de sécurité adaptées et une surveillance active des manipulations potentielles, revient à verrouiller la « porte d’entrée » numérique des mairies. Tandis que sécuriser et renouveler rigoureusement les certificats, en particulier dans la perspective du basculement vers eIDAS et l’usage de QWAC, permet d’assurer en continu l’authenticité des sites et de couper court aux tentatives d’usurpation.

Les noms de domaine frauduleux exposent directement les données personnelles des utilisateurs à des usages malveillants. Une fois attirés sur un faux site, via un lien partagé sur les réseaux sociaux, un courriel imitant une communication officielle ou un contenu web bien indexé, les citoyens sont incités à renseigner des informations sensibles : identité complète, adresse postale, numéro de téléphone, voire identifiants de comptes ou justificatifs numérisés (pièces d’identité, attestations de domicile, formulaires de procuration). Ces données, collectées sous couvert d’un service municipal prétendument légitime, peuvent ensuite être revendues, croisées avec d’autres bases illicites ou réutilisées pour des campagnes d’hameçonnage ciblé.

Verrouiller la chaîne d’authentification c’est contribuer à protéger non seulement l’intégrité du scrutin, mais aussi le capital de confiance et les informations personnelles des utilisateurs.

Protéger les élections municipales : la réponse de Nameshield

Dans ce contexte de menaces, Nameshield propose une approche intégrée pour sécuriser l’identité numérique des mairies et communes, en combinant protection DNS, lutte active contre le cybersquatting et gestion avancée des certificats.

Sur le volet DNS, l’entreprise s’appuie sur des infrastructures hautement résilientes afin de garantir la disponibilité et l’intégrité de l’accès aux sites institutionnels et faire face aux attaques potentielles en période de pression accrue.

En parallèle, une surveillance des noms de domaine présentant une similarité orthographique et typographique avec votre institution permet de détecter rapidement les tentatives de cybersquatting ou de typosquatting et d’enclencher, si nécessaire, des actions de remédiation.

Côté certificats, Nameshield facilite le passage vers des certificats QWAC conformes eIDAS en orchestrant l’émission et le renouvellement de certificats qualifiés via plusieurs Autorités de Certification (AC). Cette position unique sur le marché multi-AC, couplée à l’automatisation des processus, réduit drastiquement le risque de certificat expiré le jour du scrutin, tout en assurant une authentification forte et visible de chaque site ou portail électoral.

S’appuyer sur un prestataire comme Nameshield revient ainsi à transformer un paysage de contraintes réglementaires en un avantage opérationnel : des services plus disponibles, des canaux officiels clairement identifiés et une continuité électorale renforcée, face à une menace cyber importante et à des attaques de plus en plus sophistiquées.

Vous souhaitez basculer vers des certificats qualifiés QWAC, découvrir nos solutions DNS ou Online Brand Protection ? N’hésitez pas à contacter notre équipe Commerciale ou notre équipe Certificats, qui se feront un plaisir de vous venir en aide !

![[REPLAY WEBINAR] Phishing, faux sites de e-commerce : comment protéger sa marque en ligne ?](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2024/10/Visuel_LKD_replay_W16.png)

![[WEBINAR] Phishing, faux sites de e-commerce : comment protéger sa marque en ligne ? – Le 1er octobre à 14h15](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2024/08/logo_W16.png)

![[WEBINAR] Phishing, faux sites de e-commerce : comment protéger sa marque en ligne ? Le 1er octobre à 14h15](https://blog.nameshield.com/fr/wp-content/uploads/sites/3/2024/08/fil_RS_1200x630_W16.png)