Am 9. Oktober 2024 kündigte Apple im Rahmen des CA/B Forums (Certification Authority Browser Forum) an, die maximale Laufzeit öffentlicher SSL/TLS-Zertifikate bis 2027 auf 45 Tage verkürzen zu wollen. Gleichzeitig ist geplant auch die zulässige Wiederverwendungsdauer von DCV-Challenges (Domain Control Validation) bis 2027 auf 10 Tage zu reduzieren.

Diese Initiative wurde sechs Monate später erneut aufgegriffen und angepasst – wiederum durch Apple. Dabei schlug das Unternehmen vor, den ursprünglichen Zeitplan zu ändern: Die maximale Laufzeit von SSL/TLS-Zertifikaten soll künftig 47 Tage betragen, während die Gültigkeit von DCV-Challenges ab dem 15. März 2028 auf 10 Tage begrenzt wird.

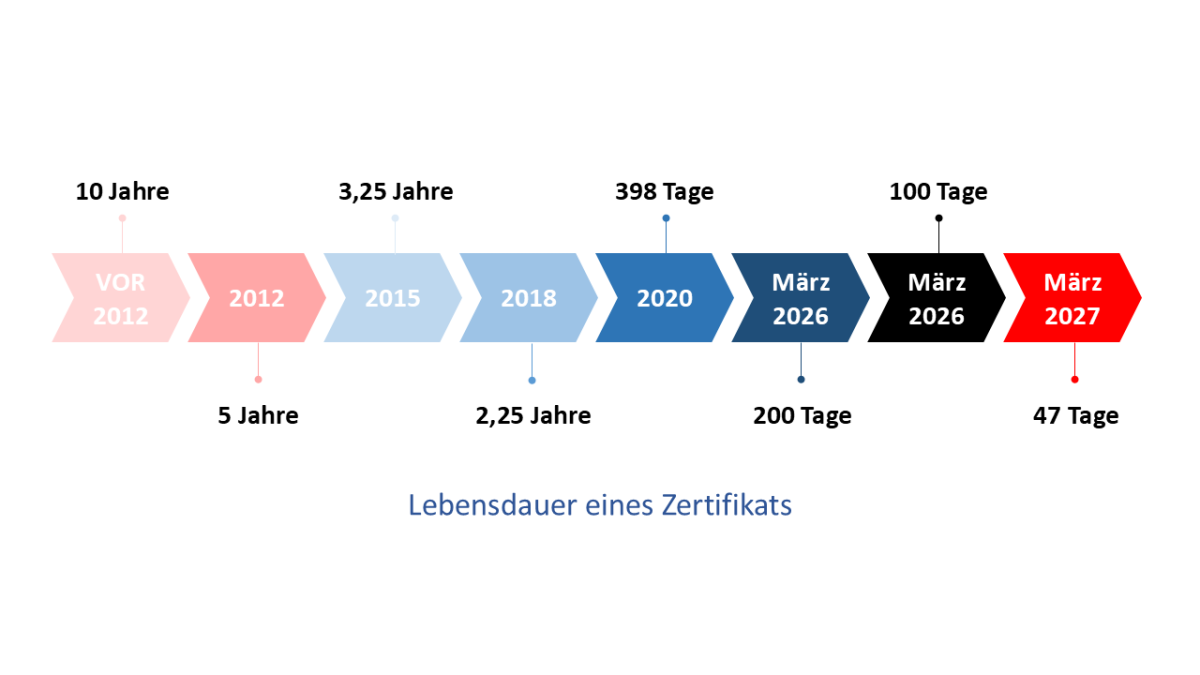

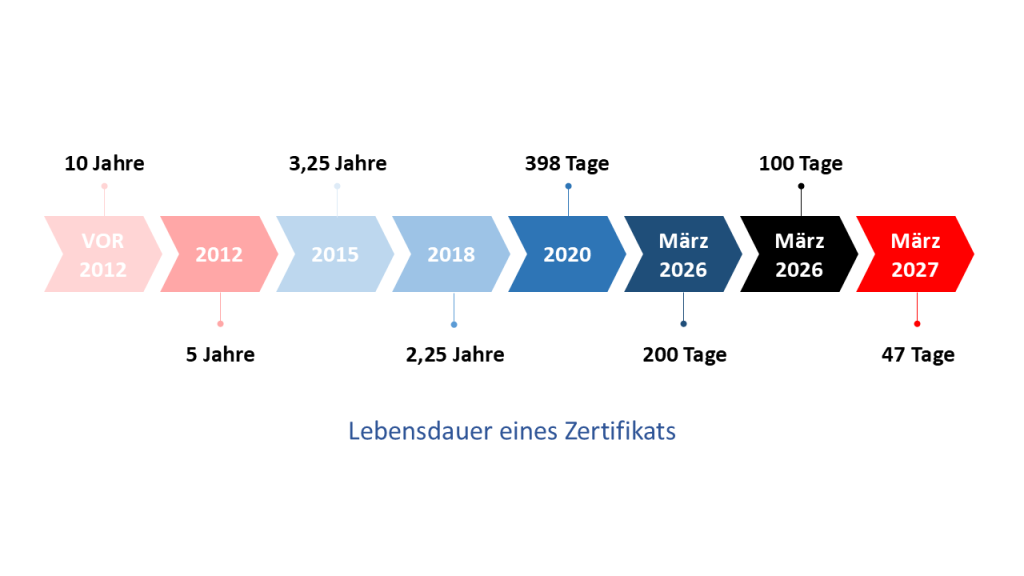

- Bis zum 15. März 2026 bleibt die maximale Laufzeit eines TLS-Zertifikats bei 398 Tagen.

- Ab dem 15. März 2026 beträgt die maximale Laufzeit eines TLS-Zertifikats 200 Tage.

- Ab dem 15. März 2027 verkürzt sie sich weiter auf 100 Tage.

- Und ab dem 15. März 2029 wird die maximale Laufzeit eines TLS-Zertifikats schließlich auf 47 Tage reduziert

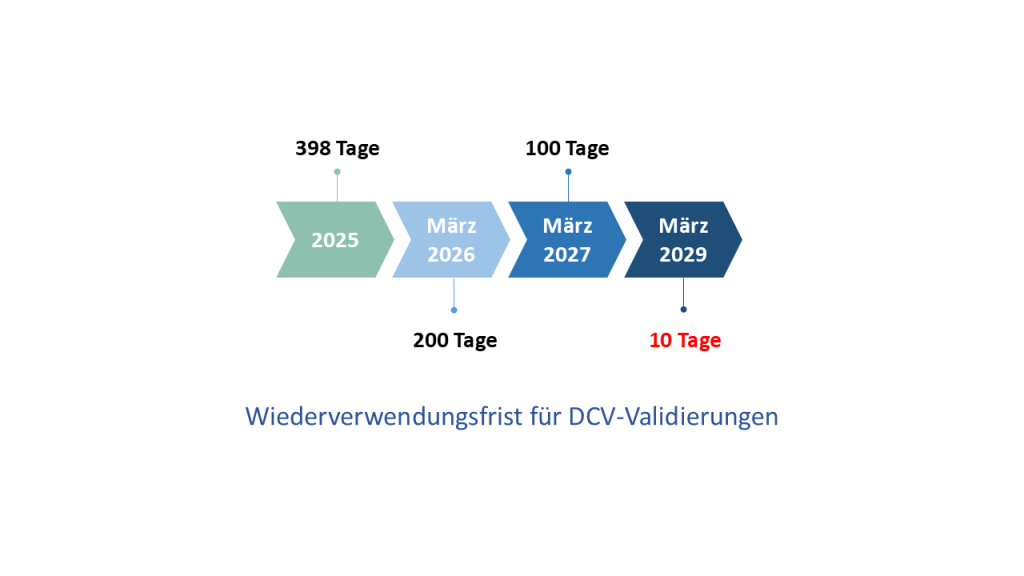

Parallel dazu werden auch die Wiederverwendungsfristen für die Domain Control Validation (DCV-Challenges) – also die Überprüfungen, die direkt in der DNS-Zone der im Zertifikat aufgeführten Domain erfolgen – an den Zertifikats-Zeitplan angepasst. Ziel ist es, bis 2029 eine maximale Frist von 10 Tagen zu erreichen.

- Bis zum 15. März 2026 dürfen die Informationen zur Domainvalidierung maximal 398 Tage lang wiederverwendet werden.

- Ab dem 15. März 2026 verkürzt sich diese Frist auf 200 Tage.

- Ab dem 15. März 2027 beträgt sie nur noch 100 Tage.

- Ab dem 15. März 2029 schließlich wird die maximale Wiederverwendungsdauer auf 10 Tage reduziert.

Angesichts dieser tiefgreifenden Veränderungen ab 2026 ist es dringend notwendig, sich rechtzeitig vorzubereiten. Die Entscheidungen des CA/B Forums werden das Umfeld der digitalen Zertifikatssicherheit nachhaltig verändern: Die Laufzeit von SSL/TLS-Zertifikaten wird weiter verkürzt, parallel dazu verschärfen sich die Regeln für die Validierung durch DCV-Challenges.

Der Erfolgsfaktor für ein zukunftssicheres Zertifikatsmanagement liegt klar in der Automatisierung: Mit nur noch 47 Tagen Laufzeit ab 2029 sind neun Erneuerungen pro Jahr und pro Zertifikat notwendig – eine manuelle Verwaltung ist damit schlicht nicht mehr realistisch.

Folgende Punkte sind für die Umstellung zu beachten:

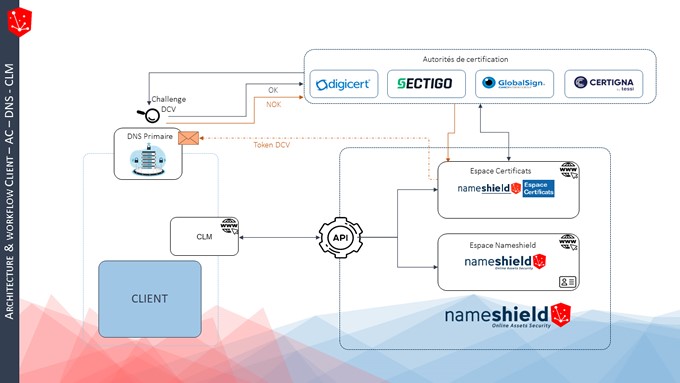

- Zertifikatsanbieter / Zertifizierungsstelle (CA): Setzen Sie hier auf einen vertrauenswürdiger Partner, der Sie bei allen Fragen rund um die Authentifizierung von Organisationen und Domains unterstützt – entscheidend ist hierbei das Service-Level für eine reibungslose Verwaltung. Empfehlenswert ist ein Multi-CA-Ansatz, um die Abhängigkeit von einer einzigen CA zu vermeiden – wie die jüngsten Probleme bei Entrust gezeigt haben.

- Registrar / Primärer DNS-Provider: Die Kontrolle über den primären DNS der in den Zertifikaten aufgeführten Domains wird künftig der entscheidende Faktor für die Ausstellung sein. Jede Zertifikatsausgabe erfordert die Einrichtung eines TXT- oder CNAME-Eintrags in der betroffenen Zone. Eine direkte Anbindung zwischen CA und DNS ist daher unerlässlich.

- CLM-Anbieter (Certificate Lifecycle Management): Das Inventarisieren des Zertifikatsbestands, das Definieren von Management-Regeln und die vollständige Automatisierung des Prozesses – von der CSR (Certificate Signing Request / Zertifikatsanforderung)-Generierung bis hin zum Deployment der Zertifikate auf den Servern – sind die zentralen Aufgaben eines CLM. Damit dies funktioniert, stützt sich das CLM auf Schnittstellen zu CAs bzw. Zertifikatsanbietern.

Gut vorbereitet sein – wie Sie die richtigen Lösungen finden

Vorbereitung heißt, die passenden Lösungen für Ihr Unternehmen zu erkennen – in den Bereichen Prozess, Technologie und Budget – und frühzeitig zu verstehen, welche Auswirkungen diese Entscheidungen haben. So sind Sie idealerweise schon im ersten Halbjahr 2026 startklar.

Nameshield – Ihr Partner für alle Herausforderungen rund um Zertifikate

Nameshield ist einzigartig auf dem Markt: Wir sind sowohl Registrar als auch Anbieter von Multi-AC-Zertifikaten. Seit über 10 Jahren kümmern wir uns darum, dass die Authentifizierung von Organisationen und Domains reibungslos funktioniert.

Wir pflegen enge Beziehungen zu den führenden Zertifizierungsstellen wie DigiCert, Sectigo und GlobalSign – und beherrschen gleichzeitig die DNS-Technologie, die für die Validierung von DCV-Challenges nötig ist. Das bedeutet: Öffentliche Zertifikate können bei uns fast sofort ausgestellt werden.

Außerdem verfügt Nameshield über Schnittstellen zu den wichtigsten CLM-Anbietern, sodass alle Komponenten der Zertifikatsverwaltung nahtlos zusammenarbeiten.

So sind wir in der Lage, frühzeitig alle Herausforderungen zu erkennen und professionell und zuverlässig zu lösen. Sprechen Sie uns bei Fragen zu dem Thema gerne jederzeit an.