Im Juni 2025 machte Google den Anfang und erlitt einen Ausfall von mehr als 7 Stunden. Seitdem hatten auch seine Konkurrenten AWS und Cloudflare mit Zwischenfällen zu kämpfen.

Im Oktober 2025 war es Amazon Web Services (AWS), die Cloud-Plattform von Amazon, die mit einem Problem „im Zusammenhang mit der DNS-Auflösung des Endpunkts der DynamoDB-API in US-East-1” konfrontiert war, was zu einem Ausfall der DNS-Auflösung führte, der für viele Unternehmen, darunter Airbnb, Reddit, Snapchat, Slack usw., zu Dienstausfällen führte. Einen Monat später war Cloudflare an der Reihe, unter einem Ausfall zu leiden, der mit „einer unerwünschten Änderung der Berechtigungen in einem der Datenbanksysteme des Anbieters” zusammenhing. Die Folge: Google, X, ChatGPT, Facebook, Ikea waren ihrerseits nicht erreichbar…

Wenn eine Cloud-Region oder ein kritischer Dienst dieser Akteure ausfällt, sind Tausende von Websites, Anwendungen, Messaging-Diensten, Geschäfts-APIs und Kollaborationstools nicht mehr erreichbar, was sich unmittelbar auf den Umsatz, das Image, die Markenreputation und manchmal sogar auf die Geschäftskontinuität auswirkt. Über den einfachen technischen Vorfall hinaus unterstreichen diese Unterbrechungen die mangelnde Widerstandsfähigkeit von Architekturen, die zu stark auf außereuropäische Anbieter konzentriert sind, über die Unternehmen weder rechtliche Kontrolle noch ausreichende operative Kontrolle haben.

Massive, globale Ausfälle, die viele Unternehmen lahmlegen

Diese massiven Ausfälle der Hyperscaler haben ein weiteres, oft unterschätztes Phänomen ans Licht gebracht: den Kaskadeneffekt, der durch die Konzentration kritischer Dienste (Hosting, E-Mail, Authentifizierung, Daten, Managed DNS) bei einer sehr begrenzten Anzahl von Akteuren verursacht wird.

Wenn ein Cloud-Anbieter beispielsweise eine Ausfallzeit bei einer grundlegenden Komponente hat, beispielsweise seiner eigenen DNS-Infrastruktur, seinem Netzwerk oder seinen API-Diensten, fallen nicht nur Websites aus, sondern die gesamte digitale Wertschöpfungskette: Kundenportale, VPN-Tunnel, miteinander verbundene Geschäftsanwendungen, vernetzte Objekte, Authentifizierungs- und Identitätsverbundplattformen. In 80 bis 90 % der Fälle von größeren Vorfällen zeigt die nachträgliche Analyse, dass der ursprüngliche Ausfallpunkt in der Namensauflösung oder der Konnektivität zwischen DNS-Resolvern und exponierten Diensten liegt, was bestätigt, dass das DNS sowohl eine „Drehscheibe” als auch ein bevorzugter Schwachpunkt bleibt.

Diese Komponente wird jedoch noch zu oft als Standardkomponente im Angebot der Cloud-Giganten behandelt, ohne dass eine echte Strategie für die DNS-Ausfallsicherheit vorhanden ist.

DNS: die unsichtbare Achillesferse von Unternehmen

Für viele Organisationen verbirgt die Unsichtbarkeit des DNS noch immer sein wahres Wesen: Tatsächlich versorgt es alle digitalen Vertrauensketten, von einfachen Webseiten über VPN-Tunnel, E-Mail-Dienste oder DMARC-Richtlinien bis hin zu kritischen Anwendungen.

Ein Ausfall der Namensauflösung beschränkt sich daher nicht nur auf eine „ausgefallene Website”, sondern unterbricht potenziell den Zugriff auf ein ganzes Anwendungsökosystem, einschließlich der Dienste, die nur über APIs verfügbar sind oder intern genutzt werden. Die in den letzten Jahren beobachteten Cyberangriffe haben dies deutlich gezeigt: DDoS-Angriffe, DNS-Spoofing, Cache Poisoning oder Man-in-the-Middle-Angriffe zielen genau auf diese Infrastruktur ab, die oft weniger geschützt ist als die sichtbaren Anwendungs- oder Netzwerkkomponenten, obwohl sie ein obligatorischer Durchgangspunkt für jede Benutzeranfrage ist.

DNS ist daher sehr häufig der erste Ausfallpunkt und zugleich einer der am wenigsten beherrschten, obwohl es den Grundpfeiler der Verfügbarkeit digitaler Ressourcen bildet.

In diesem Zusammenhang bedeutet die fortgesetzte wahllose Übertragung dieser Funktion an einen einzigen außereuropäischen Hyperscaler, dass man akzeptiert, dass ein Ausfall, ein Konfigurationsfehler oder eine einseitige Entscheidung außerhalb jeglicher Souveränität innerhalb weniger Minuten den Zugang zu den wesentlichen Diensten des Unternehmens lahmlegen kann. Angesichts der zunehmenden Cyberbedrohungen und der verschärften Vorschriften, insbesondere der Einführung der NIS2, weisen Behörden wie die ANSSI auch auf die Notwendigkeit hin, das DNS zu sichern und es als kritische Komponente und nicht als einfachen impliziten Infrastrukturdienst zu behandeln.

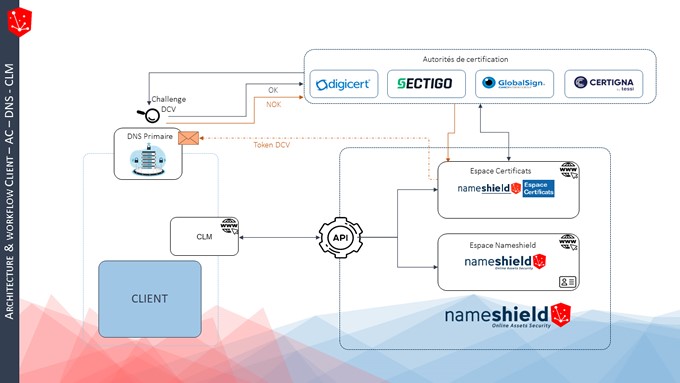

Aus diesem Grund ermöglicht ein Ansatz, der auf einer kontrollierten Diversifizierung der Dienstleister und auf Spezialisierung basiert, indem Hosting und DNS voneinander getrennt werden und man sich auf einen souveränen Registrar stützt, diese Achillesferse in eine echte Grundlage für Resilienz zu verwandeln. DNS wird damit nicht mehr nur zu einer einfachen technischen Komponente, sondern zu einem Hebel für Governance und Geschäftskontinuität im Zentrum einer Strategie digitaler Souveränität, in der die Abhängigkeit von den Cloud-Giganten reduziert, kontrolliert und vor allem reversibel ist.

In diesem Sinne kann der Multi-Cloud-Ansatz, der oft als offensichtliche Antwort auf Ausfälle von Hyperscalern präsentiert wird, zu einem Hebel zur Verringerung des Geschäftsrisikos werden, wenn er mit einer Strategie der kontrollierten Diversifizierung der Dienstleister und einer Konsolidierung der DNS-Funktion um einen vertrauenswürdigen Player herum kombiniert wird, der in der Lage ist, eine maximale Verfügbarkeit der Internetdienste zu gewährleisten und das DNS in eine Grundlage für Resilienz und Unabhängigkeit von den Cloud-Giganten zu verwandeln.