Le sujet des mots de passe a déjà été abordé des centaines de fois, mais c’est un point majeur de la sécurité informatique et il est toujours intéressant d’y revenir. Voici un tour d’horizon des bonnes pratiques.

1 – Composition d’un mot de passe

Le premier point à voir est comment composer un mot de passe robuste. Contrairement à l’idée qui avait été popularisée il y a quelques années, il vaut mieux privilégier la longueur à la complexité. Aussi le terme « passphrase » semble-t-il plus approprié que « password ». Cela dit, la complexité n’est bien sûr pas à renier pour autant, puisqu’elle permet de renforcer un mot de passe.

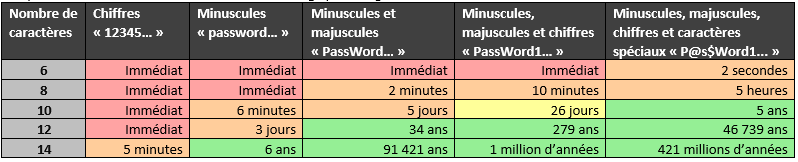

Des tableaux circulent sur le temps nécessaire pour « craquer » un mot de passe en fonction de sa longueur et de sa complexité. Si ces données sont relatives et fluctuent en fonction du type d’attaque (en ligne ou hors ligne), de l’algorithme utilisé et de la machine qui effectue l’attaque, elles donnent néanmoins un repère sur les différents niveaux de sécurité. Si l’on se base sur une attaque hors-ligne avec une machine dédiée au « cassage » sur un algorithme NTLM, on obtient les données suivantes :

L’utilisation de chiffres uniquement est évidemment à bannir. Quant aux lettres, on peut constater qu’un mot de passe de 12 caractères est déjà bien plus difficile à craquer qu’un mot de passe complexe de 8 caractères. Et évidemment, c’est exponentiel en fonction du nombre de caractères.

On pourrait se dire qu’il est plus compliqué de retenir un mot de passe long, pourtant les moyens mnémotechniques sont beaucoup plus évidents. On peut par exemple choisir le titre ou des paroles d’une chanson, une réplique culte, le nom d’un auteur… En somme, quelque chose de marquant, avec quelques petites modifications ($ à la place d’un s) pour ajouter de la complexité. Et au final, on sécurise ainsi assez facilement nos mots de passe.

2 – Changer de mot de passe

La deuxième bonne pratique que je voudrais évoquer est de ne pas utiliser le même mot de passe plusieurs fois. C’est une pratique qui est très tentante, car il est beaucoup plus simple d’avoir un seul mot de passe à retenir plutôt qu’un pour chaque site, mais cela signifie aussi que si quelqu’un arrive à récupérer ce mot de passe, il aura accès à tous vos comptes. Or il y a beaucoup de raison pour laquelle votre mot de passe peut fuiter, que ce soit une mauvaise manœuvre de votre part ou des problèmes de sécurité d’un site auquel vous faites confiance. Pour cette deuxième partie, on peut citer le COMB (compilation of many breaches) qui regroupe un total de 3.2 milliards d’identifiants qui ont fuité sur Internet.

En cliquant sur ce lien ci-contre, cela pourra vous aider à découvrir si votre mot de passe est compromis.

Un point relatif au même sujet est le changement régulier de ses mots de passe. Si l’on voulait pousser le vice à l’extrême pour garder un niveau de sécurité optimum, il faudrait renouveler ses mots de passe tous les 90 jours. L’intérêt de ce procédé est de se prémunir contre ces diverses brèches :

– L’accès constant : Si vous avez un accès compromis, l’attaquant ne va pas forcément effectuer des actions qui vont vous permettre de le repérer. Il peut très bien continuer à voler des informations sur la durée. Le fait de changer de mot de passe régulièrement va lui couper les accès.

– L’accès par ancien mot de passe : Si quelqu’un récupère un mot de passe sur un ancien ordinateur ou écrit sur un post-it et que vous ne l’avez pas changé, il aura accès au compte. Alors que bien évidemment, le changer régulièrement règle le problème.

– Le « craquage » du mot de passe : S’il faut 4 ans pour craquer votre mot de passe et que vous le changez tous les 10 ans, quelqu’un de (très) patient pourrait arriver à craquer votre mot de passe. Encore une fois, changer le mot de passe régulièrement réduira considérablement le risque que ce cas se présente.

On arrive cependant sur des procédés très laborieux et fastidieux à respecter. Selon certains experts comme Dave Hatter, à moins d’être au courant d’une fuite de données au niveau des mots de passe sur un site que vous utilisez, il n’y a pas de nécessité de les changer régulièrement si les mots de passe sont uniques et forts.

Les avis tendent donc à diverger en la matière et il revient donc à chacun d’entre nous de décider de la marche à suivre. Selon mon opinion, faire preuve de bon sens en changeant régulièrement son mot de passe sans forcément s’imposer de date limite est un bon compromis.

3 – Quelques bonnes pratiques supplémentaires

Il n’est jamais inutile de répéter des principes de base, ne nous en privons pas :

1. Ne communiquez jamais vos mots de passe. Aucune organisation, société, association, ne doit vous demander votre mot de passe. C’est une information qui est secrète. Si l’on vous demande votre mot de passe, c’est probablement de l’hameçonnage.

2. Ne les écrivez pas sur un post-it ni aucun support physique. Il est simple pour n’importe qui s’aventure près de votre poste de travail d’y avoir accès.

3. N’utilisez pas vos mots de passe sur des ordinateurs dans lesquels vous n’avez pas confiance (en libre-service par exemple). Il y a un pourcentage de chance non négligeable pour qu’il soit piégé, par exemple avec un keylogger (qui enregistre tout ce qui est tapé au clavier). Si jamais vous êtes obligé de le faire, changez le mot de passe dès que vous récupérez un accès sûr.

4. Configurez vos logiciels (notamment les navigateurs) pour qu’ils n’enregistrent pas vos mots de passe. J’ai pu faire un test avec Firefox, il est très facile de récupérer en clair les mots de passe qui y sont sauvegardés.

5. Dans la première partie, j’ai évoqué de choisir un mot de passe qui vous marque. Cela ne veut pas dire qu’il faille en utiliser un que l’on peut facilement relier à vous, comme une date de naissance, le nom de votre entreprise, … Si vous voulez mettre un titre de chanson, ne mettez pas votre chanson préférée, et modifiez légèrement le nom. Il existe un type d’attaque qui cible vos informations sur les réseaux sociaux pour tenter de deviner votre mot de passe. Pensez à avoir un temps d’avance sur ces attaquants.

6. Enfin, soyez particulièrement attentif à vos accès mail. C’est le nerf de la guerre. Si quelqu’un arrive à avoir accès à votre boîte mail, il peut très bien réinitialiser tous les mots de passe qui y sont liés et donc avoir accès à tous vos comptes.

4 – Gestionnaire de mots de passe

Toutes ces préconisations sont importantes, mais cela reste quand même assez laborieux. Il n’est pas évident de se souvenir de 74 mots de passe uniques, longs et complexes et qui ne sont bien sûr pas en rapport direct avec sa personne.

Heureusement, des outils qui font le travail à notre place existent, il s’agit des gestionnaires de mots de passe !

Un gestionnaire de mots de passe est une application (web ou desktop) qui permet de centraliser, générer et gérer ses mots de passe. L’accès à ce portefeuille de mots de passe est protégé par un mot de passe unique (encore un, mais c’est le dernier promis !). Avec cet outil, seul le mot de passe maître, qui nous donne accès à tous les autres, est à retenir. Il faut aussi qu’il soit vraiment fort pour des raisons évidentes.

5 – L’authentification à double facteurs (2FA)

Une méthode d’authentification forte qui s’est développée ces dernières années est l’authentification multifacteur, qu’on appelle couramment 2FA. Cette méthode d’authentification va, en plus du couple identifiant/mot de passe, demander une validation supplémentaire. Cette validation peut être un code provisoire envoyé par mail ou SMS, ou une application spécifique ou encore une reconnaissance biométrique. Ainsi grâce à cette confirmation, vous seul pourrez autoriser un nouvel appareil à se connecter aux comptes protégés.

En fonction des plateformes, le 2FA n’est pas forcément implémenté et la méthode de double authentification n’est pas forcément la même non plus. Cela peut aussi rajouter de la complexité. C’est pourquoi l’authentification multifacteur n’est donc pas forcement à activer sur tous les comptes, mais sur les comptes critiques (mail, banque, Amazon, …), car là il y a des actifs à protéger.

Si cette méthode ajoute une couche de protection supplémentaire, elle non plus n’est pas sans faille.

Le mot d’ordre reste donc dans tous les cas, de rester vigilant et de conserver une certaine complexité de sécurité à tous les niveaux.

Source de l’image : geralt via Pixabay