Ou comment en profiter pour mettre en place une stratégie de certification propre à votre société ?

En Janvier 2013, un nouveau type de Resource Record DNS a vu le jour pour améliorer la chaîne de contrôle dans l’émission des certificats SSL. Ce record appelé CAA pour Certificate Authority Authorization permet de préciser pour un nom de domaine donné, quelles sont les Autorités de Certification autorisées à émettre des certificats.

C’est une création extrêmement intéressante, particulièrement pour les grandes sociétés et groupes dont les équipes techniques sont éparpillées dans le monde et pour lesquelles il est souvent difficile d’imposer une stratégie globale de certification. Il n’est pas rare que les sociétés découvrent par hasard l’existence de certificats demandés par des équipes ne connaissant pas les processus, par des consultants externes, émis par des Autorités de Certification ayant une mauvaise image, ou encore pour des certificats de faible niveau d’authentification (DV). La mise en place de record CAA sur vos noms de domaine est une bonne solution pour contrôler ce que font les équipes et l’actualité du monde du SSL va vous y aider.

En effet, si le CAA a été détaillé dans la RFC-6844 de 2013, il n’était jusqu’à présent pas obligatoire pour une Autorité de Certification, de vérifier si elle était autorisée ou non à émettre un certificat sur un nom de domaine donné, d’où une certaine inutilité de la chose et une adoption très faible.

8 Septembre 2017 – Le CAA checking devient obligatoire

Il aura fallu attendre mars 2017 et un vote positif du CAB/forum (ballot 187) pour rendre cette vérification obligatoire. Depuis le 8 septembre, les Autorités de Certification se doivent de faire cette vérification sous peine de sanctions de la part du CAB/forum et des navigateurs, l’actualité récente entre Google et Symantec nous a montré à quel point ce n’est pas dans leur intérêt.

Trois cas de figure se présentent lors de cette vérification sur un nom de domaine donné :

- Un CAA record est en place et mentionne le nom de l’Autorité de Certification, celle-ci peut émettre le certificat ;

- Un CAA record est en place et mentionne un nom d’Autorité de Certification différente, celle-ci NE peut PAS émettre le certificat ;

- Aucun CAA record n’est en place, n’importe quelle Autorité de Certification peut émettre un certificat SSL

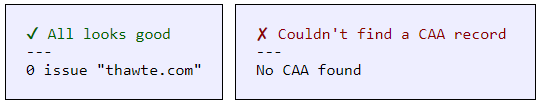

Il est important de noter que pour un nom de domaine donné, plusieurs records CAA peuvent être déclarés. Un outil simple (parmi tant d’autres) pour tester vos noms de domaine est disponible en ligne : https://caatest.co.uk/

Comment profiter du CAA pour ma société ?

Si ce n’est pas déjà fait, l’avènement du CAA checking est l’opportunité pour votre société de définir une stratégie de certification et de pouvoir s’assurer qu’elle soit respectée. Définir une (ou plusieurs) Autorité de Certification qui correspond à vos valeurs et à votre attente en terme de qualité de service est une première étape. Il faudra pour cela mettre autour de la table les intervenants du marketing pour valider l’impact sur l’affichage dans les sites web et les services techniques pour s’assurer de la qualité du fournisseur choisi. Il conviendra ensuite de déclarer ces records CAA dans les différentes zones de vos noms de domaine.

Il convient ensuite de bien communiquer auprès de l’ensemble des opérationnels pour qu’ils prennent conscience des règles imposées au sein de la société, afin de ne pas les bloquer dans l’obtention d’un certificat. En effet, l’expérience de Nameshield montre que très souvent les certificats SSL sont demandés dans l’urgence ; de plus les dernières versions des navigateurs ne sont pas tendres vis-à-vis des erreurs de certificats en affichant de manière ostentatoire du « Not Secure ». En conséquence, bloquer l’émission d’un certificat parce que la communication n’est pas passée peut être dommageable.

Une telle stratégie présente de réels avantages dans la maîtrise des certificats, sur le plan marketing, technique, maîtrise des risques et coûts liés aux certificats. Il convient de la mener en toute connaissance de cause et pour se faire, notre équipe d’experts SSL peut vous accompagner.